Набор средств pstools (часть 1)

Содержание:

- Установите вашу версию дистрибутива на WSL 1 или WSL 2

- Как выполнять команд в pssession

- Отличия powershell и cmd в windows

- psservice

- Pass The Hash (use a hash instead of a password)

- Подключение к удаленным компьютерам (синтаксис для всех утилит)

- Examples

- PsService

- Introduction

- Что нужно для PsExec

- Introduction

- Introduction

- Loved by both hackers and sys admins

- Установка и запуск PsExec.

- Как Пользоваться BTC Tools?

- Шаг 2 — Запустите сканер

- Шаг 3 — Внесите настройки

- PsInfo

- What is New in the PsTools Latest Version?

- How to download and install PsTools for Windows 10 PC/laptop

- Best Features of PsTools for Windows PC

- Что такое PsExec и PsTools

- Упрощенная установка для участников программы предварительной оценки Windows

- psfile

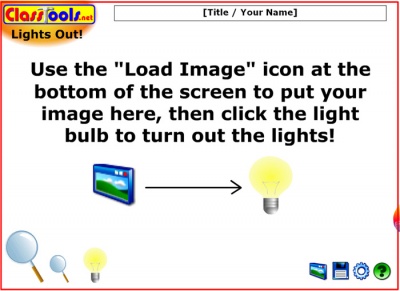

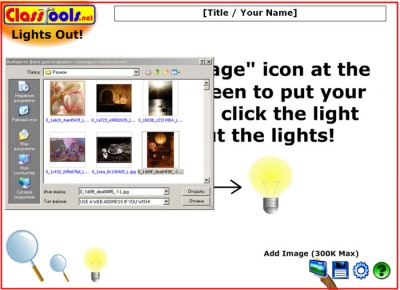

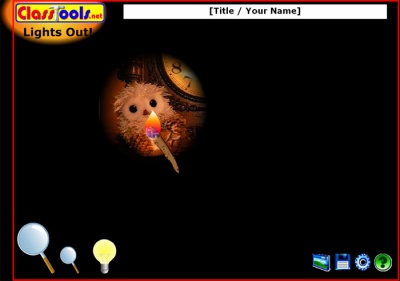

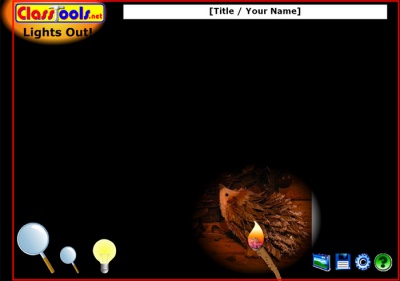

- Lights Out (луч или прожектор)

- Как запустить приложение с графическим интерфейсом на удалённой системе

- Как установить powershell в linux

- Как получить информацию об удалённой системе с PSInfo

- Introduction

- Как перенаправить вывод команды psexec

Установите вашу версию дистрибутива на WSL 1 или WSL 2

Вы можете проверить версию WSL, назначенную каждому из установленных дистрибутивов Linux, открыв командную строку PowerShell и введя команду (доступна только в сборке Windows 18362 или выше): .

Чтобы настроить дистрибутив для одной из версий WSL, выполните:

Не забудьте заменить на фактическое имя дистрибутива и с номером «1» или «2». Вы можете всегда вернуться к WSL версии 1, выполнив эту команду и заменив «2» на «1».

Примечание

Обновление с WSL 1 до WSL 2 может занять несколько минут в зависимости от размера целевого дистрибутива. Если вы используете устаревшую установку WSL 1 из Юбилейного обновления Windows 10 или обновления Creators Update, может возникнуть ошибка обновления. Выполните эти инструкции, чтобы .

Если выполняется как недопустимая команда, введите . Если нет в списке, это указывает на отсутствие поддержки в ОС. Вам нужно выполнить обновление до версии 1903, сборки 18362 или выше. Если вы используете сборку 19041 для ARM64, эта команда может завершиться ошибкой при использовании PowerShell. В этом случае можно использовать командную строку вместо выполнения команды .

После выполнения команды может появиться следующее сообщение: . Это значит, что вам по-прежнему нужно установить пакет обновления MSI для ядра Linux.

Кроме того, если вы хотите сделать WSL 2 архитектурой по умолчанию, выполните следующую команду:

Будет установлена версия любого нового дистрибутива, установленного в WSL 2.

Как выполнять команд в pssession

Воспользовавшись PSSession, можно запустить серию удаленных команд, которые будут иметь одно общее окружение. И соответственно иметь общий доступ к таким данным, как функции, псевдонимы и значения переменных. Для запуска команды в PSSession, используется параметр Session в командлете Invoke-Command.

Например, следующая команда использует командлет Invoke-Command для выполнения командлета Get-Process в сеансах PSSession $s на компьютерах Server01 и Server02. Команда сохраняет процессы в переменной $р в каждом из сеансов PSSession.

Так как PSSession использует постоянное подключение, вы можете запустить другую команду в той же сессии PSSession, в которой уже задана переменная $р. Следующая команда подсчитывает количество процессов, сохраненных в переменной $р.

Отличия powershell и cmd в windows

В Windows PowerShell уже давно устанавливается по умолчанию.

Чтобы открыть PowerShell, нажмите Win x и выберите Windows PowerShell (администратор):

В приглашении командной строки вы увидите PS и текущую рабочую директорию:

Чтобы открыть CMD нужно нажать Win r, напечатать cmd и нажать ENTER:

Приглашение командной строки CMD выглядит так:

В CMD можно запустить:

- утилиты командной строки Windows

- встроенные функции CMD

- файлы .bat

В PowerShell можно запустить всё то же самое, что и в CMD, а также дополнительно:

- команды языка PowerShell

- скрипты PowerShell

В PowerShell сработает такая простая команда как dir:

dir

Но если выполнить эту команду в PowerShell и в CMD, то можно увидеть, что вывод этих команд различается.

А если попытаться выполнить эту команду с опцией, например:

dir /A

То в CMD она сработает, а в PowerShell завершится ошибкой.

Дело в том, что вместо реализации таких же утилит как в CMD, в PowerShell используются собственные командлеты, работа которых различается, например, выводом или поддержкой опций. В PowerShell сработают команды cd, ls, dir, cat, man, kill, mount, move, sort, pwd, wget, curl и другие, знакомые по Linux, но это НЕ ОЗНАЧАЕТ что эти команды поддерживают те же самые опции, что и опции в Linux.

Get-Alias

psservice

This tool will allow you to both list and control the services on not only the local, but also the remote computer. There are semblances to the tool pslist, in that it will list the services running on a computer. Though what psservice will also allow you to do is stop, pause, and start these very same services. Let’s take a look at the screenshot below.

Figure 10

Listed above is the help menu for the tool itself. Within it we can clearly see the various options for psservice. It is a fairly extensive list of things that can be done for you. We saw earlier that pskill will kill a process for you, however, this tool can do much more than simply kill something. It will allow you to stop and then restart a specific service. That is fairly handy for a sys admin as often certain services can just hang, and will need to be restarted.

Pass The Hash (use a hash instead of a password)

Specifying a password on the command line is bad for security. And the use of interactive input does not allow the use of psexec.exe in scripts. The way out of this situation is to use a password hash.

PsExec cannot directly use the hash (although this is erroneously stated in some instructions). To use the Pass The Hash with PsExec, you need to use the Windows Credential Editor or Mimikatz or Metasploit.

Pass The Hash example with PsExec. First at Mimikatz:

sekurlsa::pth /user:USERNAME /domain:WORKGROUP /ntlm:NTLM_HASH

PsExec then starts without a username and password.

PsExec.exe \\192.168.1.2 cmd.exe

Examples of NTLM hashes and where to get them in the article “How to hack a Windows password”.

Подключение к удаленным компьютерам (синтаксис для всех утилит)

Все утилиты могут быть запущены как на локальном, так и на удаленном компьютере, поэтому при необходимости все они имеют один и тот же первый аргумент для имени компьютера

Обратите внимание, что вы можете использовать IP-адрес, если хотите вместо этого. Если вы пропустите этот аргумент, команда будет работать на вашем локальном компьютере

Вы также можете перечислить несколько компьютеров, таких как psinfo \\ computer1, computer2, computer3, или вы можете поместить все имена в файл и указать ссылку, например psinfo @ computerlist.txt. Последний синтаксис psinfo \\ *, который работает на всех компьютерах в домене, что, вероятно, не то, что вы будете использовать каждый день.

Если вам нужно подключиться с альтернативными учетными данными, поскольку учетная запись вашего локального компьютера имеет другое имя пользователя и пароль, чем у другого компьютера, вы можете использовать опции -u и -p, хотя мы заметим, что вы можете не использовать -p для командная строка с паролем в команде по соображениям безопасности. Обновление: начиная с последней версии PsExec , ни один инструмент больше не передает пароли в виде открытого текста, поэтому единственное беспокойство — это если кто-нибудь сможет прочитать ваши файлы сценариев и увидеть пароль там.

Часть «user» команды изменится на «DOMAIN \ user», если вы находитесь в доменной среде и вам нужно перейти от текущего работающего пользователя.

Примечание. Обычно вам необходимо подключаться к удаленным компьютерам с учетной записью администратора.

Examples

This article I wrote describes how PsExec

works and gives tips

on how to use it:

The following command launches an interactive command prompt on

:

This command executes IpConfig on the remote system with the

switch, and displays the resulting output locally:

This command copies the program to the remote system and

executes it interactively:

Specify the full path to a program that is already installed on a remote

system if its not on the system’s path:

Run Regedit interactively in the System account to view the contents of

the SAM and SECURITY keys::

To run Internet Explorer as with limited-user privileges use this

command:

Download PsTools (3.5 MB)

PSTools

PsExec is part of a growing kit of Sysinternals command-line tools

that aid in the administration of local and remote systems named

PsTools.

Runs on:

- Client: Windows Vista and higher.

- Server: Windows Server 2008 and higher.

PsService

Эта утилита позволяет вам иметь дело со службами Windows из командной строки. Это действительно довольно легко использовать — синтаксис работает так:

Список команд можно найти, посмотрев на справку /? вариантов, но есть несколько вариантов, которые вы найдете больше, чем остальные.

- query — Запрашивает статус сервиса

- config — Запрашивает конфигурацию

- setconfig — устанавливает конфигурацию

- start — запускает службу

- stop — останавливает службу

- restart — останавливает, а затем перезапускает службу

- пауза — приостановка обслуживания

- продолжение — Продолжает приостановленный сервис

- зависимость — перечисляет сервисы, которые зависят от указанного

- find — ищет экземпляр службы в сети

- security — сообщает о разрешениях безопасности, назначенных службе.

В частности, начало | остановить | пауза | перезапустить | Опции cont действительно просты и понятны. Например, в следующей команде вы можете заменить «запуск» любой из этих других команд.

Другие параметры можно использовать для запроса дополнительной информации об услуге или изменения конфигурации.

Примечание: встроенная утилита sc.exe имеет массу полезных функций, которые перекрываются с этой утилитой. Основное отличие заключается в том, что PsService немного более удобна для пользователя.

Introduction

The Windows NT and Windows 2000 Resource Kits come with a number of

command-line tools that help you administer your Windows NT/2K systems.

Over time, I’ve grown a collection of similar tools, including some not

included in the Resource Kits. What sets these tools apart is that they

all allow you to manage remote systems as well as the local one. The

first tool in the suite was PsList, a tool that lets you view detailed

information about processes, and the suite is continually growing. The

«Ps» prefix in PsList relates to the fact that the standard UNIX process

listing command-line tool is named «ps», so I’ve adopted this prefix for

all the tools in order to tie them together into a suite of tools named

PsTools.

Note

Some anti-virus scanners report that one or more of the tools are infected with a «remote admin» virus. None of the PsTools contain viruses, but they have been used by viruses, which is why they trigger virus notifications.

The tools included in the PsTools suite, which are downloadable as a

package, are:

-

PsExec —

execute processes remotely -

PsFile —

shows files opened remotely -

PsGetSid —

display the SID of a computer or a user -

PsInfo —

list information about a system -

PsPing —

measure network performance -

PsKill —

kill processes by name or process ID -

PsList —

list detailed information about processes -

PsLoggedOn —

see who’s logged on locally and via resource sharing (full source is

included) -

PsLogList —

dump event log records -

PsPasswd —

changes account passwords -

PsService —

view and control services -

PsShutdown —

shuts down and optionally reboots a computer -

PsSuspend —

suspends processes -

PsUptime — shows you how long a system has been running since its

last reboot (PsUptime’s functionality has been incorporated into

PsInfo

The PsTools download package includes an HTML help file with complete

usage information for all the tools.

Download PsTools Suite (3.5 MB)

Runs on:

- Client: Windows Vista and higher

- Server: Windows Server 2008 and higher

- Nano Server: 2016 and higher

Installation

None of the tools requires any special installation. You don’t even need to install any client software on the remote computers at which you target them. Run them by typing their name and any command-line options you want. To show complete usage information, specify the «-? » command-line option.

If you have questions or problems, please visit the Sysinternals PsTools Forum.

Related Links

Introduction to the PsTools: Wes Miller gives a high-level overview of the Sysinternals PsTools in the March column of his TechNet Magazine column.

Что нужно для PsExec

Для работы PsExec на удалённом компьютере не требуется никакого программного обеспечения — то есть на компьютере, которым вы будете управлять, не нужно устанавливать никакую клиентскую часть. Но нужно соблюдение некоторых условий, чтобы PsExec работала, поэтому если первая попытка не удалась, то проверьте следующие требования.

1. На обеих машинах, т.е. удалённом компьютере (которым будем управлять) и локальном компьютере (с которого будем управлять), должен быть включён общий доступ к файлам и принтерам. Для их включения смотрите статью «SMB: настройка общей сетевой папки в Windows».

2. В современных Windows 10 у меня PsExec работала только с учётной записью «Администратор», видимой по той причине, что необходимы административные общие ресурсы (подробнее о них смотрите в статье «Как включить административные общие ресурсы в ОС Windows 10, 8 или 7 (C$, D$, $admin и другие)»).

На серверах Windows учётная запись «Администратор» включена по умолчанию.

В более старых версиях Windows, видимо, достаточно включения общего сетевого ресурса $admin для предоставления доступа к папке \Windows\. В Windows 10 папки $admin как сетевого ресурса нет вовсе.

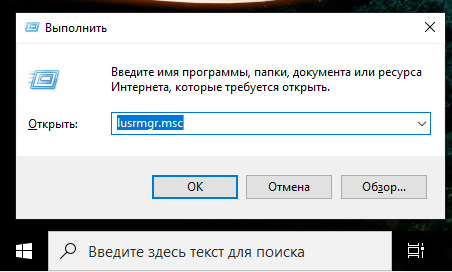

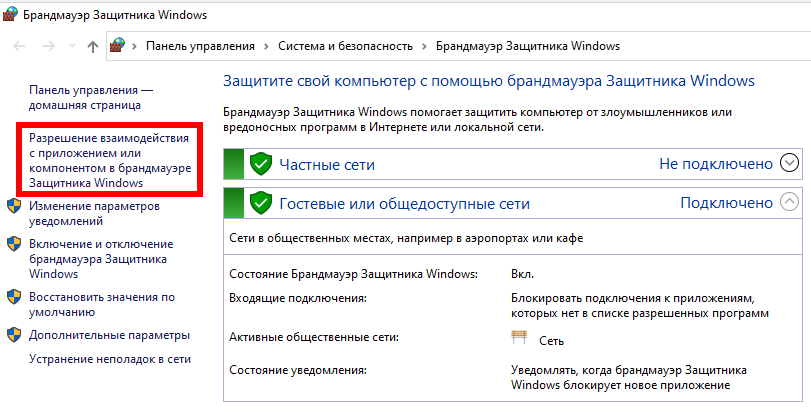

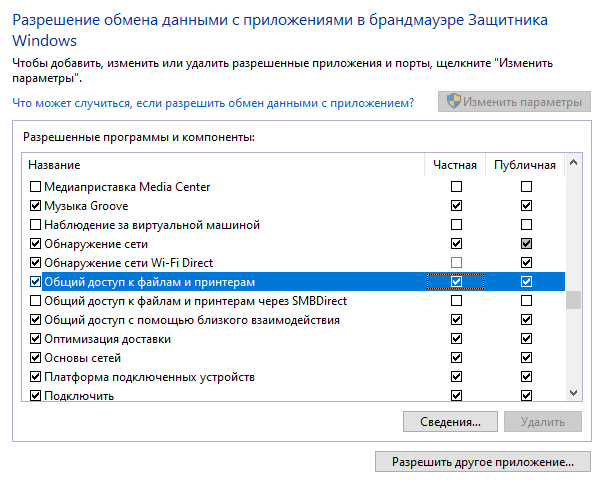

3. Проверьте, что сетевой доступ к файлам и принтерам включён в файерволе. Для этого нажмите Win+r, введите там firewall.cpl.

Во вкладке «Разрешение взаимодействия с приложениями или компонентами в брандауэре защитника Windows»

найдите «Общий доступ к файлам и принтерам» и убедитесь, что стоит галочка в столбце «Частная» — если его там нет, то нажмите кнопку «Изменить параметры», поставьте галочку и нажмите ОК.

4. Убедитесь, что оба компьютера принадлежат к одной и той же рабочей группе (Workgroup).

5. Убедитесь, что вы правильно вводите пароль администратора удалённого компьютера.

Introduction

The Windows NT and Windows 2000 Resource Kits come with a number of

command-line tools that help you administer your Windows NT/2K systems.

Over time, I’ve grown a collection of similar tools, including some not

included in the Resource Kits. What sets these tools apart is that they

all allow you to manage remote systems as well as the local one. The

first tool in the suite was PsList, a tool that lets you view detailed

information about processes, and the suite is continually growing. The

«Ps» prefix in PsList relates to the fact that the standard UNIX process

listing command-line tool is named «ps», so I’ve adopted this prefix for

all the tools in order to tie them together into a suite of tools named

PsTools.

Note

Some anti-virus scanners report that one or more of the tools are infected with a «remote admin» virus. None of the PsTools contain viruses, but they have been used by viruses, which is why they trigger virus notifications.

The tools included in the PsTools suite, which are downloadable as a

package, are:

-

PsExec —

execute processes remotely -

PsFile —

shows files opened remotely -

PsGetSid —

display the SID of a computer or a user -

PsInfo —

list information about a system -

PsPing —

measure network performance -

PsKill —

kill processes by name or process ID -

PsList —

list detailed information about processes -

PsLoggedOn —

see who’s logged on locally and via resource sharing (full source is

included) -

PsLogList —

dump event log records -

PsPasswd —

changes account passwords -

PsService —

view and control services -

PsShutdown —

shuts down and optionally reboots a computer -

PsSuspend —

suspends processes -

PsUptime — shows you how long a system has been running since its

last reboot (PsUptime’s functionality has been incorporated into

PsInfo

The PsTools download package includes an HTML help file with complete

usage information for all the tools.

Download PsTools Suite (3.5 MB)

Runs on:

- Client: Windows Vista and higher

- Server: Windows Server 2008 and higher

- Nano Server: 2016 and higher

Installation

None of the tools requires any special installation. You don’t even need to install any client software on the remote computers at which you target them. Run them by typing their name and any command-line options you want. To show complete usage information, specify the «-? » command-line option.

If you have questions or problems, please visit the Sysinternals PsTools Forum.

Related Links

Introduction to the PsTools: Wes Miller gives a high-level overview of the Sysinternals PsTools in the March column of his TechNet Magazine column.

Introduction

Utilities like Telnet and remote control programs like Symantec’s PC

Anywhere let you execute programs on remote systems, but they can be a

pain to set up and require that you install client software on the

remote systems that you wish to access. PsExec is a light-weight

telnet-replacement that lets you execute processes on other systems,

complete with full interactivity for console applications, without

having to manually install client software. PsExec’s most powerful uses

include launching interactive command-prompts on remote systems and

remote-enabling tools like IpConfig that otherwise do not have the

ability to show information about remote systems.

Note: some anti-virus scanners report that one or more of the tools are

infected with a «remote admin» virus. None of the PsTools contain

viruses, but they have been used by viruses, which is why they trigger

virus notifications.

Loved by both hackers and sys admins

Now the tools that are included in the PsTools suite are liked by both hackers and sys admins for several reasons. The tools are nice and small in size, and they are also quite functional. It is really handy to have a small program which will allow you to remotely reboot a computer, or list system information for example. What all of these things have in common is the manipulation of a computer, and typically remotely at that. That is where the thoughts of a hacker come to mind when I think of command line driven tools, and even more so when PsTools comes to mind. Bearing these thoughts in mind, it is likely a good idea to use these tools in a controlled lab environment to see how they work, and just what or why you would use them for.

Установка и запуск PsExec.

Скачать утилиту PsExec можно с официального сайта Microsoft совместно с набором инструментов PsTools:

Утилита PsExec не требует установки. Достаточно загрузить ее в папку на любой диск и выполнять запуск из этой директории. В моем случае программа будет находиться в директории c:\pstools.

Для того, чтобы psexec беспрепятственно запустился на удаленном компьютере с Windows версии 7 и позднее, на этих самых удаленных компьютерах, должны быть включены общие административные ресурсы \C$ \D$ \IPC$ \Admin$.

Для включения административных ресурсов нужно добавить в реестр удаленного компьютера запись:

Узнать включены ли административные ресурсы можно с помощью команды net share.

Запуск PsExec выполняется через командную строку Windows, так как утилита является консольной.

Для работы с утилитой запускаем командную строку CMD и переходим в папку с программой psexec.

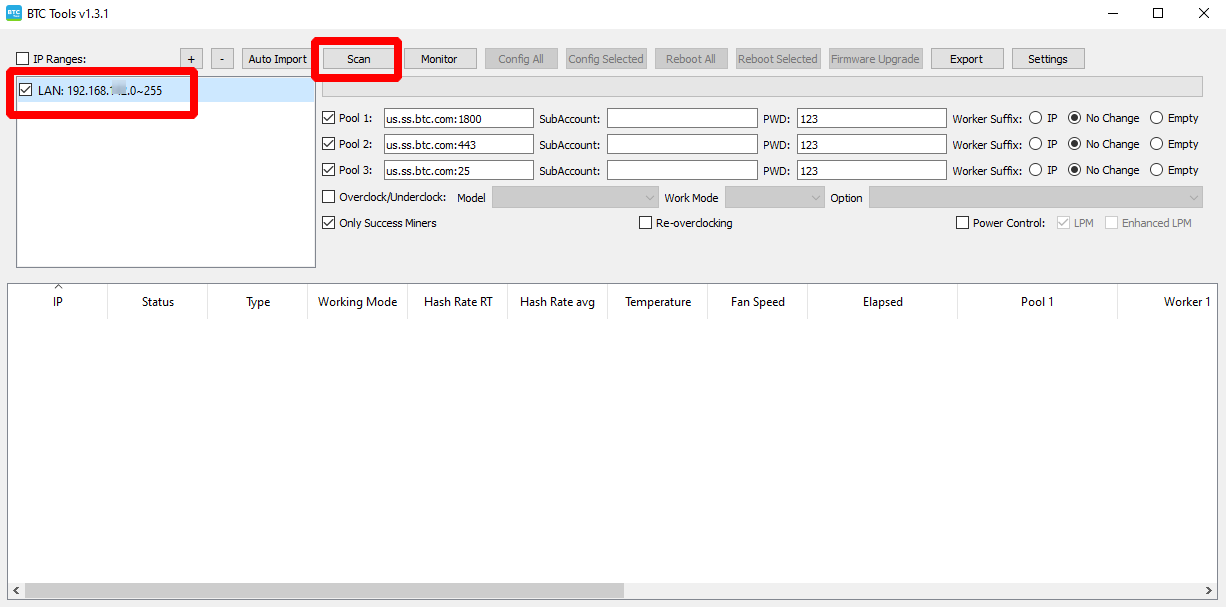

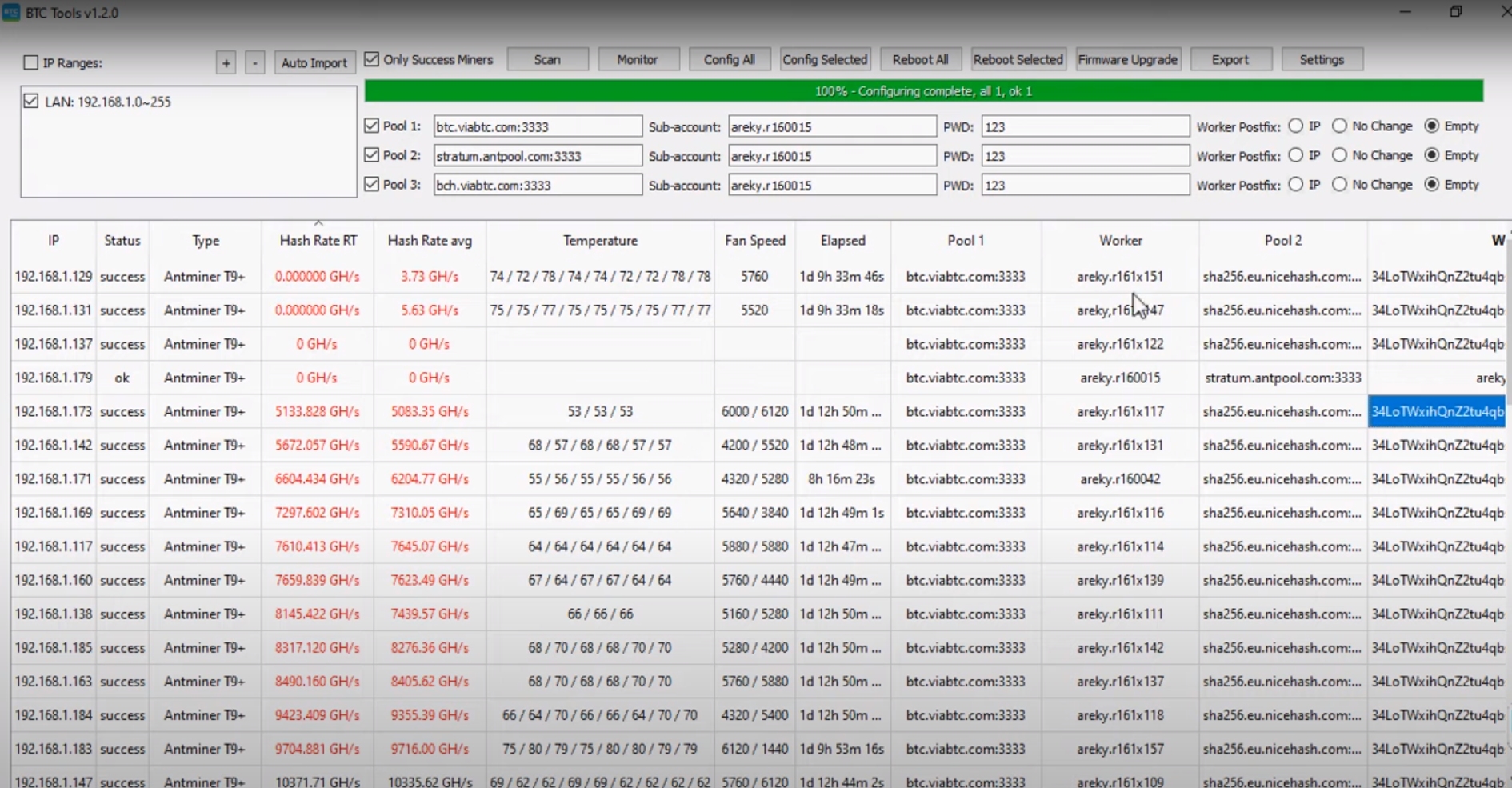

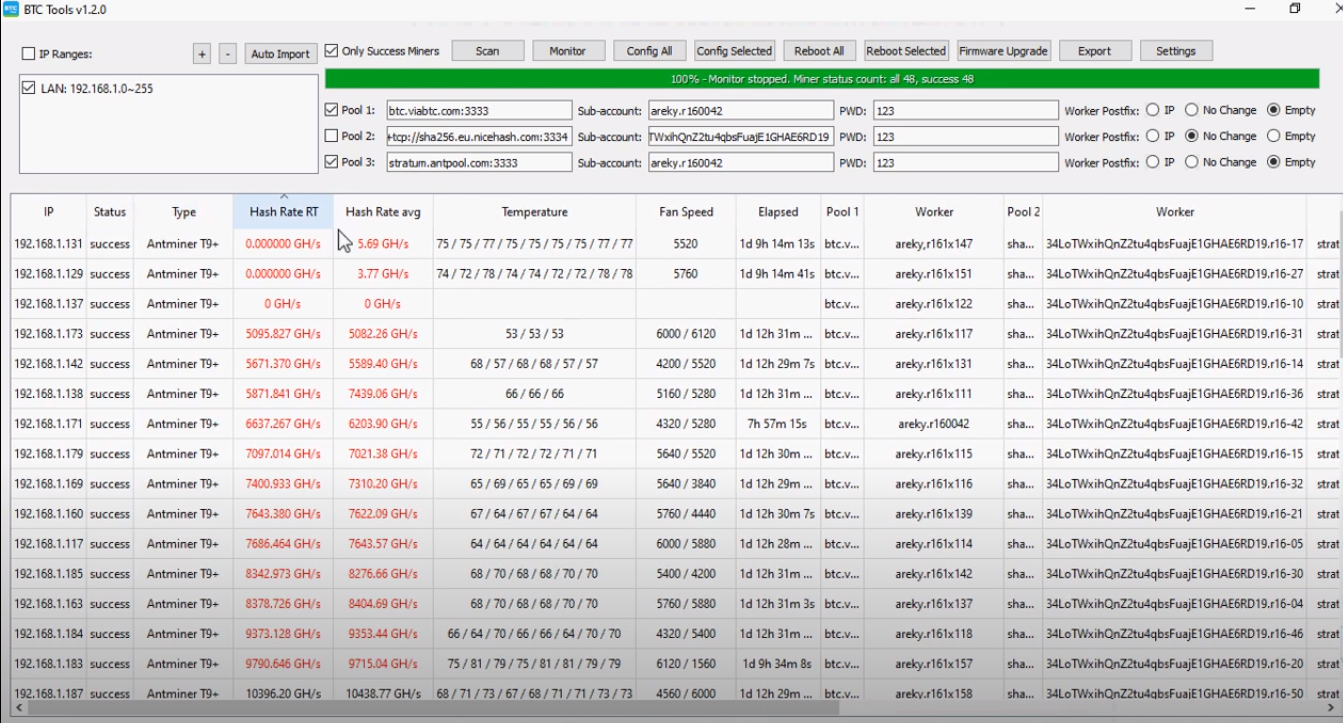

Как Пользоваться BTC Tools?

Шаг 2 — Запустите сканер

Утилита автоматически импортирует текущий диапазон IP-адресов. Если диапазон IP-адресов правильный, вы можете нажать кнопку «Scan», чтобы начать сканирование майнеров. Придется подождать, пока сканирование не будет завершено.

Если диапазон IP не верный, то кликаем дважды по области с ip адресом и добавляем нужные диапазоны адресов.

Когда программа находит майнер, она отобразит основную информацию (включая IP, тип майнера, скорость хеширования, температуру, скорость вращения вентилятора, прошедшее время, пулы и имена воркеров) в таблице.

По умолчанию утилита отображает информацию только о успешно идентифицированных майнерах. Если вы хотите отображать информацию о каждом просканированном IP-адресе, снимите флажок «Only Success Miners».

Софт отобразит все включенные майнеры в сети далее остается выбрать нужный ip адрес и ввести его в адресную строку браузера или дважды кликнуть по нужному устройству и его веб интерфейс откроется в браузере.

Каждый столбец в таблице можно сортировать. Щелкните заголовок столбца — вы можете отсортировать его по возрастанию. Щелкните еще раз и отсортируйте в порядке убывания. (Температура сортируется по максимальному из нескольких значений, а скорость вращения вентилятора сортируется по среднему значению.)

Если вы видите выделенный (красный) элемент в таблице, это означает, что значение майнера выходит за пределы нормального диапазона.

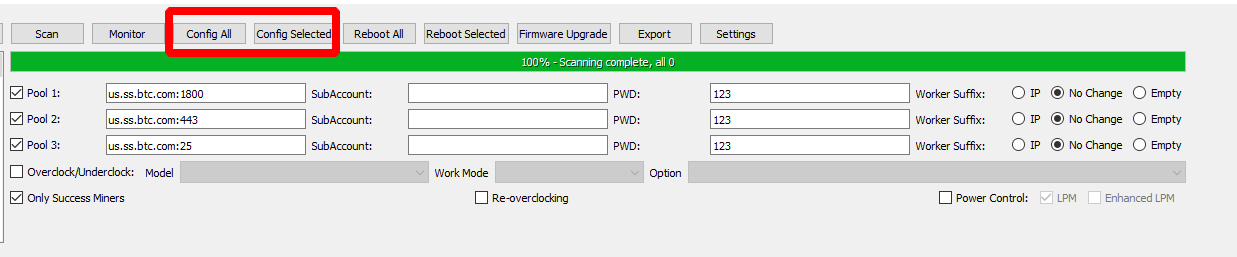

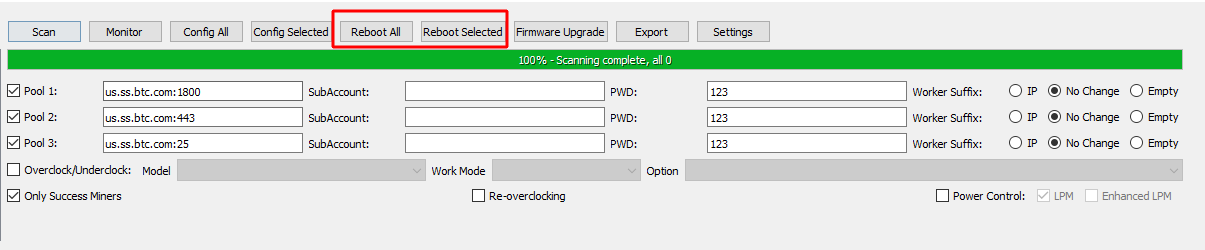

Шаг 3 — Внесите настройки

Если вы хотите изменить пул одного или всех устройств, просто введите адрес пула, имя дополнительной учетной записи (окончание «.» можно опустить, программа автоматически добавит его за вас) и пароль (можно оставить пустым). Выберите тип постфикса имени воркера. Затем нажмите кнопку «Config Selected Miners» («Настроить выбранные майнеры)» или «Config All Miners» («Настроить все майнеры»).

- При использовании функции «Config Selected Miners» вам необходимо выбрать АСИКИ. Щелкните любую ячейку в таблице майнеров, затем ячейка станет синей — вы выбрали майнер ее строки (вам нужно только выбрать ячейку, не нужно выбирать всю строку).

- Вы можете перетащить мышь, чтобы выбрать несколько последовательных майнеров. Или, удерживая клавишу Ctrl, щелкните несколько отдельных строк.

- Другой способ выбрать несколько последовательных майнеров: щелкните начальный майнер, удерживайте нажатой клавишу Shift, затем щелкните конечный майнер.

Если вам нужно перезапустить устройства, нажмите кнопку «Reboot Selected Miners» («Перезагрузка выбранных майнеров») или «Reboot All Miners» («Перезагрузить все майнеры»). В настоящее время программа может перезагружать только Antminers, перезагрузка Avalon находится в разработке.

PsInfo

Эта команда перечисляет много полезной информации о системе, включая время работы, что очень весело. Вы можете запустить его локально, чтобы протестировать его, просто набрав psinfo в командной строке, предполагая, что ваши инструменты SysInternals находятся в пути.

Если вы хотите получить гораздо больше информации из PsInfo, и я знаю, что вы это делаете, то вы можете использовать следующие параметры для добавления информации о диске (-d) и исправлений (-h), а также списка установленных приложений и их версий ( -s).

Это дает намного больше информации, даже на почти пустой виртуальной машине:

Вы также можете запустить PsInfo удаленно, добавив имя компьютера и, возможно, имя пользователя переключается … но есть одна большая проблема: он не будет работать, если не включена служба удаленного реестра. Перейдите в конец статьи, где мы поговорим о том, как включить его на удаленном компьютере.

What is New in the PsTools Latest Version?

✓ Compatibilities improvement for new Windows update.

✓ Fixes bugs.

How to download and install PsTools for Windows 10 PC/laptop

Now let’s just move to the next section to share the steps you have to follow to download PsTools for Windows PC. So here we go:

- Download the PsTools installer file from the link above.

- Save the downloaded file to your computer.

- Double-click on the downloaded PsTools installer file.

- Now, a smart screen might appear and ask for a confirmation.

- Click “Yes” to confirm.

- Finally, follow the installation instructions until you get a confirmation notification of a successful installation process.

So those are all the processes that you have to follow to download PsTools for Windows PC. Then let’s go on to the next section where we will discuss PsTools itself. So you can understand the application and its features. So here we go:

Best Features of PsTools for Windows PC

PsTools is one of the most popular Benchmarking alongside WD Discovery, HWiNFO64, and Core Temp. This app has its advantages compared to other Benchmarking applications. PsTools is lightweight and easy to use, simple for beginners and powerful for professionals. PsTools application is free to download and offers easy-to-install, easy-to-use, secure, and reliable Benchmarking applications.

This application’s primary functions are comprehensive and go beyond the features offered by others that can be considered as its rivals.

- PsTools for PC – fast, reliable, and robust by Microsoft SysInternals.

- PsTools Free & Safe Download.

- PsTools latest version for the best experience.

- User-friendly Interface.

- Easy to Use.

- Lightweight and consume low resources.

- It works/compatible with almost all Windows versions, including Windows Vista / Windows 7 / Windows 8 / Windows 10.

- Free of Cost!

- Privacy and Security!

- Best for Benchmarking application.

- PC User’s choice!

Что такое PsExec и PsTools

На самом деле, PsExec это всего лишь один из инструментов из пакета PsTools. Программа PsExec используется чаще всего, поэтому обычно упоминается она, но в данной инструкции будут рассмотрены как примеры использования PsExec, так и примеры использования других инструментов из пакета PsTools.

Состав PsTools:

- PsExec используется для удалённого выполнения команд или получения шелла (оболочки) на удалённой системе

- PsFile используется для вывода списка удалённо открытых файлов

- PsGetSid используется для отображения идентификатора безопасности для удалённого компьютера или пользователя

- PsInfo используется для получения подробной информации об удалённой системе

- PsKill используется для остановки процесса в удалённой системе по имени или идентификатору

- PsList используется для детального отображения процессов в удалённой системе

- PsLoggedOn используется для вывода списка зарегистрированных пользователей в удалённых системах

- PsLogList, используемый для отображения журналов событий на удалённых системах

- PsPasswd используется для изменения заданного пароля пользователя в удалённой системе

- PsPing используется для пинга из удалённой системы

- PsServervice используется для перечисления и управления службами Windows в удалённой системе

- PsShutdown используется для выключения, выхода из системы, приостановки и перезапуска удалённой системы Windows

- PsSuspend используется для приостановки и возобновления процессов в удалённой системе Windows

- PsUptime используется для отображения времени работы удалённой системы

Упрощенная установка для участников программы предварительной оценки Windows

Процесс установки подсистемы Windows для Linux был значительно улучшен в последних предварительных сборках Windows 10 для участников программы предварительной оценки Windows — приведенные ниже шаги, которые выполняются вручную, были заменены одной командой.

Чтобы использовать упрощенную команду установки , вы должны:

- присоединиться к Программе предварительной оценки Windows;

- установить предварительную сборку Windows 10 (сборка ОС 20262 или более поздней версии);

- Откройте окно командной строки от имени администратора.

Если эти требования выполнены, выполните следующие действия, чтобы установить WSL:

- В командной строке, открытой в режиме администратора, выполните команду .

- Перезапустите компьютер.

При первом запуске недавно установленного дистрибутива Linux откроется окно консоли, и вам будет предложено подождать, чтобы файлы распаковались и сохранились на компьютере. Все будущие запуски должны занимать меньше секунды.

Затем необходимо будет создать учетную запись пользователя и пароль для нового дистрибутива Linux.

Поздравляем! Вы успешно установили и настроили дистрибутив Linux, который полностью интегрирован с операционной системой Windows.

Команда —install выполняет следующие действия:

- включает дополнительные компоненты WSL и платформы виртуальных машин;

- скачивает и устанавливает последнюю версию ядра Linux;

- задает WSL 2 в качестве среды по умолчанию;

- скачивает и устанавливает дистрибутив Linux (может потребоваться перезагрузка) .

По умолчанию в качестве устанавливаемого дистрибутива Linux используется Ubuntu. Чтобы изменить дистрибутив, используйте команду . (Замените именем нужного дистрибутива.) Дополнительные дистрибутивы Linux можно добавить на компьютер после первоначальной установки — для этого выполните команду .

Чтобы просмотреть список доступных дистрибутивов Linux, введите .

psfile

This tool will allow you to see what files are opened remotely on the computer that you invoke this program on locally. By that I mean, if you invoke psfile on say 192.168.1.100 it will show you what files on 192.168.1.100 are presently being viewed by remote computers. It will not however show you the IP address of the computer which has remotely opened a file on your local computer. What it will allow you to do is close the file that is being viewed remotely if you so choose. That is a rather handy feature to have. Seeing is believing, so let’s take a look at what the tool looks like when invoked.

Figure 2

As you can see in the screenshot above, running psfile as such will list files that have been opened remotely. Also listed is the path on the local system where the file that is being viewed resides. That can be a handy feature as well in case you see some new directories on your system that were not there before!

Lights Out (луч или прожектор)

Этот инструмент удобно использовать для детального изучения частей изображения, высвечивая их лучом прожектора, например для поиска визуальных доказательств.

|

|

|

|

|

|

|

|

|

|

|

|

|

|

Как запустить приложение с графическим интерфейсом на удалённой системе

Операционные системы Windows предоставляют по умолчанию графический интерфейс. PsExec можно использовать для открытия приложения с графическим интерфейсом на удалённой системе в указанной пользовательской консоли. Пользовательская консоль просто означает рабочий стол пользователя.

В этом примере мы запустим notepad.exe на удаленной системе. Пользователь удаленного системного администратора может взаимодействовать с этим блокнотом. То есть программа откроется на удалённой системе, как-либо взаимодействовать с ней на локальной системе не получится.

.\psexec \\HACKWARE-SERVER -u Администратор -p Aa1 -i notepad.exe

Поскольку используется опция -i, программа откроется в интерактивном режиме, что означает, что она фактически запустится на экране удалённого компьютера. Если бы -i была опущена в вышеупомянутой команде, то команда выполнялась бы в скрытом режиме, что означает не показывать какие-либо диалоговые окна или другие окна.

Мы получим нашу локальную оболочку после того, как удалённый пользователь закроет блокнот. После закрытия код выхода будет напечатан в консоли psexec.

Как установить powershell в linux

PowerShell работает также и в Linux, но некоторые команды PowerShell отсутствуют в Linux. При запуске скриптов PowerShell в Linux возникнут проблемы в следующих случаях:

- в скрипте используются команды, которые отсутствуют в Linux версии PowerShell (например, из-за того, что связаны с настройками Windows или неприменимы для Linux по другим причинам)

- скрипт обращается к переменным окружения Windows

- в скрипте используются утилиты Windows, отсутствующие в Linux

Могут быть и другие причины проблем, но много всё равно работает.

Многие дистрибутивы Linux поддерживаются официально и простые инструкции по установке PowerShell в свой дистрибутив, а также установочные файлы вы найдёте здесь:

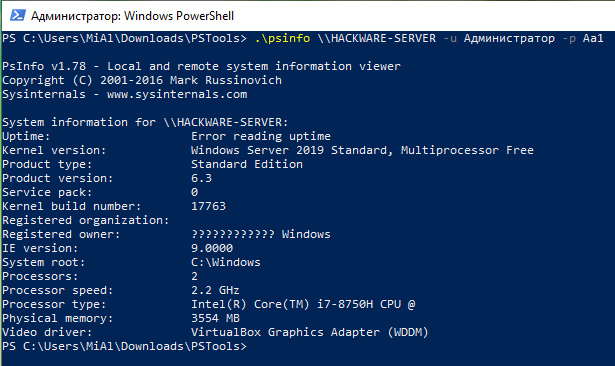

Как получить информацию об удалённой системе с PSInfo

PsInfo — это инструмент, используемый для получения об удалённой системе информации, такой как время работы, версия, вариант Windows и т. д.

.\psinfo \\HACKWARE-SERVER -u Администратор -p Aa1

Следующая информация об удалённой системе предоставлена в PsInfo:

- Uptime показывает, сколько дней и часов работает система

- Kernel Version показывает ядро операционной системы

- Product Type показывает версию операционной системы

- Product Version версия продукта

- Kernel Build Number номер сборки ядра

- Registered Organization организация

- Registered Owner владелец

- IE Version показывает версию Internet Explorer

- System Root показывает, где установлена операционная система

- Processor показывает количество процессоров или потоков

- Processor Speed скорость (частота) центрального процессора

- Processor Type показывает подробную версию и имя процессора

- Physical Memory количество физической памяти

- Video Driver показывает имя загруженного драйвера

Introduction

The Windows NT and Windows 2000 Resource Kits come with a number of

command-line tools that help you administer your Windows NT/2K systems.

Over time, I’ve grown a collection of similar tools, including some not

included in the Resource Kits. What sets these tools apart is that they

all allow you to manage remote systems as well as the local one. The

first tool in the suite was PsList, a tool that lets you view detailed

information about processes, and the suite is continually growing. The

«Ps» prefix in PsList relates to the fact that the standard UNIX process

listing command-line tool is named «ps», so I’ve adopted this prefix for

all the tools in order to tie them together into a suite of tools named

PsTools.

Note

Some anti-virus scanners report that one or more of the tools are infected with a «remote admin» virus. None of the PsTools contain viruses, but they have been used by viruses, which is why they trigger virus notifications.

The tools included in the PsTools suite, which are downloadable as a

package, are:

-

PsExec —

execute processes remotely -

PsFile —

shows files opened remotely -

PsGetSid —

display the SID of a computer or a user -

PsInfo —

list information about a system -

PsPing —

measure network performance -

PsKill —

kill processes by name or process ID -

PsList —

list detailed information about processes -

PsLoggedOn —

see who’s logged on locally and via resource sharing (full source is

included) -

PsLogList —

dump event log records -

PsPasswd —

changes account passwords -

PsService —

view and control services -

PsShutdown —

shuts down and optionally reboots a computer -

PsSuspend —

suspends processes -

PsUptime — shows you how long a system has been running since its

last reboot (PsUptime’s functionality has been incorporated into

PsInfo

The PsTools download package includes an HTML help file with complete

usage information for all the tools.

Download PsTools Suite (3.5 MB)

Runs on:

- Client: Windows Vista and higher

- Server: Windows Server 2008 and higher

- Nano Server: 2016 and higher

Installation

None of the tools requires any special installation. You don’t even need to install any client software on the remote computers at which you target them. Run them by typing their name and any command-line options you want. To show complete usage information, specify the «-? » command-line option.

If you have questions or problems, please visit the Sysinternals PsTools Forum.

Related Links

Introduction to the PsTools: Wes Miller gives a high-level overview of the Sysinternals PsTools in the March column of his TechNet Magazine column.

Как перенаправить вывод команды psexec

После запуска команды в удалённой системе вывод команды будет напечатан в текущий стандартный вывод, который является нашей текущей оболочкой (окном командной строки). Этот вывод может быть перенаправлен в файл с помощью символа >. Если у нас много удалённых систем для запуска команд, эта опция будет очень полезна.

.psexec \HACKWARE-SERVER -u Администратор -p Aa1 ipconfig > HACKWARE-SERVER_ifconfig

В этом примере выходные данные команды ipconfig сохраняются в файл с именем HACKWARE-SERVER_ifconfig.

Для вывода содержимого файла можно использовать команду Get-Content или её более короткий псевдоним cat:

cat .HACKWARE-SERVER_ifconfig