Взлом wi-fi сетей, aircrack-ng, kali linux

Содержание:

- How do I change my card’s MAC address ?

- Как пользоваться Aircrack-NG

- Как пользоваться Aircrack-ng для взлома WPA

- Aircrack-ng: Скачать и Установить

- Airodump-ng: Перехват Рукопожатия

- Introduction

- How to use spaces, double quote and single quote, etc. in AP names?

- Как узнать свой пароль от Wi-Fi, если он утерян

- Can I use Aircrack-ng as part of my commercial product?

- Плюсы и минусы

- Как пользоваться Aircrack-ng

- Атакуем Wi-Fi сеть

- Руководство по aircrack-ng

How do I change my card’s MAC address ?

Note: It is not necessary to change the MAC address anymore to perform attacks; this can, in some cases, confuse the driver.

Under linux, the following information applies.

One method is:

ifconfig ath0 down ifconfig ath0 hw ether 00:11:22:33:44:55 ifconfig ath0 up

Be aware that the example above does not work with every driver.

The easier way is to use the macchanger package. The documentation and download is at: macchanger.

If you are using mac80211 drivers and have a mon0 interface then:

ifconfig mon0 down macchanger -a mon0 Current MAC: 00:0f:b5:88:ac:82 (Netgear Inc) Faked MAC: 00:b0:80:3b:1e:1f (Mannesmann Ipulsys B.v.) ifconfig mon0 up macchanger -s mon0 Current MAC: 00:b0:80:3b:1e:1f (Mannesmann Ipulsys B.v.)

IMPORTANT In the following scripts, newer versions of the madwifi-ng have deprecated (meaning discontinued) the “-bssid” option. If you get a warning to this effect, then use “-uniquebssid”.

Here are scripts which use the macchanger package and work well with madwifi-ng drivers:

Script 1 — Invoked with “macc.sh XX:XX:XX:XX:XX:XX”

#!/bin/sh cardctl eject cardctl insert wlanconfig ath0 destroy ifconfig wifi0 up ifconfig wifi0 down macchanger wifi0 -m $1 wlanconfig ath0 create wlandev wifi0 wlanmode monitor -bssid

Script 2 — For madwifi-ng driver devices

#!/bin/sh # by darkAudax # Change the following variables to match your requirements FAKEMAC="00:14:6C:71:41:32" IFACE="ath0" WIFACE="wifi0" # # The interface is brought up and down twice otherwise # it causes a system exception and the system freezes # ifconfig $IFACE down wlanconfig $IFACE destroy wlanconfig $IFACE create wlandev $WIFACE wlanmode monitor -bssid ifconfig $IFACE up ifconfig $IFACE down macchanger $WIFACE -m $FAKEMAC wlanconfig $IFACE destroy wlanconfig $IFACE create wlandev $WIFACE wlanmode monitor -bssid ifconfig $IFACE up ifconfig $IFACE iwconfig echo " " echo "The wireless card MAC has been set to $FAKEMAC" echo " "

Script 3 — For madwifi-ng driver devices

#!/bin/bash

#

# athmacchange.sh - Atheros MAC Changer

# by brad a

# foundstone

#

if ; then

echo Atheros MAC Changer

echo -----------------------

echo IMPORTANT: this assumes we want to change the MAC of wifi0

echo " if you want to change the MAC of another wifi interface"

echo " (i.e. wifi1, wifi2, etc...) change the script!"

echo

echo usage: $0

echo

exit

fi

echo Atheros MAC Changer

echo -------------------------

echo -Destroying VAPs:

for i in $( ls /proc/net/madwifi ); do

wlanconfig $i destroy 2>&1 /dev/null

echo -e "\t$i - destroyed"

done

echo -Downing wifi0

ifconfig wifi0 down

echo -Using macchanger to change MAC of wifi0

macchanger -m $1 wifi0

echo -Bringing wifi0 back up

ifconfig wifi0 up

echo -Bringing up one VAP in station mode

wlanconfig ath create wlandev wifi0 wlanmode monitor -bssid > /dev/null

echo -All done!

echo -Confirm your settings:

echo ------------------------------------------------------

ifconfig wifi0

echo ------------------------------------------------------

Madwifi-ng Notes: The madwifi site has a detailed documentation page on changing the MAC address under madwifi-ng: How can I change the MAC address of my card? Starting in r2435 of the madwifi-ng driver, they changed the default way in which new VAPs get their MAC address. When creating a new VAP with wlanconfig, you must specify “-bssid” to have it use the underlying MAC address. If you don’t do this, then the new VAP gets a unique MAC. This will cause problems with various aircrack-ng commands.

Under Windows, you may use:

- macmakeup

- Technitium MAC Address Changer

Troubleshooting Tip: A normal MAC address looks like this: 00:09:5B:EC:EE:F2. The first half (00:09:5B) of each MAC address is the manufacturer. The second half (EC:EE:F2) is unique to each network card. Many access points will ignore invalid MAC addresses. So make sure to use a valid wireless card manufacturer code when you make up MAC addresses. Otherwise your packets may be ignored.

Как пользоваться Aircrack-NG

Интернет уже давно стал привычным атрибутом нашей жизни. Через интернет мы общаемся, узнаём новости, смотрим фильмы и слушаем музыку, учимся, зарабатываем деньги и многое другое. При этом далеко не всегда Интернет может оказаться под рукой и в свободном доступе, и довольно часто при поиске свободной Wi-Fi сети нас встречают десятки закрытых и запароленных альтернатив. Ничего страшного! Существуют программы, которые при должном умении (а главное – терпении) позволяют вскрыть пароль к чужой точке доступа и наслаждаться интернетом с неё абсолютно бесплатно. В этой статье я расскажу об одной такой программе – Aircrack-NG, опишу её функционал и возможности, а также поведаю, как её использовать.

Как пользоваться Aircrack-ng для взлома WPA

Дальше рассмотрим как пользоваться aircrack-ng. Если программа еще не установлена на вашем компьютере, то в Linux вы можете скачать ее из официальных репозиториев. В Ubuntu:

А в Red Hat / CentOS:

Windows вам придется загрузить установщик из официального сайта. После установки первым делом нужно сделать чтобы нам ничего не мешало. Для этого отключите все сервисы, которые управляют Wifi и тем более отключитесь от Wifi сети, если вы к ней подключены. Если запущен NetworkManager, его нужно отключить:

Я предполагаю, что у вас уже установлены все необходимые драйвера и вы готовы к работе. Сначала смотрим подключенные к системе интерфейсы:

Обычно имя беспроводного интерфейса начинается на w, например, wlp3s0 или wlan0. У меня это wlp3s0b1. Нам нужно перевести сетевой интерфейс WiFi в режим мониторинга. В этом режиме он может захватывать все пакеты, которые летают в сети и даже если ему они не адресованы ему. Вообще, интерфейс и так захватывает все пакеты, но на программном уровне все пакеты, которые не адресованы этому компьютеру отсеиваются, теперь они не будут отсеиваться. Дальше идет инструкция Aircrack-ng.

Для этого воспользуемся утилитой airmon-ng. Ей нужно передать команду start и имя интерфейса:

После этого будет создан виртуальный интерфейс, который работает в режиме монитора во второй колонке отображено его имя, у меня это wlp3s0b1mon, хотя часто он называется просто mon0. Если какие-либо программы будут мешать программа выдаст их имена и PID:

Их нужно завершить с помощью kill. Дальше нам нужно просканировать эфир и найти нашу сеть, которую мы собираемся тестировать. Для этого используйте команду airodump-ng. В параметрах ей нужно передать только интерфейс

Обратите внимание, что нужно передавать именно виртуальный интерфейс, который работает в режиме монитора:

Почти сразу же вы увидите свою сеть, поскольку она расположена ближе всех. У меня это MyPublicWifi423. Из предоставляемой информации нам понадобится ее BSSID и канал, который можно найти в колонке CH. Дальше мы будем использовать ту же самую утилиту, только теперь нацелим ее именно на нашу сеть, чтобы она не отвлекалась на посторонние и поймала все что нам нужно.

Мы зададим канал с помощью опции -с и BSSID роутера с помощью опции —bssid, а также укажем с помощью опции -w куда нужно сохранить перехваченные пакеты для дальнейшей обработки:

Не закрывайте этот терминал, сейчас выполняется захват и как вы можете видеть к нашей сети подключено два пользователя. Их MAC адреса находятся в колонке STATION. Если сейчас один из них отключится и еще раз подключится, то мы получим необходимые для дальнейшего взлома данные.

Мы можем это сделать со своими устройствами, но в реальной сети у хакера не будет такой возможности, поэтому мы можем принудительно отключить клиента от сети с помощью утилиты aireplay. Если передать ей опцию deauth, то она разошлет широковещательное сообщение от имени маршрутизатора, в котором попросит всех отключиться от сети. Нам нужно только передать в параметрах количество пакетов, которые нужно отправить и BSSID роутера:

Сразу после этого вы сразу же увидите, сообщение WPA handshake: 56:0A:64:17:5D:33 в правом верхнем углу терминала. Вы можете использовать и более простой способ для получения Handshake. Утилита besside позволяет выполнить все действия автоматически нужно только передать BSSID роутера и интерфейс монитора:

Этап, связанный с работой в реальной сети завершен и нам осталось только перебрать все возможные пароли по словарю. Дальше рассмотрим как пользоваться Aircrack-ng для перебора паролей.

Словарь — это обычный текстовый документ со списком возможных паролей. Вы можете составить его сами. Команда будет выглядеть следующим образом:

$ sudo aircrack-ng -b BSSID_маршрутизатора -w путь_к_словарю перехваченные_пакеты

Дальше начнется перебор ключей и если ключ, который использовался для защиты сети есть в списке, то он обязательно будет найден:

Как видите, aircrack-ng wpa2 psk достаточно быстро может быть взломан. Скорость перебора паролей достигает тысячи вариантов в секунду, а это значит, что на перебор до 100000 паролей уйдет всего только несколько минут. И это на обычном, бюджетном ноутбуке. На более мощном железе использовать Aircrack-ng будет намного быстрее.

Поэтому никогда не используйте простые пароли, состоящие только из цифр, если вы добавите хоть одну букву или символ, то уменьшите шансы на взлом в несколько раз.

Aircrack-ng: Скачать и Установить

Только Последняя Версия: Если вы действительно хотите взломать WiFi — не стоит устанавливать устаревший из репозитория ваше операционной системы. Скачайте и скомпилируйте последнюю версию самостоятельно.

Установите необходимы зависимости:

$ sudo apt-get install build-essential libssl-dev libnl-3-dev pkg-config libnl-genl-3-dev

Скачайте и установите последнюю версию (текущая версия):

$ wget http://download.aircrack-ng.org/aircrack-ng-1.2-rc4.tar.gz -O - | tar -xz $ cd aircrack-ng-1.2-rc4 $ sudo make $ sudo make install

Убедитесь что установлена именно последняя версия :

$ aircrack-ng --help Aircrack-ng 1.2 rc4 - (C) 2006-2015 Thomas d'Otreppe http://www.aircrack-ng.org

Airodump-ng: Перехват Рукопожатия

Дельный Совет: Хотите немного «развлечься»? Создайте форк-бомбу в Linux! Одна маленькая строчка, способная повесить всю систему! Читать далее →

Теперь, когда беспроводной адаптер переведен в режим мониторинга, у нас появилась возможность видеть весь проходящий мимо нас трафик.

Это можно сделать с помощью команды :

$ sudo airodump-ng mon0

Все видимые точки доступа показаны в верхней части экрана, а подключенные клиенты в нижней:

CH 1 ][ 2014-05-29 12:46 BSSID PWR Beacons #Data, #/s CH MB ENC CIPHER AUTH ESSID 00:11:22:33:44:55 -48 212 1536 66 1 54e WPA2 CCMP PSK CrackMe 66:77:88:99:00:11 -64 134 345 34 1 54e WPA2 CCMP PSK SomeAP BSSID STATION PWR Rate Lost Frames Probe 00:11:22:33:44:55 AA:BB:CC:DD:EE:FF -44 0 - 1 114 56 00:11:22:33:44:55 GG:HH:II:JJ:KK:LL -78 0 - 1 0 1 66:77:88:99:00:11 MM:NN:OO:PP:QQ:RR -78 2 - 32 0 1

Для того, чтобы поймать рукопожатие, определите интересующую вас точку доступа и запустите на том же канале с фильтром по BSSID:

$ sudo airodump-ng -c 1 --bssid 00:11:22:33:44:55 -w WPAcrack mon0 --ignore-negative-one

| Опция | Описание |

|---|---|

| Канал беспроводной сети | |

| MAC адрес точки доступа | |

| Префикс файла в который будет записано рукопожатие | |

| Сетевой интерфейс | |

| Убирает сообщение ‘fixed channel : -1’ |

Теперь нам остается только ждать когда словит рукопожатие.

Если вы хотите ускорить этот процесс — перейдите к шагу #4 и попытайтесь заставить подключенного беспроводного клиента переподключиться к роутеру.

По прошествию некоторого времени вы должны увидеть сообщение в правом верхнем углу экрана.

Это сообщение означает, что успешно перехватил рукопожатие:

CH 1 ][ 2014-05-29 13:15 WPA handshake: 00:11:22:33:44:55 BSSID PWR Beacons #Data, #/s CH MB ENC CIPHER AUTH ESSID 00:11:22:33:44:55 -48 212 1536 66 1 54e WPA2 CCMP PSK CrackMe BSSID STATION PWR Rate Lost Frames Probe 00:11:22:33:44:55 AA:BB:CC:DD:EE:FF -44 0 - 1 114 56

Introduction

People new to wireless security assessments often do not understand the need for patching drivers or how to do it. You sometimes need to patch the ieee80211 or mac80211 stack as well. This tutorial attempts to provide some background and some basic skills to the reader.

IMPORTANT The existence of this tutorial does mean we will provide basic linux support on the IRC channel or forum. Do not post basic linux or generic patching questions on the forum, they will be ignored. It is intended to assist people in being self-sufficient.

First off, what is a patch? All executable programs are generated from source code. This source code provides all the instructions to achieve the desired functionality the original author wanted. However, there are times that we want the programs to do something slightly differently for the purposes of wireless security assessments. An example being packet injection. So the source code is changed to achieve the new functions. In order to share this code, a “patch” is made with the differences between the original source code and the modified source code.

This “patch” can then be applied by anybody to their own copy of the original source code then compiled to obtain the new functionality. This makes it very transportable and maintainable.

Patches are easy to apply, once you understand a few simple concepts:

- Patches are usually for a specific version of the source code. This means old patches may not work with newer versions of the source code. Sometimes they do, sometimes they don’t. As well, a patch may or may not work on older versions of the source code. All things being equal, use a patch specifically written for your version of the source code.

- Patches are generally built from ‘clean’ unpatched program sources. So, one patch may make a change that causes other patches to fail.

- Patches are not part of the released source code, thus do not be surprised it they don’t work. Always keep a backup of your original program source!

Other common questions:

- What patches do I need?

- Where do I get the patch?

The aircrack-ng wiki typically indicates which patches are required for particular drivers. And the appropriate pages contain detailed installation and patching instructions. See the drivers installation page for links to the various detailed pages.

You can obtain the patch in a variety of ways. The wiki page normally provides a download link. As well, patches are included in the aircrack-ng source package in the “patches” directory. Many times patches are under development and you can find links to them on the Forum.

How to use spaces, double quote and single quote, etc. in AP names?

- You have to prefix those special characters with a “\”. This is called escaping a special character. Examples: with\’singlequote, with\“doublequote.

- You also need to handle the symbol ”&“ the same way. Example: “A&B”.

- You can use single quotes. Examples: ‘with space’, ‘with”doublequote’.

- As well, you can use double quotes. Examples: “with space”, “with’singlequote”.

NOTE: If you enclose the AP name in single or double quotes, then you don’t also need to escape special characters within the single or double quotes.

IMPORTANT EXCEPTION: If the AP name contains “!” then special care must be taken. The reason is that the bash interpreter thinks you want to repeat a previous command. Your options are:

- Use single quotes as in ‘name!with!bang’.

- Escape the “!” as in name\!with\!bang.

- Use double quotes plus the escape as in “name\!with\!bang”

Sometimes the AP name contains leading or trailing spaces. These can be very hard to identify from the airodump-ng screen. Here are a few methods to deal with this situation:

- The airodump-ng text file includes the SSID (AP name) length. So you can compare the length in the text file to the count of visible characters. If the airodump-ng text file count is greater then you know that the SSID has leading or trailing spaces.

- Use wireshark to look at the beacon. Unless the SSID is hidden, the SSID is in quotes and you should be able to see leading/trailing spaces.

- The 1.0rc1 version of aireplay-ng will automatically pull the correct SSID from the beacon for you assuming it is not hidden. Simply omit the SSID parameter from aireplay-ng.

Как узнать свой пароль от Wi-Fi, если он утерян

Когда долгое время пользуешься беспроводной сетью автоматически, вероятность забыть пароль достаточно велика. Особенно, если он длинный и «мудреный».

Действия в этом случае могут быть разными:

- Если проблема в подключении нового устройства, то подсмотреть пароль можно на старом, которое уже работает от этой сети.

- Ситуацию может спасти знание пароля от настроек роутера. Можно подключиться к нему кабелем, зайти в админку и посмотреть или заменить код.

- Еще один вариант – сбросить роутер до заводских настроить и начать все «с чистого листа».

- Если речь идет о смартфонах на андроид, то для восстановления пароля понадобятся ROOT-права. Они дают доступ к файлу, на который устройство помещает пароль Wi-Fi. Кроме того, можно установить приложение, которое умеет считывать файлы с паролями.

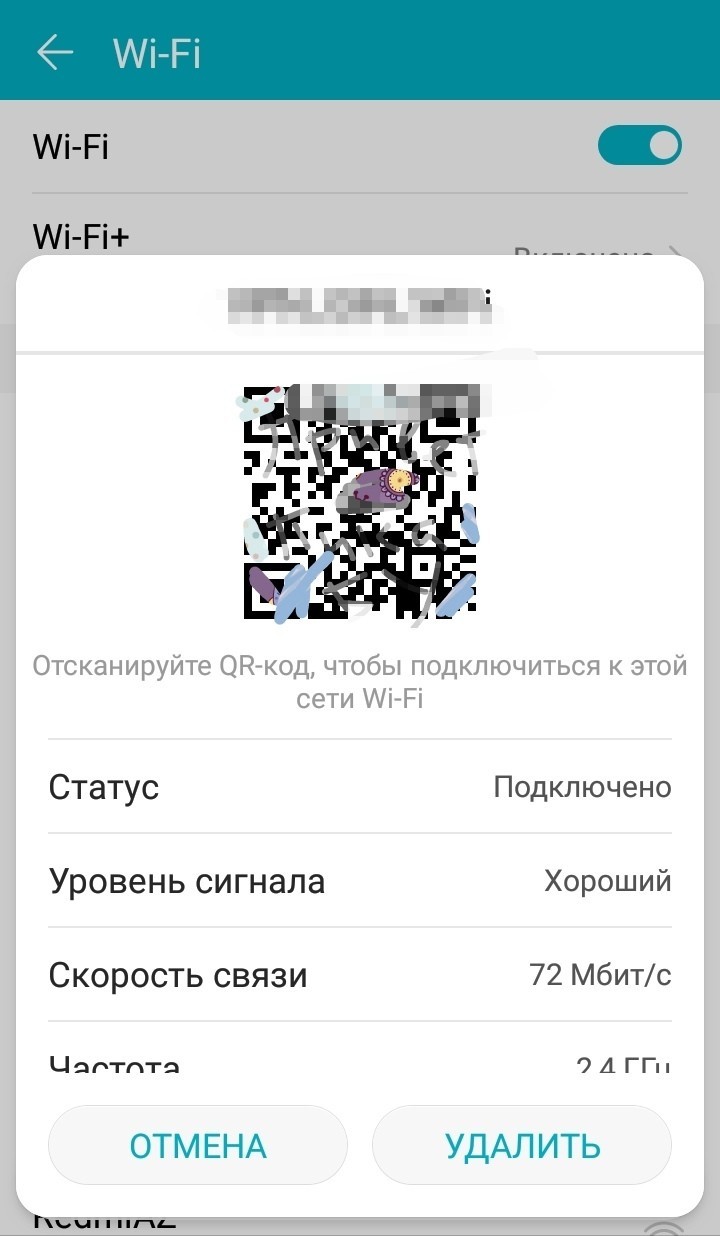

- Восстановить пароль можно через QR-код. Для этого в настройках смартфона нужно найти Wi-Fi и выбрать сеть, от которой ищем пароль. Сделайте скриншот появившегося QR-кода и отсканируйте его с помощью QR-ридера.

Потеря Wi-Fi-пароля или чрезмерная пользовательская забывчивость уже давно перестали быть серьезной проблемой. Так, существует несколько простых и доступных методов, которые помогут быстро восстановить утраченный по каким-то причинам доступ

Если есть необходимость – найдется и способ. Но следует помнить, что взлом чужого пароля Wi-Fi – процедура, преследуемая законом.

Can I use Aircrack-ng as part of my commercial product?

As noted, Aircrack-ng is licensed under the GNU General Public License, version 2. The GPL imposes conditions on your use of GPL‘ed code in your own products; you cannot, for example, make a “derived work” from Aircrack-ng, by making modifications to it, and then sell the resulting derived work and not allow recipients to give away the resulting work. You must also make the changes you’ve made to the Aircrack-ng source available to all recipients of your modified version; those changes must also be licensed under the terms of the GPL. See the GPL FAQ for more details; in particular, note the answer to the question about modifying a GPLed program and selling it commercially, and the question about linking GPLed code with other code to make a proprietary program.

You can combine a GPLed program such as Aircrack-ng and a commercial program as long as they communicate “at arm’s length”, as per this item in the GPL FAQ.

We recommend keeping Aircrack-ng and your product completely separate.

You may also want to check out the OpenSSL license included in our source code download.

Плюсы и минусы

Неопытному пользователю сложно оценить все достоинства и недостатки подобного программного обеспечения, так как они спрятаны не в самой утилите, а в процессе и подходах, которые это приложение использует.

Вот основные преимущества героя нашего обзора:

- подбор ключа доступа тремя различными способами;

- регулярное обновление утилиты;

- поддержка всех популярных операционных систем.

Недостатки программы немногочисленны, но всё же стоит сказать о них:

- низкая скорость подбора кодов доступа;

- проблемы с работой на Windows.

Полноценный функционал доступен только на операционной системе Linux, что является, скорее, не недостатком, а проблемой для неопытных пользователей. Программисты, в свою очередь, уже решили эту задачу, однако, разработчики не спешат исправлять свои ошибки.

Как пользоваться Aircrack-ng

В глобальной сети Интернет можно найти множество инструкций, которые или помогут вам освоить этот инструмент, либо насовсем отобьют «охоту». Мы решили не запутывать вас длинными пространными речами, а собрали небольшое универсальное руководство. Надеемся, оно вам поможет. В десктопной версии для Виндоус отсутствует мастер автоматической загрузки, поэтому проделываем следующие манипуляции вручную:

Что можно сделать далее? – По сути многое — можете поработать с WEP ⁄ WPA ключами и ESSID списками, настроить консоли, исправить ошибки, заменить свои пароли, снять WEP-маскировки и т.д. Можно, конечно, начать перебор ключей по словарю. Для наглядности и глубокого понимания того, как пользоваться утилитой, мы добавили ссылку на неплохую пользовательскую видео-инструкцию:

Атакуем Wi-Fi сеть

Для статьи был создан словарь с паролями под названием “key-list.txt” все той же утилитой Crunch. Да и саму атаку на Wi-Fi сеть буду производить из Parrot OS, по большому счету, разницы нет, будь то Kali или Parrot OS, это дело личных предпочтений. Просто Parrot OS мне больше симпатизирует, вот и все, вы же, можете воспользоваться любой из этих систем. И так, переходим к атаке, первым делом необходимо выяснить какие сетевые устройства у нас имеются, это можно выяснить несколькими способами, рассмотри парочку. Первый способ, это команда “ifconfig”, а вторая “ip a”, нам необходимо выяснить название нашей Wi-Fi карты:

У меня Wi-Fi карта определилась как “wlxd03745710fa4”. У вас же она будет называться иначе, чаще всего она имеет название что-то вроде “wlp4s0” или “wlan0”. И так, после того как выяснили название сетевой карты, копируем название нашего устройства, и переходим к следующему шагу, а именно, нам необходимо убить лишние процессы, которые могут помешать при атаке:

Переводим нашу Wi-Fi карту в режим монитора командой “airmon-ng star” и вот тут нам необходимо указать название Wi-Fi карты, как помним, она у меня умеет название “wlxd03745710fa4”, у вас же оно будет иным:

Если обратите внимание, то появилась надпись, которая говорит о том, что Wi-Fi карта перешла в режим мониторинга “monitor mode enable”, а так же на сколько я помню, в Kali Linux меняется название сетевого устройства, оно приобретает приставку “mon”, то есть, будет называться как “wlan0mon”. Это новое название и надо вводить в следующей команде:. Данной командой мы запускаем сканирование сетей, когда произведем сканирование и выберем сеть, которую хотим взломать, нажимаем сочетание клавиш “ctrl + c”:

Данной командой мы запускаем сканирование сетей, когда произведем сканирование и выберем сеть, которую хотим взломать, нажимаем сочетание клавиш “ctrl + c”:

Нам нужен MAC адрес устройства, он находится в столбце “BSSID”, в столбце “PWR” указывается мощность принимаемого сигнала, чем сильней сигнал, тем лучше. В столбце “CH” указывается канал, в “ENC” указывается технология защиты WPA или WPA2, в “ESSID” – название сети. Для атаки нам понадобиться только MAC адрес и канал, все остальное по сути необязательно. Для атаки на выбранную Wi-Fi сеть вводим команду:

–bssid указываем MAC

–channel канал

-w указываем путь, куда будет записан хендшейк

wlxd03745710fa4 название Wi-Fi адаптера

После запуска команды, дожидаемся когда кто-нибудь подключиться к сети, но, можно выбрать устройство, которое уже подключено и заставить его переподключиться. Что собственно ускорит процесс получения хендшейка. Узнать какие устройства подключены можно из списка, который выводиться в самом низу:

Как видно из скриншота, у меня к сети подключено два устройства, для того что бы заставить одно из них переподключиться, копируем MAC адреса из “BSSID” и “STATION”. А затем открываем новую вкладку терминала и выполняем команду:

sudo aireplay-ng –deauth 20 -a 64:00:00:00:44:E1 -с 00:00:00:00:00:7F wlxd03745710fa4

–deauth 20 количество пакетов Деаутентификации (повторной авторизации, если можно так выразиться)

-a MAC адрес точки доступа (BSSID)

-c MAC адрес подключенного клиента (STATION)

wlxd03745710fa4 Wi-Fi интерфейс

В это время смотрим на первый терминал, нас интересует надпись “handshake” которая появиться при удачном переподключении устройства:

Когда словили хендшейк, можно останавливать сканированию сочетанием клавиш “ctrl + x”. Теперь, если вы посмотрите в папку, которую указывали, то увидите там файлы. Нам нужен всего один, в котором и храниться тот самый хендшейк, данный файл будет иметь расширение “.cap”:

Теперь необходимо очистить этот файл от мусора, который в нем имеется, так как в нем имеются все пакеты, которые собрались за все время что производилась атака. Очистить данный файл можно командой “- wpaclean”, затем указываем название нового файла хендшейка, и указываем старое название хендшейка. К примеру, старый файл имеет название “wifihand-01.cap”, а новый назовем “wifihand-01_new.cap”, ну и конечно не забываем указать путь к этим файлам:

Руководство по aircrack-ng

Общие опции:

-a

Режим атаки брутфорсом, 1 или wep для WEP и 2 или wpa для WPA-PSK.

-e

Выбрать целевую сеть, основываясь на ESSID. Эта опция также требуется для взлома WPA если SSID скрыт.

-b или —bssid

Выбрать целевую сеть основываясь на MAC адресе.

-p

Установить количество используемых CPU (доступно только на SMP системах). По умолчанию, используются все доступные CPU.

Если указан этот ключ, то информация о состоянии не отображается.

-C или —combine

Объединить эти MAC адреса ТД (разделённые запятой) в один виртуальный.

-l

Записать ключ в файл.

-E

Создать файл проекта Elcomsoft Wireless Security Auditor (EWSA) v3.02.

Опции статичного взлома WEP:

Поиск только буквенно-цифровых символов.

Поиск только бинарно закодированных десятеричных символов.

Поиск числа ключа для Fritz!BOX

-d или —debug

Указать маску ключа. Например: A1:XX:CF

-m

Сохранять только IV пришедшие из пакетов, которые соответствуют этому MAC адресу. Альтернативно, используйте -m ff:ff:ff:ff:ff:ff для использования всех и каждого IV, независимо от сети (это отключает фильтрацию ESSID и BSSID).

-n

Указать длину ключа: 64 или 40-бит WEP, 128 или 104-бит WEP, и т.д., до 512 бит длины. Значение по умолчанию это 128.

-i

Сохранять только IV, которые имеют ключевой индекс (от 1 до 4). Поведение по умолчанию — игнорировать ключевой индекс в пакетах и использовать IV независимо от него.

-f

По умолчанию этот параметр установлен в 2. Используйте более высокую величину для увеличения уровня брутфорса: взлом займёт больше времени, но с большей вероятностью на успех.

-k

Есть всего 17 атак KoreK. Иногда одна атака создаёт громадное ложное срабатывание, что не даёт найти ключ, даже с множеством IV. Попробуйте -k 1, -k 2, … -k 17 для отключения каждой атаки.

-x или -x0

Отключить брутфорс последних keybytes (не рекомендуется)

Включить брутфорсинг последнего keybyte (по умолчанию)

Включить брутфорсинг последних двух keybytes.

Отключить многопотоковый брутфорсинг (только SMP).

Показать ASCII версию ключа в правой части экрана.

Это экспериментальная атака единичного брутфорса, которую следуют использовать когда стандартный режим атаки терпит неудачу с более чем одним миллионом IV.

Использовать PTW (Andrei Pyshkin, Erik Tews и Ralf-Philipp Weinmann) атаку (атака по умолчанию).

-P или —ptw-debug

Отладка PTW: 1 Отключить klein, 2 PTW.

Использовать атаки KoreK вместо PTW.

-D или —wep-decloak

Использовать режим раскрытия WEP.

-1 или —oneshot

запустить только 1 попытку для взлома ключа с PTW

-M

Задать максимальное число IV которое использовать

-w

Путь до файла словаря для взлома wpa. Укажите «—

» для стандартного ввода. Списки словарей:

тест скорости взлома WPA.

-r

Путь до базы данных airolib-ng. Нельзя использовать с «-w».