Программы мониторинга компьютерных сетей

Содержание:

- Введение

- Виды сетевого мониторинга

- Nagios

- О мониторинге в контексте метрик

- Обзор Veliam – мониторинг IT инфраструктуры

- Свежие новости и статьи

- Топ-10 программ для контроля за сетевыми подключениями

- Контроль печати на принтерах

- Мониторинг сети

- Для чего нужна система мониторинга локальной сети

- Какой интерфейс имеет система мониторинга локальной сети

- Почему вам выгодно заказать внедрение системы мониторинга локальной сети у нас

- Сколько стоит установка и настройка системы мониторинга локальной сети

- Описание результата

- Факторы слежения

- Программы мониторинга компьютерных сетей

- Как посмотреть список IP-адресов, подключённых к ЛС

- Описание и назначение

- Заключение

Введение

Сегодня, в то время как политические ИТ-границы становятся всё более явными (государства создают целые экосистемы, включающие свой независимый интернет, свои сервисы, своё ПО), в корпоративной среде процесс прямо противоположен: периметры организаций всё сильнее растворяются в инфосфере, обеспечивая изрядную головную боль безопасникам. Тут и тяготы «удалёнки» с её недоверенной средой, и энтропия теневой инфраструктуры (Shadow IT), а на другой стороне баррикад — всё более изощрённые методы из цепочки угроз (kill chain) и тщательное сокрытие своего присутствия. Стандартные средства ИБ-мониторинга не могут дать полную картину происходящего, что побуждает искать дополнительные источники информации — и в первую очередь анализировать сетевой трафик.

На смену концепции «Bring Your Own Device» (личные устройства в корпоративной среде) внезапно пришла «Work From Your Home Device» (корпоративная среда на личных устройствах), чему немало поспособствовала пандемия. Доступ к виртуальному рабочему месту, почта и второй фактор аутентификации для доступа к VPN на личном телефоне, корпоративный ноутбук в недоверенной / домашней сети на расстоянии нуля переходов до заражённых компьютеров или IoT — всё это заставляет безопасников менять «религию» и уходить в «Zero Trust-радикализм».

Никуда не делся (а с приходом микросервисов — только усилился) и рост разношёрстных Shadow IT вкупе с их трансформацией. В организациях не успевают покрывать антивирусами / средствами обнаружения и обработки угроз на конечных точках (EDR) легитимные рабочие станции и следить за этим покрытием, а уж тёмный уголок инфраструктуры становится настоящим «Доном», откуда «нет выдачи» событий из области ИБ, заражённых объектов и вообще каких-либо сведений для мониторинга информационной безопасности. Такая область неопределённости, безусловно, мешает реагированию на возникающие инциденты.

Головокружение от SIEM прошло. У всех, кто хочет понимать, что у них происходит с информационной безопасностью, SIEM стал краеугольным камнем и «всевидящим» оком одновременно. Кавычки у слова «всевидящее» обусловлены как Shadow IT, так и тем, что SIEM из-за ресурсных и логических лимитов видит только те журналы, которые ему присылает ограниченное количество источников (к тому же подверженных отключению злоумышленниками).

Наблюдается рост количества установщиков вредоносного содержимого, использующих цепочки вызовов легальных утилит, уже расположенных на хосте: rgsvr32.exe, wmic.exe, hh.exe и многих других, исполняющих код, который был передан им либо через командную строку напрямую, либо как интернет-ссылка, либо через файл, приведённый как аргумент.

В результате процесс установки вредоносной программы происходит в несколько итераций, чередующихся с вызовами легальных утилит, поэтому автоматические средства детектирования не успевают объединить их в целую цепочку установки опасного объекта в систему. Есть немало примеров обхода белых списков за счёт этой технологии.

Всё чаще после закрепления на поражённой рабочей станции злоумышленники весьма «ответственно» подходят к сокрытию своих действий в системе. В частности, они «умно» работают с журналированием — например, не просто чистят протоколы, а перенаправляют их во временный файл, выполняют вредоносные действия и после этого возвращают поток логов на старое место. Так им удаётся избежать срабатывания на SIEM сценария «Файл журнала очищен». При этом сетевых логов, которые могли бы помочь в обнаружении инцидентов, может и не быть, т. к. все объекты находились в одной подсети.

С помощью киберразведки (Threat Intelligence) невозможно выявлять все каналы взаимодействия с командными (C2) серверами. Для целевой атаки формируется новый атакующий «фронт» (инфраструктура) с уникальными, нигде ранее не засвеченными IP- и URL-адресами, перекомпилируются вредоносные программы. Кроме того, зачастую в потоки данных об угрозах («фиды») попадают одноразовые индикаторы атак с использованием IoT — в этом случае фид бесполезен.

Виды сетевого мониторинга

Различают пассивный и активный сетевой мониторинг. При пассивном мониторинге ключевые показатели функционирования сети и сетевых приложений контролируются путем анализа реального трафика действующей сети, «наблюдаемого» в различных ее точках, а при активном — для определения этих показателей используется специально сгенерированный тестовый трафик.

В свою очередь, выделяют три основных типа пассивного мониторинга: мониторинг на базе пакетов (захват и анализ сетевых пакетов средствами мониторинга), SNMP-мониторинг (опрос SNMP-устройств для получения информации об их состоянии и трафике) и мониторинг на базе потоков (сбор информации о потоках трафика по протоколам xFlow и др.).

Будучи одной из разновидностей пассивного мониторинга, сетевой мониторинг на базе пакетов осуществляется пассивными (не передающими тестовый трафик) устройствами мониторинга, анализирующими захваченные пакеты.

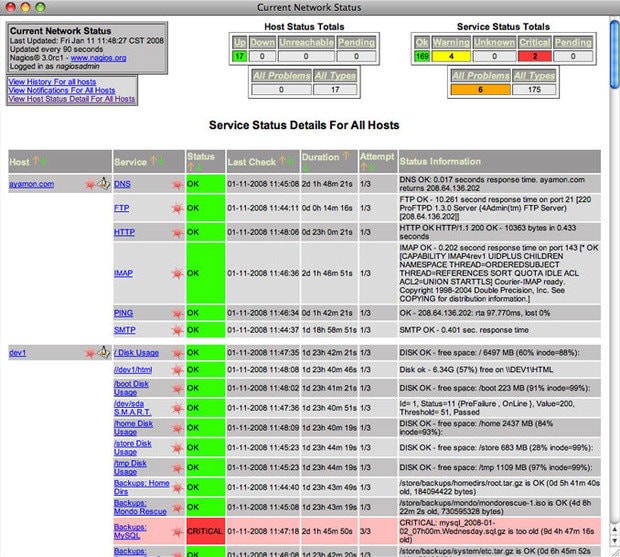

Nagios

Nagios — это состоявшаяся программная система для мониторинга сети, которая уже многие годы находится в активной разработке. Написанная на языке C, она позволяет делать почти все, что может понадобится системным и сетевым администраторам от пакета прикладных программ для мониторинга. Веб-интерфейс этой программы является быстрым и интуитивно понятным, в то время его серверная часть — чрезвычайно надежной.

Nagios может стать проблемой для новичков, но довольно сложная конфигурация также является преимуществом этого инструмента, так как он может быть адаптирован практически к любой задаче мониторинга.

Как и Cacti, очень активное сообщество поддерживает Nagios, поэтому различные плагины существуют для огромного количества аппаратных средств и программного обеспечения. От простейших ping-проверок до интеграции со сложными программными решениями, такими как, например, написанным на Perl бесплатным программным инструментарием WebInject для тестирования веб-приложений и веб сервисов. Nagios позволяет осуществлять постоянный мониторинг состояния серверов, сервисов, сетевых каналов и всего остального, что понимает протокол сетевого уровня IP. К примеру, вы можете контролировать использование дискового пространства на сервере, загруженность ОЗУ и ЦП, использования лицензии FLEXlm, температуру воздуха на выходе сервера, задержки в WAN и Интеренет-канале и многое другое.

Очевидно, что любая система мониторинга серверов и сети не будет полноценной без уведомлений. У Nagios с этим все в порядке: программная платформа предлагает настраиваемый механизм уведомлений по электронной почте, через СМС и мгновенные сообщения большинства популярных Интернет-мессенджеров, а также схему эскалации, которая может быть использована для принятия разумных решений о том, кто, как и при каких обстоятельствах должен быть уведомлен, что при правильной настройке поможет вам обеспечить многие часы спокойного сна. А веб-интерфейс может быть использован для временной приостановки получения уведомлений или подтверждения случившейся проблемы, а также внесения заметок администраторами.

Кроме того, функция отображения демонстрирует все контролируемые устройства в логическом представлении их размещения в сети, с цветовым кодированием, что позволяет показать проблемы по мере их возникновения.

Недостатком Nagios является конфигурация, так как ее лучше всего выполнять через командную строку, что значительно усложняет обучение новичков. Хотя люди, знакомые со стандартными файлами конфигурации Linux/Unix, особых проблем испытать не должны.

Возможности Nagios огромны, но усилия по использованию некоторых из них не всегда могут стоить затраченных на это усилий. Но не позволяйте сложностям запугать вас: преимущества системы раннего предупреждения, предоставляемые этим инструментом для столь многих аспектов сети, сложно переоценить.

О мониторинге в контексте метрик

Если спросить среднестатистического технаря-инженера, с чем у него ассоциируется мониторинг, то скорее всего вам ответят – «метрики приложения», и подразумеваться будет их сбор и некоторая визуализация. Причем, о изнанке этого процесса, как показал мой опыт, многие даже не задумываются – в понимании большинства «оно просто показывается в Grafana/Kibana/Zabbix/подставьте нужное».

Ответ этот, замечу, всё же не полный, поскольку одними лишь метриками всё не ограничивается. Точнее даже так: мониторинг — это не только о том, чтобы метрики собрать и вывести на дашборд. И вот с этого момента давайте поподробнее.

Из чего же сделан мониторинг?

Со временем, я для себя вывел следующие аспекты:

-

Сбор метрик из различных источников – приложения, показатели хоста, «железной» части площадки; различия в pull и push моделях пока не затрагиваем, об этом чуть позже

-

Запись и дальнейшее их (метрик) хранение в базе данных с учетом особенностей самой БД и использования собранных данных

-

Визуализация метрик, которая должна балансировать между возможностями выбранного технологического стека, удобством использования дашборд и «хотелками» тех, кому с этим всем предстоит работать

-

Отслеживание показаний метрик по заданным правилам и отправка алертов

-

В случае продвинутого мониторинга сюда можно добавить еще один пункт — выявление аномалий и проактивное информирование о деградации наблюдаемой системы на основе ML.

Обзор Veliam – мониторинг IT инфраструктуры

Принцип работы платформы прост, Вы устанавливаете серверную часть на любом компьютере (под управлением операционной системы Windows) в целевой сети своего предприятия, которая будет осуществлять сбор всей необходимой информации.

Также Вы устанавливаете клиентскую часть приложения на любом компьютере с выходом в интернет, этот компьютер может быть как в сети, так и вне сети Вашего предприятия (хоть на домашнем компьютере). С помощью этой клиентской части и осуществляется мониторинг ИТ инфраструктуры.

При этом обращаю внимание, что никаких агентов на целевые компьютеры, которые подлежат мониторингу, устанавливать не нужно! Достаточно установить серверную часть на один компьютер в сети и все

Основные возможности Veliam

-

Сбор системной информации – Veliam позволяет осуществлять сбор системных данных, таких как:

- Версия операционной системы;

- Список локальных пользователей;

- Доступные сетевые папки;

- Установленное программное обеспечение;

- Установленные роли сервера;

- Установленные службы;

- История входов пользователей;

- Информация по аппаратной части (сведения о процессоре, оперативной памяти, жестких дисках, сетевых адаптерах);

- Кроме этого, система осуществляет сбор информации по нагрузке на CPU, на оперативную память и объем логических дисков, все эти сведения доступны в динамике.

- Удаленный доступ к серверам – Veliam позволяет удаленно подключаться к серверам по RDP, SSH и Winbox для управления устройствами Mikrotik. При этом используется безопасное шифрование, которое самостоятельно установит система, таким образом, нет необходимости настраивать VPN или делать какие-либо пробросы в сеть;

- Отправка уведомлений – при наступлении определенных событий (недоступность сервера, высокая нагрузка на CPU или RAM, заканчивается место на диске) система будет автоматически отправлять Вам соответствующие уведомления на электронную почту или в Telegram, что, как Вы понимаете, очень удобно;

- Проверка доступности серверов – в Veliam есть функционал, с помощью которого можно осуществлять доступность серверов, включая обычные сайты, расположенные на хостингах в интернете.

Преимущества Veliam

У Veliam есть несколько особенностей и преимуществ, которые делают данную систему интересной и выделяют ее даже на фоне дорогостоящих конкурентов, например:

- Бесплатное, полнофункциональное использование в сети до 50 компьютеров;

- Не используется VPN, только безопасное шифрование;

- Нет никаких агентов, которые необходимо устанавливать на каждый компьютер в сети;

- Уведомления в Telegram;

- Простой удаленный доступ;

- Удобный интерфейс;

- Простая установка и настройка.

Свежие новости и статьи

Статьи

28 июля 2021

ИТ аутсорсинг и ИТ-аутстаффинг – в чем разница?

От клиентов часто можно услышать: «Нам остро не хватает рабочих рук, все штатные единицы заняты, нужно взять кого-то на подряд». Желание вполне объяснимое, учитывая огромный дефицит ИТ-специалистов, от которого сейчас страдает вся отрасль.

Закрыть потребность во внешних ИТ-специалистах можно по-разному: через ИТ-аутсорсинг или ИТ-аутстаффинг. Многие путают эти понятия, считая их почти равнозначными. Но между ними есть существенные различия. Выясняем, какие именно.

Статьи

15 июля 2021

SLA – три «волшебные» буквы

ИТ-аутсорсинговая компания берет на себя определенный круг задач

и ответственность за их выполнение. Но что делать, если качество в итоге вас не устроило?

Когда речь идет о штатном сотруднике, меры понятны (хотя далеко

не всегда эффективны) – «профилактические беседы», повышение квалификации или, в крайнем случае, увольнение. А как быть

с привлеченным подрядчиком? Ответ в этой аббревиатуре – SLA, Service Level Agreement или соглашение об уровне сервиса

Статьи

29 июня 2021

3 оттенка ИТ-аутсорсинга: какой подходит именно Вам?

Зачем предпринимателю знать различия между несколькими видами ИТ-аутсорсинга? Все просто: даже если сейчас вы пользуетесь каким-то одним набором услуг, все может быстро поменяться и вам понадобится что-то новое. Поэтому сегодня поговорим о том, каким в принципе может быть ИТ-аутсорсинг.

e.webp)

Статьи

18 июня 2021

Зачем бизнесу нужен аудит ИТсистем (ИТ аудит)?

В самом начале сотрудничества ИТ-аутсорсинговая компания часто предлагает провести аудит ИТ-систем в компании. Однако многим собственникам эта услуга кажется лишней: зачем тратить деньги, ведь штатные ИТ-специалисты и без аудита знают все «боли» и проблемные точки в компании с точки зрения ИТ.

Действительно, зачем? Давайте разбираться!

Статьи

8 июня 2021

Шпаргалка по выбору ИТ-аутсорсера часть 3

Критерий, на который часто не обращают внимания. И напрасно!

Сегодня речь пойдет о доверии и безопасности, без которых в ИТ-аутсорсинге не обойтись. Как только вы заключаете контракт, ИТ-аутсорсер получает доступ к «сердцу» вашего бизнеса: финансовой информации, базам данных, личным данным персонала и контрагентов. Однако собственники бизнеса недооценивают фактор безопасности и больше смотрят на стоимость, количество выездов специалистов и т.д. На основе практики ALP GROUP расскажем, что можно предпринять уже на старте сотрудничества, чтобы обезопасить свой бизнес.

Топ-10 программ для контроля за сетевыми подключениями

Данные о компании могут передаваться по локальной сети. В связи с этим актуальность приобретают программы, предотвращающие утечку информации. Специальное программное обеспечение обеспечивает полную информационную защиту компании от распространения конфиденциальной информации.

ПО для мониторинга позволяет выявить сведения на подключенных к сети компьютерах и сервере.

После осуществления лицом попытки передать сведения с локальной сети за пределы коммерческой фирмы устранить следы правонарушения невозможно. Утилиты обладают следующими функциями:

- контроль сетевых портов;

- просмотр историй при использовании опции поиска.

Действия пользователя, работающего за компьютером, регистрирует специальное программное обеспечение — кейлоггер. Программа фиксирует нажатие клавиш сотрудником, а все данные вносятся в отчет. Перечень посещенных сайтов нельзя стереть или удалить из памяти. Утилита осуществляет мониторинг сетевых папок в режиме онлайн.

Файрволы защищают персональные компьютеры от удаленного подключения. Многие программы предполагают индивидуальную настройку с целью защиты коммерческой информации, архивов и платежных реквизитов.

Контроль печати на принтерах

мониторинг печати документов

Функция мониторинг принтеров в сети программы LanAgent позволяет легко просмотреть объемы печати документов в организации. Какие принтеры более

всего загружены. Кто из сотрудников печатает больше всего. В том числе и использование принтеров не по назначению. Например, печать на оборудовании

с дорогими расходниками черновиков.

Наши преимущества:

- Подсчет печати за выбранный период, например, за месяц. Так можно определить расходы компании на печать и оптимизировать их.

- Сохранение изображения напечатанных документов для контроля нецелевой печати

Мониторинг сети

Представляем ZABBIX – программу для мониторинга и анализа всех основных параметров локальной сети.

Для чего нужна система мониторинга локальной сети

Мониторинг локальной сети

Решение ZABBIX позволяет оперативно оценивать и диагностировать состояние локальной сети в целом, проводить экспресс-мониторинг основных параметров серверов локальной сети, осуществлять мониторинг сетевого оборудования и рабочих станций.

Мониторинг серверов

Системный администратор будет всегда знать, сколько свободного места осталось на жестких дисках, на сколько загружены процессоры и оперативная память. Таким образом, на основании объективных данных можно принимать решения о перераспределении нагрузки между серверами, о модернизации имеющихся серверов, или о необходимости покупки дополнительных.

Предотвращение аварийных ситуаций

Zabbix может предупреждать системного администратора, например, о том что скоро закончится место на жестком диске сервера, о повышенной нагрузке на процессор, или о загрузке оперативной памяти. Таким образом, системный администратор может ещё до наступления аварийной ситуации принять меры для её предотвращения.

Какой интерфейс имеет система мониторинга локальной сети

Для оперативного онлайн мониторинга состояния сети, диагностики и анализа нагрузочных параметров серверного оборудования ZABBIX предоставляет удобный WEB-интерфейс. Таким образом, благодаря расширенному мониторингу и анализу базовых параметров локальной сети, сетевого и серверного оборудования системному администратору из любого места станут доступны такие критичные параметры как снижающийся объем дискового пространства, повышенная нагрузка на процессоры сервера локальной сети, перегрузка оперативной памяти и многое другое.

Почему вам выгодно заказать внедрение системы мониторинга локальной сети у нас

Настройка ZABBIX, как и любого сложного программного продукта, требует высокой квалификации и опыта, работа по настройке ZABBIX очень ответственна и кропотлива. Наши системные администраторы имеют большой опыт конфигурации и поддержки системы удаленного мониторинга, отлично владеют технологией ее установки и настройки.

Внедрение системы мониторинга сети ZABBIX включает:

Сколько стоит установка и настройка системы мониторинга локальной сети

| Наименование | Стоимость, рублей |

|---|---|

| Установка и настройка сервера Zabbix | 30 000 |

| Установка клиента Zabbix на 1 узел локальной сети | 3 000* |

* При большом количестве однотипных узлов предоставляется скидка

Вы можете также связаться с нами по телефону. Позвоните нам!

+7 (495) 665-2090

ZABBIX абсолютно бесплатное приложение

Zabbix написан и распространяется под лицензией GPL General Public License версии 2. Это означает, что его исходный код свободно распространяется и доступен для неограниченного круга лиц.

Экспресс-аудит локальной сети и составление технического задания

Установку системы ZABBIX на ваше оборудование

Настройку ZABBIX на мониторинг ключевых узлов локальной сети

Установку клиентов ZABBIX на основные узлы локальной сети

Настройку уведомлений на электронную почту системного администратора

Описание результата

Запущены сервисы:

prometheus:9090 — выполнение и отладка запросов к prometheus,

graphite-exporter:9108 — просмотр принимаемых показателей,

graphite-exporter:9109 — прием сообщений с показателями,

alertmanager:9093 — просмотр оповещений,

grafana:3000 — просмотр показателей,

nginx:443 — просмотр показателей через реверс прокси,

nginx:49109 — прием сообщений с показателями через реверс прокси.

Для подключения к запущенным приложениям с linux сервера нужно использовать localhost, например, localhost:9090. Для подключения к запущенным приложениям из локальной сети нужно использовать имя linux сервера, например, your-server:9090.

Для просмотра списка и статуса всех контейнеров нужно выполнить команду:

Для остановки приложений нужно выполнить команду:

Для удаления созданных контейнеров нужно выполнить команду:

Факторы слежения

При помощи монитора локальной сети можно отслеживать ряд важных для работы маршрутизатора факторов:

- Статус роутера: всегда ли роутер раздает интернет или временами он отключается. Отследив конкретные часы простоя, можно выявить причину;

- Степень нагрузки: при слишком высокой нагрузке интернет может хуже работать, а то и вовсе отключиться;

Важно! Увеличение нагрузки может быть связано с увеличением количества подключенных устройств, например, при подключении компьютера соседей

- Трафик: программа может отследить, сколько пакетов данных проходит через роутер. Информацию можно получить как о беспроводной сети, так и о проводной;

- Уровень сигнала: низкий уровень сигнала может быть связан с малой мощностью маршрутизатора или удаленностью компьютера от него. Установив мониторинг, легко отследить уровень связи в конкретном помещении;

- Последний доступ: увидеть, когда с устройства было совершено последнее подключение к интернету. Это может быть полезно администратору в офисе: если компьютер подключался к сети ночью, когда персонала не было, вероятно, стоит внимательно проверить ПК.

Программы мониторинга компьютерных сетей

Приложение имеет веб-интерфейс, поддержку SNMP, внешних проб (ping), различные способы для проверки. Удобная функция для хостинг-провайдеров предоставляет возможность создания сценариев слежения за интернет-сайтами, подражающих работе обычных пользователей. Возможности таких программ для мониторинга и анализа сетей Windows, или таких как Zabbix, позволяют им заходить на определенную страницу и авторизоваться на сайте, благодаря чему можно будет увидеть время загрузки и объем трафика при осуществлении описанных действий. Можно провести масштабирование системы с помощью установки отвечающих за конкретный сегмент сети серверов. В итоге данные будут отображаться в одной общей точке.

Плюсы данной программы для мониторинга локальной сети:

- многофункциональность;

- масштабирование;

- удобное оповещение;

- подключение скриптов;

- можно получить карту сети;

- агенты для Windows.

Минусы:

- сложная первичная настройка;

- недостаточная стабильность работы;

- уступает по количеству наблюдаемых узлов аналогичному ПО.

Также из программ мониторинга компьютерных сетей стоит отметить Nagios, предназначенную для наблюдения и контроля вычислительных узлов и служб и оповещения администраторов, когда какие-либо службы прекращают либо возобновляют работу. Достаточно давно выпущенная система, поэтому интерфейс ее не слишком удобен и несет в себе мало информации, как и составляемые отчеты. Стандартная сборка не имеет функции составления графиков, что является существенным недостатком, поскольку часто системному администратору необходимо проверить степень загруженности канала либо CPU. Однако этот минус можно исправить путем установки дополнительных плагинов, что, правда, отнимет время. С помощью модуля NRPE может использоваться как программа для мониторинга локальной сети.

Достоинства данной программы:

- простота;

- стабильность работы;

- множество плагинов;

- способна мониторить десятки тысяч сервисов и тысячи хостов и на одном сервере.

Недостатки:

- устаревший интерфейс;

- невозможность добавления графиков.

Cacti (получила прозвище «Кактус») – программа для мониторинга локальной сети, позволяющая строить графики посредством RRDTool. Собирает статистические данные за конкретный период времени и наглядно их отображает. Как правило, использует стандартные шаблоны при отражении статистики загрузки процессора, выделения оперативной памяти, запущенным процессам, входящему и исходящему трафику. Преимуществом данной программы для мониторинга локальной сети является возможность подключения скриптов для обработки полученных данных с их дальнейшей визуализацией.

Достоинства ПО:

- удобный веб-интерфейс;

- наличие информативных графиков;

- подключение скриптов.

Недостатки:

- сложная первоначальная настройка;

- предназначение преимущественно для визуализации.

Monit – одна из мощных программ мониторинга компьютерных сетей, наблюдающая за работой сервисов и при необходимости их перезапускающая, что не требует никакого вмешательства системного администратора. В соответствии с произведенными настройками, система осуществляет проверку:

- процесса по PID;

- ресурсов, занимаемых процессом;

- ответов протоколов по определенным портам (SMTP, HTTP, SSH и т.п.);

- работы конкретных портов (TCP/UDP);

- объема файловой системы и свободного пространства;

- прав доступа к тому или иному файлу или папке.

Преимущества:

- комбинированные методы проверки;

- возможность оповещения по email;

- поддержка внешних скриптов;

- наличие веб-интерфейса.

Недостатки:

существует версия только для систем Unix.

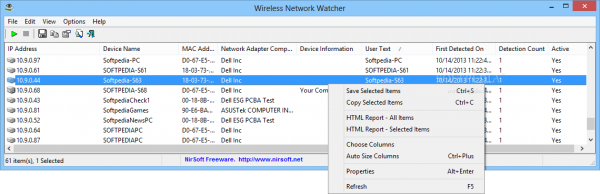

Как посмотреть список IP-адресов, подключённых к ЛС

Иногда возникает необходимость узнать информацию о подключённых к сети устройствах. В основном это касается беспроводных маршрутизаторов, к которым можно подключиться незаметно и «воровать» трафик. Посмотреть список устройств можно сторонними ПО и штатными средствами (веб-админкой маршрутизатора).

С первым всё довольно просто: существует простейшая утилита под названием Wireless Network Watcher. Она, как IP-сканер локальной сети, прекрасно справляется с анализом адресатов сети и выводит на экран всю доступную информацию о них.

Через программу Wireless Network Watcher можно увидеть список всех подключённых к сети устройств

Однако у программы есть два минуса:

- для её работы необходимо проводное подключение к роутеру;

- инструментарий программы ограничивается только выводом информации. Если нарушитель будет обнаружен, она ничего не сможет с ним сделать. То же касается и аналогичных программ. Заблокировать доступ к сети можно только внутри веб-админки роутера.

Для просмотра информации о подключённых устройствах через веб-админку маршрутизатора необходимо сначала её открыть:

-

На тыльной стороне устройства знакомимся с реквизитами для входа.

-

Вводим данные в браузере и авторизуемся в сервисе управления.

-

В свойствах админки находим вкладку «Беспроводной режим», а в ней пункт «Статистика беспроводного режима».

- Проверяем IP-адресы всех известных устройств, остальные же можно «Запретить». Только не стоит забывать о подключённых телевизорах, телефонах и планшетах, они также имеют собственный индикатор в этой вкладке настроек.

Описание и назначение

Системы мониторинга сети — это программное обеспечение, позволяющее отслеживать состояние сетевых устройств, их работоспособность, исправность и другие характеристики. При этом системы мониторинга сети позволяют оповещать администраторов при возникновении каких-либо сбоев посредством отправки СМС-сообщений, сообщений на электронную почту и других средств.

Системы мониторинга сети можно разделить на те, что отслеживают производительность сети и сигнализируют при перегрузке каналов, а также на те, что производят мониторинг сети с целью поиска сбоев и других проблем, связанных с работоспособностью серверного оборудования и других систем.

Основным способом отслеживания работоспособности является отправка запросов устройствам. Это могут быть HTTP-запросы для проверки веб-сервера, SMTP-запросы для серверов электронной почты, с обязательным получением ответа по протоколам IMAP или POP3. Во время отправки таких запросов производится мониторинг таких показателей, как время отклика, доступность, время безотказной работы и другие.

Помимо этого, к функциям систем мониторинга сети можно отнести:

— Возможность составления топологии сети в автоматическом режиме.

— Постоянный мониторинг сети.

— Возможность своевременного оповещения лиц, ответственных за администрирование инфраструктуры.

— Построение ретроспективы работоспособности сетевой инфраструктуры.

— Составление различные отчетов.

— Диагностика возникших сбоев в работе, которая достигается с помощью отправки ping, протоколов и возможностей SNMP, Syslog, WMI, эмуляции и анализа сетевого трафика.

Для осуществления мониторинга сложной корпоративной сети или распределенной инфраструктуры необходимо применение комплексной платформы, которая позволила бы просматривать как физический, так и виртуальные серверы, WAN-соединения, программную и сетевую инфраструктуру, облачные сервисы, сетевые приложения, а также мобильные устройства, которые подключаются к сети.

Использование систем мониторинга сети позволяет выполнять не только технические задачи, описанные выше, но и бизнес-задачи, такие как обоснование затрат на модернизацию оборудования или инфраструктуры, что позволило бы снизить количество проблемных узлов. За счет поддержания сети в работоспособном состоянии и своевременном устранении ее проблем компания может снизить свои затраты на восстановление и повторяющееся устранение неполадок. А также повысить свою репутацию в части надежности предоставления собственных сервисов клиентам (это особенно актуально в случае, если организация предоставляет доступ к веб-сайту, осуществляет свою деятельность через интернет или предоставляет свои ресурсы пользователям в качестве облачного сервиса). В тоже время когда руководство может следить за качеством поступающих услуг (например, канал интернет провайдера), при возникновении каких-либо сбоев по вине поставщика организация-потребитель вправе требовать компенсацию, если такие сбои отражены в соглашении о качестве обслуживания.

Заключение

Это некоторые из основных задач, которые вы можете выполнять с помощью инструмента Network Monitor. Он имеет несколько более сложных и полезных функций, которые могут использоваться сетевыми и системными администраторами для расширенного устранения неполадок.

Поскольку Microsoft прекратила разработку этого инструмента, вы должны искать альтернативный инструмент. Который регулярно получает больше функций и обновлений. Wireshark — один из лучших и бесплатных инструментов для мониторинга сетевого трафика в ОС Windows 10 / 8.1. Несмотря на то, что инструмент MS Network Monitor 3.4 довольно старый, вы можете использовать его в операционных системах Windows server, таких как 2012 R2, 2016 и Windows 2019, для анализа входящих и исходящих сетевых пакетов.