Подборка бесплатных программ для мониторинга сети и серверов

Содержание:

- Cacti

- Контроль печати на принтерах

- UBA или UEBA

- Зачем мониторить сеть

- Факторы слежения

- Мониторинг сети с помощью других утилит

- NeDi

- Использование интернета во вредоносных целях

- СИСТЕМНЫЕ ТРЕБОВАНИЯ И ПРОИЗВОДИТЕЛЬНОСТЬ

- Описание и назначение

- ВЕРСИИ: ОБЫЧНАЯ И PRO

- Golden Keylogger

- Программы, помогающие провести анализ трафика

- NTA и NBA

- Заключение

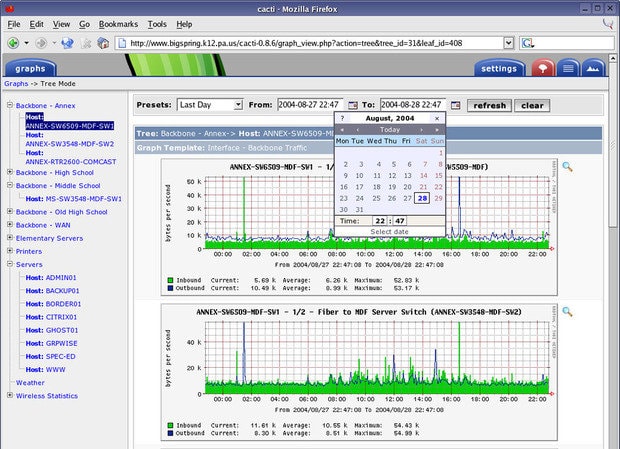

Cacti

Сначала был MRTG (Multi Router Traffic Grapher) — программа для организации сервиса мониторинга сети и измерения данных с течением времени. Еще в 1990-х, его автор Тобиас Отикер (Tobias Oetiker) счел нужным написать простой инструмент для построения графиков, использующий кольцевую базу данных, изначально используемый для отображения пропускной способности маршрутизатора в локальной сети. Так MRTG породил RRDTool, набор утилит для работы с RRD (Round-robin Database, кольцевой базой данных), позволяющий хранить, обрабатывать и графически отображать динамическую информацию, такую как сетевой трафик, загрузка процессора, температура и так далее. Сейчас RRDTool используется в огромном количестве инструментов с открытым исходным кодом. Cacti — это современный флагман среди программного обеспечения с открытым исходным кодом в области графического представления сети, и он выводит принципы MRTG на принципиально новый уровень.

Подборка бесплатных программ для мониторинга сети и серверов

От использования диска до скорости вентилятора в источнике питания, если показатель можно отслеживать, Cacti сможет отобразить его и сделать эти данные легкодоступными.

Cacti — это бесплатная программа, входящее в LAMP-набор серверного программного обеспечения, которое предоставляет стандартизированную программную платформу для построения графиков на основе практически любых статистических данных. Если какое-либо устройство или сервис возвращает числовые данные, то они, скорее всего, могут быть интегрированы в Cacti. Существуют шаблоны для мониторинга широкого спектра оборудования — от Linux- и Windows-серверов до маршрутизаторов и коммутаторов Cisco, — в основном все, что общается на SNMP (Simple Network Management Protocol, простой протокол сетевого управления). Существуют также коллекции шаблонов от сторонних разработчиков, которые еще больше расширяют и без того огромный список совместимых с Cacti аппаратных средств и программного обеспечения.

Несмотря на то, что стандартным методом сбора данных Cacti является протокол SNMP, также для этого могут быть использованы сценарии на Perl или PHP. Фреймворк программной системы умело разделяет на дискретные экземпляры сбор данных и их графическое отображение, что позволяет с легкостью повторно обрабатывать и реорганизовывать существующие данные для различных визуальных представлений. Кроме того, вы можете выбрать определенные временные рамки и отдельные части графиков просто кликнув на них и перетащив.

Так, например, вы можете быстро просмотреть данные за несколько прошлых лет, чтобы понять, является ли текущее поведение сетевого оборудования или сервера аномальным, или подобные показатели появляются регулярно. А используя Network Weathermap, PHP-плагин для Cacti, вы без чрезмерных усилий сможете создавать карты вашей сети в реальном времени, показывающие загруженность каналов связи между сетевыми устройствами, реализуемые с помощью графиков, которые появляются при наведении указателя мыши на изображение сетевого канала. Многие организации, использующие Cacti, выводят эти карты в круглосуточном режиме на 42-дюймовые ЖК-мониторы, установленные на стене, позволяя ИТ-специалистам мгновенно отслеживать информацию о загруженности сети и состоянии канала.

Таким образом, Cacti — это инструментарий с обширными возможностями для графического отображения и анализа тенденций производительности сети, который можно использовать для мониторинга практически любой контролируемой метрики, представляемой в виде графика. Данное решение также поддерживает практически безграничные возможности для настройки, что может сделать его чересчур сложным при определенных применениях.

Контроль печати на принтерах

мониторинг печати документов

Функция мониторинг принтеров в сети программы LanAgent позволяет легко просмотреть объемы печати документов в организации. Какие принтеры более

всего загружены. Кто из сотрудников печатает больше всего. В том числе и использование принтеров не по назначению. Например, печать на оборудовании

с дорогими расходниками черновиков.

Наши преимущества:

- Подсчет печати за выбранный период, например, за месяц. Так можно определить расходы компании на печать и оптимизировать их.

- Сохранение изображения напечатанных документов для контроля нецелевой печати

UBA или UEBA

Некоторые решения данного класса являются самостоятельными продуктами. Но многие вендоры SIEM предоставляют его в виде модуля. Кто-то говорит, что он заменяется набором правил (а кто-то даже заменяет). Какие возможности даёт это техническое средство?

Если в двух словах – это антифрод, только более универсальный. Идеи в основе схожи. Если подробнее – каждое подозрительное действие, совершенное пользователем (User в User Behavior Analysis) или и пользователем, и сущностью (Entity в UEBA; чаще всего это хост), приводит к добавлению баллов. После достижения определённой суммы создаётся подозрение на инцидент или аналитик сам следит за ТОП10-20-50 подозрительных пользователей. «Репутация» обеляется со временем. Например, сумма баллов уменьшается на фиксированную величину или процент каждый час. Работа с такими данными не отличается от стандартных подозрений на инциденты.

Такой подход полезен в двух случаях:

Индикаторы, считающиеся подозрительными, не могут в одиночку свидетельствовать о возникновении инцидента.

Использование статистики или машинного обучения (такими границами производители обозначают алгоритмы в составе решений) над вашими данными выдвигает и проверяет гипотезы, которые сложно тестировать вручную или с помощью корреляции. Например, сравнение сущности с остальными представителями ее группы. Почему сотрудник маркетинга ходит на какой-то ресурс, если его коллеги этого не делают? Ему нужны такие полномочия? На AD DC в 2 раза больше попыток аутентификации, чем на других

Это ИТ или ИБ проблема? Важно сформировать вводные для алгоритмов – от пороговых значений, до групп сущностей.

Результат использования U(E)BA – выявление угроз методами с высоким ЛПС или методами, для которых невозможно создать и поддерживать простой алгоритм без ущерба для качества обнаружения инцидентов.

Зачем мониторить сеть

Большинство современных бизнес-процессов оцифрованы и связаны с работой ИТ-систем, таких как ERP, CRM, «1С», мобильный клиент и т.д. Поэтому любые сбои в ИТ-инфраструктуре влекут за собой финансовые и репутационные потери для бизнеса. Даже без крупных инцидентов в пересчете на месяц или год компания может увидеть значительные убытки от простоев, низкой продуктивности, недополученной прибыли, связанных с нестабильной работой систем. Решения для мониторинга сетевой инфраструктуры проактивно оповещают ответственные службы о том, что происходит в сети компании, чтобы специалисты могли предотвратить возможные сбои. На разном уровне такие инструменты сегодня реализованы во всех крупных корпорациях со сложной ИТ-инфраструктурой. Однако с ростом числа бизнес-приложений и, как следствие, нагрузки на сеть, требования к решениям мониторинга тоже растут.

Факторы слежения

При помощи монитора локальной сети можно отслеживать ряд важных для работы маршрутизатора факторов:

- Статус роутера: всегда ли роутер раздает интернет или временами он отключается. Отследив конкретные часы простоя, можно выявить причину;

- Степень нагрузки: при слишком высокой нагрузке интернет может хуже работать, а то и вовсе отключиться;

Важно! Увеличение нагрузки может быть связано с увеличением количества подключенных устройств, например, при подключении компьютера соседей

- Трафик: программа может отследить, сколько пакетов данных проходит через роутер. Информацию можно получить как о беспроводной сети, так и о проводной;

- Уровень сигнала: низкий уровень сигнала может быть связан с малой мощностью маршрутизатора или удаленностью компьютера от него. Установив мониторинг, легко отследить уровень связи в конкретном помещении;

- Последний доступ: увидеть, когда с устройства было совершено последнее подключение к интернету. Это может быть полезно администратору в офисе: если компьютер подключался к сети ночью, когда персонала не было, вероятно, стоит внимательно проверить ПК.

Мониторинг сети с помощью других утилит

Самая мощная программа для мониторинга сети — это iptraf. Она предоставляет всю необходимую для администраторов информацию. Но, кроме нее, существуют и другие продукты. Рассмотрим их более подробно.

1. iftop

Утилита имеет более простой интерфейс и отображает намного меньше информации. Она выводит ip адреса отправителя и получателя, а также количество переданных или полученных данных за несколько последних секунд:

Установить программу в Ubuntu можно командной:

Хотя здесь отображается информация по каждому соединению, программа не может идентифицировать программу, которая создает пакеты.

2. nload

nload — это очень простая утилита, которая отображает только скорость входящих и исходящих соединений. Это позволяет сделать примитивный анализ сети linux и определить нагрузку. Отображается текущая скорость, максимальная и минимальная скорость за период работы. Также данные о скорости выводятся в виде графика, поэтому вам будет достаточно беглого взгляда, чтобы понять что происходит.

Для установки программы в Ubuntu используйте команду:

3. nethogs

Nethogs — это достаточно интересная утилита для мониторинга сетей, которая выделяется среди других. С помощью нее можно посмотреть какой процесс создает тот или иной трафик. Здесь отображаются PID процессов и имена пользователей, отсортированные по занимаемой пропускной способности сети:

Программа, как и другие доступна из официальных репозиториев, поэтому у вас не возникнет проблем с установкой:

4. bmon

Утилита bmon позволяет отображать достаточно подробно статистику по каждому сетевому интерфейсу. Она работает похоже на nload и выводит график кроме текстовой информации:

Для установки программы выполните:

5. Vnstat

Vnstat отличается от всех инструментов, рассмотренных выше. Программа работает постоянно в фоновом режиме и собирает информацию об использовании сети в лог файл. Далее можно посмотреть какой была нагрузка за определенный период. Для установки утилиты выполните:

Далее необходимо запустить сервис, для этого выполните такую команду:

Далее необходимо немного подождать, пока утилита соберет данные и можно просматривать статистику:

Здесь будет отображаться информация о нагрузке на сеть с указанием дат и периодов. Также вы можете посмотреть доступную информацию в реальном времени. Для этого используйте опцию -l:

Видео про использование и настройку vnstat:

6. bwm-ng

Это еще одна утилита, очень простая в использовании, которая позволяет следить за сетевой нагрузкой в режиме реального времени. Отображаются все доступные сетевые интерфейсы в системе:

Для установки утилиты выполните такую команду:

7. speedometer

Это еще один простой инструмент, который позволяет выполнить мониторинг сети и выводит данные в виде красивых графиков. Для установки программы выполните:

Как видите, она есть в официальных репозиториев не всех дистрибутивов, зато вы можете установить программу из репозитория python.

Опция -r указывает интерфейс, с которого необходимо отображать количество полученных пакетов, а опция -t — отправленных.

8. netwatch

Netwatch — это небольшая утилита, которая входит в набор инструментов Netdiag и показывает сетевые соединения между локальной и удаленными системами, а также скорость, с которой будут передаваться данные. Для установки программы используйте:

Затем для запуска:

9. ifstat

Утилита ifstat показывает пропускную способность сети, измеряя количество переданных и принятых пакетов. Вывод утилиты можно использовать и анализировать в других программах. Утилита не выводит информацию об ip адресах или других параметрах, а только скорость. Для установки используйте:

Для запуска:

10. trafshow

Это утилита, очень похожа на iftop, которая отображает не только скорость передачи, но и сами соединения. Здесь выводится информация по соединениях, размеры пакетов и протокол. Для установки программы наберите:

Осталось запустить программу:

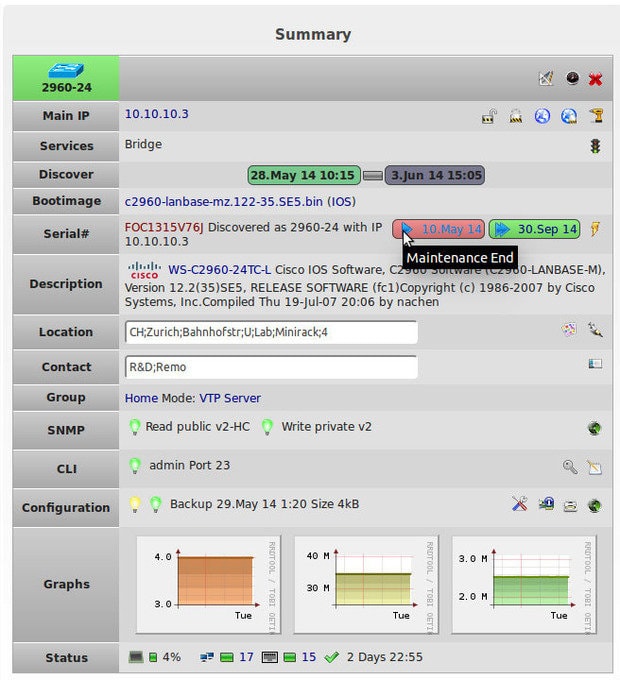

NeDi

Если вам когда-либо приходилось для поиска устройств в вашей сети подключаться через протокол Telnet к коммутаторам и выполнять поиск по MAC-адресу, или вы просто хотите, чтобы у вас была возможность определить физическое местоположение определенного оборудования (или, что, возможно, еще более важно, где оно было расположено ранее), тогда вам будет интересно взглянуть на NeDi

NeDi постоянно просматривает сетевую инфраструктуру и каталогизирует устройства, отслеживая все, что обнаружит.

NeDi — это бесплатное программное обеспечение, относящее к LAMP, которое регулярно просматривает MAC-адреса и таблицы ARP в коммутаторах вашей сети, каталогизируя каждое обнаруженное устройство в локальной базе данных. Данный проект не является столь хорошо известным, как некоторые другие, но он может стать очень удобным инструментом при работе с корпоративными сетями, где устройства постоянно меняются и перемещаются.

Вы можете через веб-интерфейс NeDi задать поиск для определения коммутатора, порта коммутатора, точки доступа или любого другого устройства по MAC-адресу, IP-адресу или DNS-имени. NeDi собирает всю информацию, которую только может, с каждого сетевого устройства, с которым сталкивается, вытягивая с них серийные номера, версии прошивки и программного обеспечения, текущие временные параметры, конфигурации модулей и т. д. Вы даже можете использовать NeDi для отмечания MAC-адресов устройств, которые были потеряны или украдены. Если они снова появятся в сети, NeDi сообщит вам об этом.

Обнаружение запускается процессом cron с заданными интервалами. Конфигурация простая, с единственным конфигурационным файлом, который позволяет значительно повысить количество настроек, в том числе возможность пропускать устройства на основе регулярных выражений или заданных границ сети. NeDi, обычно, использует протоколы Cisco Discovery Protocol или Link Layer Discovery Protocol для обнаружения новых коммутаторов и маршрутизаторов, а затем подключается к ним для сбора их информации. Как только начальная конфигурация будет установлена, обнаружение устройств будет происходить довольно быстро.

До определенного уровня NeDi может интегрироваться с Cacti, поэтому существует возможность связать обнаружение устройств с соответствующими графиками Cacti.

Использование интернета во вредоносных целях

В некоторых случаях, использование сотрудниками интернета в личных целях может нанести гораздо больше вреда, чем просто понижение продуктивности. Использование интернета во вредоносных целях может привести к существенным финансовым последствиям для компании, и даже, в некоторых случаях, к судебным искам:

- Использование защищенной информации не по назначению. Сотрудник может использовать Вашу защищенную информацию не по назначению, например, выложить её в открытый доступ или случайно отправить ее с почтовым сообщением не тому адресату. Подобные действия могут привести к дорогостоящим утечкам информации. В большинстве случаев, использование запрещенной информации не по назначению происходит в результате ошибки или халатности сотрудника, но иногда это случается и вследствие спланированных атак.

- Вредоносное программное обеспечение. Просматривая сторонние сайты, не относящиеся к работе, сотрудник открывает свой компьютер для атаки со стороны различных вредоносных программ. Такие программы легко могут инфицировать всю сетевую инфраструктуру компании и нарушить рабочий процесс. При использовании корпоративной электронной почты для регистрации на различных сторонних ресурсах, на почтовый ящик сотрудника в дальнейшем может приходить спам, содержащий вредоносные программы.

- Просмотр страниц с порнографическим содержимым. Просмотр страниц с порнографическим содержимым может послужить причиной для иска. Это также крайне негативно влияет на рабочую атмосферу и корпоративную культуру внутри офиса.

- Незаконное скачивание информации. Некоторые сотрудники могут незаконно скачивать различную информацию, например, пиратское программное обеспечение, пиратские развлекательные продукты, такие как музыка и фильмы. Подобные незаконные действия могут повлечь за собой судебные разбирательства и негативно отразится на репутации Вашей компании.

- Осуществление незаконных действий через интернет. Сотрудник может использовать корпоративный интернет для осуществления незаконных действий, таких как взлом и кража данных, мошенничество, преследование кого-либо, и т.д. Подобные действия могут привести к судебным разбирательствам и крайне негативно повлиять на репутацию Вашей компании.

Мониторинг интернет-активности сотрудников является отличным способом предотвратить любые вредоносные действия, как намеренные, так и случайные, и защитить Вашу компанию от внутренних угроз.

Существуют разные способы мониторинга интернет-активности сотрудников, отличающиеся стоимостью и эффективностью

Важно выбрать инструмент, который лучше всего подходит для Вашей ситуации

СИСТЕМНЫЕ ТРЕБОВАНИЯ И ПРОИЗВОДИТЕЛЬНОСТЬ

Программа (десктопная консоль управления, сервера мониторинга и агенты) работает во всех современных версиях ОС Windows XP/Vista/7/8.1/10; Server 2003/2008/2012/2016/2019/2022 и обеспечивает высокую производительность выполнения проверок хостов.

Пакет позволяет осуществлять контроль функционирования устройств, используя более 30 встроенных проверок, поддерживающих общепринятые сетевые протоколы, например, ICMP, TCP, ARP, SNMP, WMI и SSH. Требуемая производительность сервера или ПК для работы программы сильно зависит от числа используемых проверок (сенсоров) и от типов проверок, которые различаются по нагрузке на процессор (низкая — ICMP, ARP, TCP, HTTP, FTP; средняя — SNMP, SSH; высокая — WMI).

- Протоколы с низкой нагрузкой ЦП (ICMP, ARP, TCP, HTTP, FTP): Современный компьютер средней производительности способен вести мониторинг 1000-2000 низконагруженных сенсоров.

- Средняя нагрузка (SNMP): Если необходимо осуществлять контролировать параметры управляемых коммутаторов по SNMP, средний ПК может обеспечить мониторинг нескольких сотен сенсоров. Если таких сенсоров будет более 1000, желательно использовать многопроцессорный сервер с большим объемом оперативной памяти. По опыту можем сказать, что можно контролировать порядка 8000 коммутаторов по SNMP на 24-ядерном сервере с 16 ГБ памяти и SSD-дисками. Большое число проверок в сочетании с коротким интервалом между ними вызывает интенсивную запись статистики на диск (и увеличенный расход ОЗУ). Рекомендуем в таких случаях хранить данные на более быстрых дисках SSD.

- Высокая нагрузка (WMI):Проверки WMI нагружают процессор более всего. 500-1000 проверок, выполняемых с одного ПК, могут вызвать задержки в работе программы. Рекомендуем ознакомиться с тестовой версией программы для тестирования производительности в ваших специфических условиях.

- RTSP: При настройке мониторинга битрейта видеокамер по протоколу RTSP следует учитывать, что каждая проверка генерирует входящий трафик порядка 50-250 КБ/сек. Большое количество таких проверок на одном сервере мониторинга может сильно загрузить сеть и процессор. По нашему опыту, 40-50 проверок RTSP уже могут загружать канал в 100 Мбит/сек. Рекомендуется разбивать проверки RTSP на несколько серверов мониторинга, по 50-100 на каждом (либо больше, по ситуации). Либо создавать все (или несколько ) проверки камер на одном хосте — в этом случае они будут запускаться последовательно, не загружая канал.

Если нет необходимости в хранении накопленной статистики проверок, ее можно отключить и повысить производительность до максимума.

СКАЧАТЬ ПРОГРАММУ

Описание и назначение

Системы мониторинга сети — это программное обеспечение, позволяющее отслеживать состояние сетевых устройств, их работоспособность, исправность и другие характеристики. При этом системы мониторинга сети позволяют оповещать администраторов при возникновении каких-либо сбоев посредством отправки СМС-сообщений, сообщений на электронную почту и других средств.

Системы мониторинга сети можно разделить на те, что отслеживают производительность сети и сигнализируют при перегрузке каналов, а также на те, что производят мониторинг сети с целью поиска сбоев и других проблем, связанных с работоспособностью серверного оборудования и других систем.

Основным способом отслеживания работоспособности является отправка запросов устройствам. Это могут быть HTTP-запросы для проверки веб-сервера, SMTP-запросы для серверов электронной почты, с обязательным получением ответа по протоколам IMAP или POP3. Во время отправки таких запросов производится мониторинг таких показателей, как время отклика, доступность, время безотказной работы и другие.

Помимо этого, к функциям систем мониторинга сети можно отнести:

— Возможность составления топологии сети в автоматическом режиме.

— Постоянный мониторинг сети.

— Возможность своевременного оповещения лиц, ответственных за администрирование инфраструктуры.

— Построение ретроспективы работоспособности сетевой инфраструктуры.

— Составление различные отчетов.

— Диагностика возникших сбоев в работе, которая достигается с помощью отправки ping, протоколов и возможностей SNMP, Syslog, WMI, эмуляции и анализа сетевого трафика.

Для осуществления мониторинга сложной корпоративной сети или распределенной инфраструктуры необходимо применение комплексной платформы, которая позволила бы просматривать как физический, так и виртуальные серверы, WAN-соединения, программную и сетевую инфраструктуру, облачные сервисы, сетевые приложения, а также мобильные устройства, которые подключаются к сети.

Использование систем мониторинга сети позволяет выполнять не только технические задачи, описанные выше, но и бизнес-задачи, такие как обоснование затрат на модернизацию оборудования или инфраструктуры, что позволило бы снизить количество проблемных узлов. За счет поддержания сети в работоспособном состоянии и своевременном устранении ее проблем компания может снизить свои затраты на восстановление и повторяющееся устранение неполадок. А также повысить свою репутацию в части надежности предоставления собственных сервисов клиентам (это особенно актуально в случае, если организация предоставляет доступ к веб-сайту, осуществляет свою деятельность через интернет или предоставляет свои ресурсы пользователям в качестве облачного сервиса). В тоже время когда руководство может следить за качеством поступающих услуг (например, канал интернет провайдера), при возникновении каких-либо сбоев по вине поставщика организация-потребитель вправе требовать компенсацию, если такие сбои отражены в соглашении о качестве обслуживания.

ВЕРСИИ: ОБЫЧНАЯ И PRO

Таблица отличий между версиями:

| Функции | 10-Strike LANState Pro (более 50 хостов) | 10-Strike LANState (до 50 хостов) | 10-Страйк: Мониторинг Сети (обычная версия и Pro) |

|---|---|---|---|

| Фоновый мониторинг в режиме службы | — | — | + |

| Мониторинг распреденных сетей | ограничен | ограничен | реализован полноценно в версии Pro |

| Графическая схема сети с иконками устройств | + | + | в версии Pro |

| Веб-интерфейс для обзора карты сети сетевыми пользователями и удаленного мониторинга сети организации | + | — | в версии Pro |

| Экспорт схем сети в MS Visio | + | — | — |

| Расширенный SNMP-функционал: получение SNMP-информации с устройств, чтение таблиц подключений с коммутаторов | + | — | — |

| Поддержка SNMP traps | + | — | + |

| Поддержка мониторинга Syslog | + | — | + |

| Хранение и отображение статистики времени отклика и параметров устройств с построением отчетов и графиков | + | — | + |

| Сценарий использования | Работа с программой на ПК администратора, исследование топологии сети, управление хостами/ПК | Фоновый мониторинг в круглосуточном режиме (на сервере) |

Мы также добавили в таблицу программу «10-Страйк: Мониторинг Сети (Pro)» для сравнения. В ней реализованы те же самые проверки и оповещения, однако модуль мониторинга программы в ней реализован в виде службы, что хорошо подходит для фонового мониторинга сети на серверах в круглосуточном режиме. Также имеется Pro-версия этой программы для мониторинга распределенных сетей с веб-интерфейсом и единой базой данных и поддержкой удаленных агентов и множества серверов мониторинга.

При покупке лицензии вы получите подписку на бесплатные обновления программы и тех. поддержку в течение одного года. Мы не забрасываем наш проект и постоянно развиваем его уже более 15 лет (с 2003 года).

Программа работает в среде Windows XP/Vista/7/8.1/10; Server 2003/2008/2012/2016/2019/2022. Вы можете скачать и попробовать 30-дневную пробную версию бесплатно.

СКАЧАТЬ ПРОГРАММУ

Golden Keylogger

Основным преимуществом программного обеспечения является возможность его безвозмездного использования. Установить утилиту можно на операционных системах Windows и Mac. Программа хорошо справляется и фиксирует все действия пользователя. Перехват осуществляется в отношении: нажатых человеком клавиш, введения паролей, символов и других комбинаций. После установки программного обеспечения автоматически будет создана папка, в которой будут расположены файлы.

Преимущества использования программы:

- легкая установка;

- маленькие габариты;

- стабильная работа оборудования.

Программы, помогающие провести анализ трафика

Анализ трафика — это сложный процесс, который должен быть известен любому профессионалу в IT-индустрии, сисадмину и другим специалистам в области. Процедура оценки передачи пакетов больше похожа на искусство, чем на элемент технического управления. Одних данных от специальных программ и инструментов тут недостаточно, необходима ещё интуиция и опыт человека. Утилиты в этом вопросе лишь инструмент, что показывает данные, остальное должен делать уже ваш мозг.

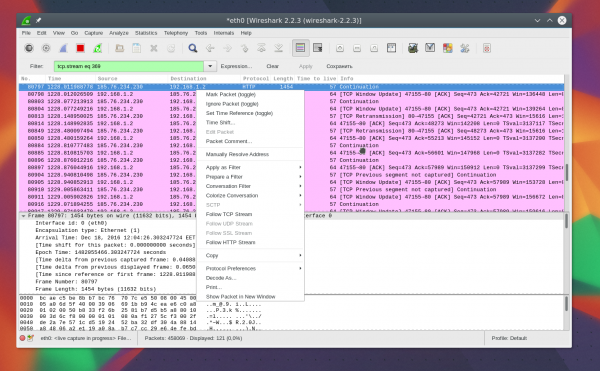

Wireshark

Wireshark — это новый игрок на рынке сетевого анализа трафика. Программа имеет довольно простой интерфейс, понятное диалоговое окно с выводом данных, а также множество параметров для настройки. Кроме того, приложение охватывает полный спектр данных сетевого трафика, потому является унитарным инструментом для анализа без необходимости добавлять в функционал программы лишние утилиты.

Wireshark имеет открытый код и распространяется бесплатно, поэтому захватывает аудиторию в геометрической прогрессии.

Возможно, приложению не хватает визуализации в плане диаграмм и таблиц, но минусом это назвать сложно, так как можно не отвлекаться на просмотр картинок и напрямую знакомиться с важными данными.

Wireshark — это программа с открытым кодом для анализа трафика ЛС

Видео: обзор программы Wireshark

Kismet

Kismet — это отличный инструмент для поиска и отладки проблем в ЛС. Его специфика заключается в том, что программа может работать даже с беспроводными сетями, анализировать их, искать устройства, которые настроены неправильно, и многое другое.

Программа также распространяется бесплатно и имеет открытый код, но сложный в понимании интерфейс немного отталкивает новичков в области анализа трафика. Однако подобный инструмент всё больше становится актуальным из-за постепенного отказа от проводных соединений. Поэтому чем раньше начнёшь осваивать Kismet, тем скорее получишь от этого пользу.

Kismet — это специальный инструмент для анализа трафика с возможностью вывода информации о беспроводной сети

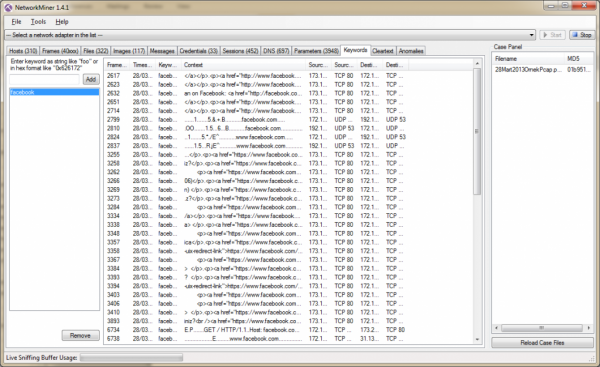

NetworkMiner

NetworkMiner — это продвинутое программное решение для поиска проблем в сети через анализ трафика. В отличие от других приложений, NetworkMiner анализирует не сам трафик, а адреса, с которых были отправлены пакеты данных. Поэтому и упрощается процедура поиска проблемного узла. Инструмент нужен не столько для общей диагностики, сколько для устранения конфликтных ситуаций.

Программа разработана только для Windows, что является небольшим минусом. Интерфейс также желает лучшего в плане восприятия данных.

NetworkMiner — это инструмент для Windows, который помогает находить конфликты и неточности в ЛС

Провести полный анализ сети можно как штатными, так и сторонними способами. А полученные данные помогут исправить возможные неполадки, недочёты и конфликты.

NTA и NBA

У вас уже скорее всего есть SIEM, который получает агрегированные данные трафика в форматах NetFlow, sFlow, jFlow, Packeteer или сам создаёт такие агрегаты из копии трафика. Их основные данные – информация L3 и L4 OSI. Также, у вас скорее всего внедрён IDS/IPS, который не записывает трафик, но анализирует его полную копию от L2 до L7, насколько позволяет шифрование.

Если эти средства не решили ваши задачи, можно дополнить систему мониторинга с помощью Network Traffic Analysis. Это решение производит запись трафика для его последующего исследования. При планировании стоит учесть гораздо больший по сравнению с LM/SIEM объем хранилища и необходимость предварительной расшифровки данных.

Трафик объединяет в себе и информацию, и факт её передачи. В отличие от событий, генерация которых избирательна, он полностью описывает, что произошло между двумя взаимодействующими системами, и его нельзя удалить или сфабриковать. События собираются в LM или SIEM с некоторой задержкой, если это не Syslog, в случае которого возможен спуфинг. А если успеть очистить журнал источника – действие, подозрительное само по себе – что точно случилось узнать будет трудно.

Также можно использовать решения класса Network Behavior Analysis – аналог U(E)BA для сети со всеми его преимуществами и недостатками, но с парой особенностей. Во-первых, эти решения гораздо чаще выпускаются в виде обособленных продуктов. Во-вторых, как мы уже говорили в части 6, основных сетевых протоколов несколько десятков, что делает решение «из коробки» довольно эффективным.

Результат использования NTA и NBA – у вас есть аналоги SIEM и U(E)BA, позволяющие использовать все особенности трафика.

Заключение

Это некоторые из основных задач, которые вы можете выполнять с помощью инструмента Network Monitor. Он имеет несколько более сложных и полезных функций, которые могут использоваться сетевыми и системными администраторами для расширенного устранения неполадок.

Поскольку Microsoft прекратила разработку этого инструмента, вы должны искать альтернативный инструмент. Который регулярно получает больше функций и обновлений. Wireshark — один из лучших и бесплатных инструментов для мониторинга сетевого трафика в ОС Windows 10 / 8.1. Несмотря на то, что инструмент MS Network Monitor 3.4 довольно старый, вы можете использовать его в операционных системах Windows server, таких как 2012 R2, 2016 и Windows 2019, для анализа входящих и исходящих сетевых пакетов.