Как удалить троян с телефона на базе андроид быстро и навсегда

Содержание:

- Распространенные сообщения об ошибках в TDSSKiller.exe

- Как удалить троян предотвращение попадания

- Как вы можете получить троян

- Еще программы

- 1 Вирусы

- Sophos Anti-Rootkit

- Чем опасны руткиты для компьютера

- Trend Micro RootkitBuster

- AVZ

- Trend Micro RootkitBuster 5.0.0 Build 1212

- Антитроян AVZ

- Решения

- Как обнаружить троян? Проверим открытые порты.

- Классификация руткитов

- Виды троянских программ

- Как удалить троян с помощью Касперского

- Что за вирус руткит?

- Сканируем и обезвреживаем компьютер с помощью «Kaspersky TDSSKiller»

- Зачему Касперский ищет руткиты?

Распространенные сообщения об ошибках в TDSSKiller.exe

Наиболее распространенные ошибки TDSSKiller.exe, которые могут возникнуть:

• «Ошибка приложения TDSSKiller.exe.» • «Ошибка TDSSKiller.exe». • «TDSSKiller.exe столкнулся с проблемой и будет закрыт. Приносим извинения за неудобства». • «TDSSKiller.exe не является допустимым приложением Win32». • «TDSSKiller.exe не запущен». • «TDSSKiller.exe не найден». • «Не удается найти TDSSKiller.exe». • «Ошибка запуска программы: TDSSKiller.exe». • «Неверный путь к приложению: TDSSKiller.exe.»

Эти сообщения об ошибках .exe могут появляться во время установки программы, во время выполнения связанной с ней программы TDSSKiller, во время запуска или завершения работы Windows или даже во время установки операционной системы Windows

Отслеживание момента появления ошибки TDSSKiller.exe является важной информацией, когда дело доходит до устранения неполадок

Как удалить троян предотвращение попадания

Я думаю вам ясно, что легче предотвратить попадания вируса, чем его лечить. Поэтому, необходимо пользоваться хоть одним антивирусом, даже бесплатным. Можно использовать Avast, Comodo и прочие.

Я, например, пользуюсь Касперским KAV. Можно, даже лучше использовать KIS. Сейчас выпускают новые версии Касперского. Так вот, один из антивирусов у вас должен постоянно работать. Его нельзя никогда выключать.

Если вы вставляете неизвестную флэшку в компьютер, обязательно проверьте её на вирусы. Например, Касперский всегда предлагает произвести подобную проверку. Также есть программка антивирус специально для этих целей USBGuard. Довольно просто проверять через неё наличие вируса трояна на съемном носителе.

Когда вы скачиваете какой-нибудь софт, и вас просят ввести номер телефона, не стоит его вводить. Вас разведут на деньги. Также, подобных ссылок полно на Порно ресурсах. Поосторожнее там.

Но допустим, ваш компьютер уже подхватил троян, как же его удалить?

Как вы можете получить троян

К сожалению, получить троянский вирус так же просто, как загрузить неправильное приложение на свой компьютер или мобильное устройство. И даже если вы никогда не загружаете программное обеспечение, вы все равно можете непреднамеренно перенести одно из этих вредоносных приложений на ваш компьютер.

Если вы предпримете любое из следующих действий, вы можете сделать себя уязвимым для троянской атаки.

- Нажмёте на ссылку в электронном письме, которое загружает приложение на ваш компьютер.

- Загрузите «бесплатное» программного обеспечения с сайта, который вам не знаком.

- Нажмёте на окно всплывающей рекламы.

- Загрузите файл из темной сети.

- Совместное использование или загрузка файлов Bittorrent.

Суть в том, что каждый раз, когда вы размещаете файл на свой компьютер с веб-сайта или любого другого источника, который вы не можете проверить, вы подвергаете свой компьютер риску троянской атаки.

Еще программы

Другие бесплатные сканеры троянов, не вошедшие в обзор:

Rising

PC Doctor — сканер троянов и шпионского ПО. Предлагает

возможность автоматической защиты от ряда троянов. Так же предлагает

следующие инструменты: управление автозагрузкой, менеджер процессов,

менеджер сервисов, File

Shredder (программа удаления файлов, без возможности их

восстановления) и другие.

FreeFixer

— просканирует вашу систему и поможет удалить трояны и другие

вредоносные программы. Но, от пользователя требуется правильно

интерпретировать результаты работы программы

Особую осторожность

необходимо проявлять при принятии решения удаления важных файлов

системы, так как это может повредить вашей системе. Однако есть форумы,

на которых Вы можете проконсультироваться, если сомневаетесь в решении

(ссылки на форумы есть на сайте).

Ashampoo

Anti-Malware — изначально этот продукт был только

коммерческим

Однако, в настоящее время доступна бесплатная версия от Softpedia. Эта

версия обеспечивает защиту в режиме реального времени, а также

предлагает различные инструменты оптимизации.

1 Вирусы

Достаточно много о них поведано на просторах интернета. Но в большей степени, при поиске информации, я находил её по крупицам. На одном сайте пишут о вредном компьютерном коде, но забыли упомянуть о том как с ним бороться.

На другом читаю про лечение вирусов, но каких именно, сказано лишь поверхностно. Так что решил я это дело упорядочить, но при этом постараюсь не перегружать информативными терминами.

Компьютерные вирусы — программы вредоносного назначения, которые размножаются на вашем ПК и выполняют какие-либо действия без вашего ведома.

Это самый старый и распространенный способ, который используется с целью — как вывести компьютер из строя, так и получить доступ к ценной информации на нем.

Сами по себе компьютерные вирусы, это программы у которых есть определенная функция, цель. Чтобы создать такую программу, достаточно иметь начальное понятие о программировании.

Чтобы внедрить вирусы в действие, необходимо иметь понятие о сетевом взаимодействии и ПО (Программное обеспечение) которое используется на компьютерах. Обычно людей обладающих знаниями в этих двух направлениях называют — хакерами.

Для них нет ничего невозможного, потому что любая программа имеет уязвимые места, из-за этого проблема взлома и похищения информации будет актуальна ещё долгое время.

Все мы работаем в различных операционных системах. Самая уязвимая операционная система для вирусов это Windows. В первую очередь,это связанно с популярностью О.С и основной аудиторией которая оной пользуется.

К примеру пользователя Linux (который обычно имеет минимальные познание об О.С) достаточно сложно убедить зайти на сомнительный ресурс или же обновится с оного.

Тем более что пользователей Linux на порядок меньше чем Windows. Так что чем больше появляется новых пользователей Windows, тем больше вероятность, что вирус будет распространятся эффективней.

Назначение вирусов

Раньше я встречал компьютерные вирусы, которые могли лишь испортить мне всевозможные файлы с расширением.ехе подробней о расширениях я писал в статье — как изменить расширение файла. То есть основная цель была вывести Windows из строя и сделать программы нерабочими.

Сегодня всё чаще встречаются вирусы winlock. Действуют достаточно просто, цель заблокировать доступ пользователя к определенному ресурсу в сети (Вконтакте) или запретить доступ к О.С.(Windows). При этом Вы увидите лишь обнадеживающее сообщение под видом обращения администрации.

Мол Вы нарушили такие-то правила. Теперь доступ заблокирован. Для разблокировки вирус требует отправить СМС на номер.

(после отправки СМС у Вас снимается кругленькая сумма с счёта)

Или для доступа к О.С., Вам необходимо получить код доступа. Получить его, Вы можете после того как оплатите штраф, отправив СМС на номер (или позвонив).

Запомните! Если Вы не хотите лишится денег и попасть в руки к электронным мошенникам, никогда не звоните и никогда не отправляйте СМС на сомнительные номера, которые указываются Вам в качестве спасательного круга или чего-либо.

Иначе Вы просто посодействуете сценарию мошенников, которые получат деньги и будут дальше развивать свою деятельность. Будьте бдительны, не спешите реагировать и самостоятельно решать подобные вопросы.

Как бороться с такими вирусами я напишу в статье — удаление смс вируса. , чтобы не пропустить.

Есть ещё один тип вирусов — трояны, цель которых отправлять запросы на какой-либо ресурс по команде (DOS- атаки).

Работают они только при активном подключении к сети интернет, делая из вашего ПК так называемого зомби. Вы можете заметить тормоза в определенные моменты вашего ПК или интернета.

Определить действия вируса достаточно сложно, они хорошо маскируются и запускаются достаточно редко.

Хакеры создают сети таких зомби компьютеров (достигают до 300 тыс.) и зарабатывают деньги за счет выполнения различных заказов, например положить интернет портал (за счет DOS атак).

При чем положить можно абсолютно любой интернет ресурс, не зависимо от мощности его Дата центров. Так как атака производится одновременно и сервер просто не может обработать канал в несколько десятков гигабит. Сервер становится неработоспособным а последствия для ресурса весьма печальные.

к меню

Sophos Anti-Rootkit

Популярная программа, используемая для поиска скрытых в системе руткитов. И, пожалуй, это единственная утилита из рассмотренных выше, которую нужно устанавливать. Но это однозначно стоит сделать, поскольку результативность «Sophos Anti-Rootkit» очень высока.

Для начала работы с утилитой нужно:

- Загрузить, установить и запустить ее. Хочу заметить, что для начала нужно заполнить форму с вашими данными на официальном сайте, затем принять соглашение и только после этого появится кнопка для скачивания утилиты.

- Запустите ПО и дождитесь, пока завершится процедура обновления.

- Щелкните «Start scanning», дождитесь окончания проверки и избавьтесь от найденного опасного ПО.

Как вы видите, все предельно просто.

Чем опасны руткиты для компьютера

Руткиты не считаются вирусами. Сами по себе они не заражают компьютер и не причиняют вреда ему и его файлам. По сути, это коды для маскировки вирусов и вредоносных программ, приложений и файлов.

Эти коды маскируют определенный ключ реестра, который в свою очередь уже и запускает тот вредоносный объект, опасный для ПК. Таким образом, руткиты увеличивают продолжительность его влияния на компьютер.

Эти маскирующие руткиты трудны в обнаружении. Они используют хитрые схемы скрыть свое местоположение. Также они могут прятаться в системе на уровне ядра или замаскироваться под полезное программное обеспечение или приложение.

Руткиты относятся к программам с высоким уровнем риска для ПО и плохо поддаются удалению. Они могут быть опасны не только для стационарного компьютера и ноутбука, но и для IoT (сеть передачи данных между «вещами»).

Хакеры используют руткиты в целях:

- Получить доступ к системе (backdoor – англ. черный ход) и контролировать ее. В данном случае руткит используется как шлюз для взлома ПК с последующим получение его учетных записей, паролей, кодов, личных данных.

- Заразить ПК вирусными программным обеспечением. Такое ПО маскируется с помощью руткита и внедряется в ОС.

- Контролировать антивирусные и другие сканирующие программы, чтобы распространить вредоносные объекты в системе.

Реже руткиты используются для добрых целей. Например, для поиска хакерских атак, мониторинга украденных ноутбуков или защиты ПО.

Trend Micro RootkitBuster

Еще одна бесплатная программа, созданная специально для борьбы с вирусами типа Rootkit. Выполняет тщательную проверку системы на наличие опасного ПО и удаляет его.

Разберем процесс очистки более подробно:

- Загружаем актуальную версию «RootkitBuster», выбрав нужную разрядность по сравнению с вашей операционной системой.

- Запускаем, приняв условия соглашения и жмем «Next».

- Отмечаем галочками предлагаемые пункты и жмем «Scan Now».

- По завершению проверки, программа выведет списком найденные на компьютере руткиты, отмечаем их и удаляем.

После этого можно закрывать окно утилиты.

AVZ

Мультифункциональный антивирусный сканер, созданный российским программистом Олегом Зайцевым. Способен найти и обезвредить вирус любого типа (включая модули SpyWare и Adware, трояны, черви). Оснащён специальным инструментом для эффективного выявления руткитов — настраиваемым модулем Anti-Rootkit.

Чтобы проверить Windows на наличие вирусов утилитой AVZ, выполните нижеприведённое руководство:

1. Перейдите на страницу для скачивания — z-oleg.com/secur/avz/download.php (официальный веб-ресурс разработчика).

3. После загрузки распакуйте архив: щелчок правой кнопкой → Извлечь всё.

4. Запустите с правами администратора файл AVZ (иконка «щит и меч»).

5. Обновите сигнатурные базы утилиты: в вертикальной панели кнопок, расположенной в правой нижней части окна, кликните по кнопке «земной шар». В новом окне нажмите «Пуск».

6. Выполните предварительные настройки на вкладках:

- «Область поиска» — установите флажки возле разделов диска, которые необходимо проверить;

- «Типы файлов» — включите опцию «Все файлы»;

- «Параметры поиска» : в блоке «Эвристический анализ» передвиньте регулятор порога вверх (до значения «Максимальный уровень»), включите функцию «Расширенный анализ»; в «Anti-Rootkit» установите флаги возле всех надстроек (детектировать перехватчики, блокировать работу Rootkit User-Mode и Kernel-Mode).

7. Чтобы началась проверка разделов, нажмите по кнопке «Пуск».

Условно-бесплатное решение (триал — 180 дней) от отечественного разработчика Greatis Software. Одинаково успешно борется как с руткитами, так и с угонщиками браузеров, рекламным ПО. Поддерживает безопасный режим. Совместим с Windows 10.

Чтобы задействовать утилиту:

1. Скачайте инсталлятор с офсайта (greatis.com/unhackme/): щёлкните на странице кнопку «Download».

2. Распакуйте загруженный архив (клик правой кнопкой → Извлечь всё).

3. Запустите файл unhackme_setup. Следуйте указаниям установщика.

4. Кликните ярлык утилиты на рабочем столе.

5. В окне приложения, в разделе «Настройки», в блоке «Поиск руткитов… », проверьте, включена ли опция «Активен».

6. Перейдите на вкладку «Проверить» и нажмите с таким же названием красную кнопку.

7. В отрывшемся меню выберите режим сканирования:

- «Онлайн проверка… » — подключение баз, находящихся на сервере разработчика;

- «… тест» — оперативное тестирование;

- «Сканирование… » — детектирование и обезвреживание в безопасном режиме.

Trend Micro RootkitBuster 5.0.0 Build 1212

- denis

- 4-06-2018, 20:31

- 14 281

Trend Micro RootkitBuster — небольшая бесплатная утилита, которая поможет просканировать вашу операционную систему на наличие «руткитов». Программа специально создавалась для очистки компьютера от скрытых файлов, записей реестра и других скрытых угроз. RootkitBuster не предоставляет защиты в реальном времени, по сути это сканер, который проверяет по требованию. При помощи данного инструмента, Вы сможете обнаружить с возможностью после сканирования произвести удаление, скрытые файлы, процессы, записи реестра, драйверы, задействованные службы, MBR.

Антитроян AVZ

Я думаю, данные антивирус не нуждается в представлении. Вы наверняка слышали это название. Могу сказать, что это серьёзный антивирус. В этой программе разбираются не все новички. Что интересно, версии от 2016 г. более просты, чем версии до них.

Сейчас, начиная применять дынный продукт, вам может показаться, что программа довольно сложна. Но, затем, вникнув в суть, вы поймёте его принцип и станете им пользоваться намного чаще. Вещь классная и бесплатная.

На форумах, посвященных защиты ПК, довольно часто пользователи просят друг друга показать логи сканирования AVZ. Другими словами, для того чтобы справиться с конкретной задачей, например, удаление вируса, вам желательно найти в интернете специальный код и поместить его в окошко выполнения AVZ. Один из подобных кодов, а именно как удалить рекламный вирус, я представил в книге, упомянутой выше. Тот код разработан самим Яндексом.

Программа относится к одноразовым, то есть, она не обновляется. Поэтому, при возникших проблемах необходимо заново скачать AVZ с официального сайта с новейшими базами. Кроме этого, AVZ:

- Без труда деинсталлирует почтовые и интернет черви;

- Находит все трояны, которые успели отметиться, и удаляет их;

- Содержит в себе несколько отдельных утилит, выполняющих сканирование в реестре, памяти, файловой системе;

- Ищет и деинсталлирует такие вирусы, как: Trojan Spy, Trojan Dropper, Trojan Downloader;

- В своей базе имеет 10000 специальных элементов системы. Данные элементы он во время сканирования не затрагивает;

- Очищает загрузочные записи от вредительских кодов (приложение Boot Cleaner);

- Эффективно ищет и находит кей логи, которые снимают информацию с клавиатуры;

- Старательно анализирует все происходящие службы на ПК.

Решения

Нельзя сказать, что существует один универсальный способ для «лечения». Хакеры постоянно придумывают что-то новенькое, не позволяя расслабляться. Поэтому, некоторые трояны можно устранить очень быстро, а над другими придется изрядно попотеть.

Форматирование диска

Этот путь нежелателен для большинства пользователей, поскольку все данные с носителя будут удалены. Но иногда только таким образом можно спасти ситуацию.

Если вирусы крепко засели в системе, то проще отформатировать всё и переустановить ОС.

Рекомендую начинать с других способов.

Если система не запускается

В таком случае Вам не обойтись без установочного диска. Придется выполнить загрузку в безопасном режиме и вручную зачистить все следы трояна. Подробнее я расскажу далее.

Не появляется рабочий стол

Такое случается после поражения некоторых системных ресурсов. После загрузки перед Вами появляется чёрный экран с курсором.

Чтобы запустить процесс «Проводник», кликаем Ctrl + Esc +Shift и запускаем «Менеджер задач». В верхнем меню выбираем «Файл» — «Новая задача». Вводим:

Если не открываются сайты социальных сетей

Очень распространенное «заболевание», которое сводит с ума многих пользователей. Чаще всего решение скрывается в файле hosts:

Его нужно открыть в любом текстовом редакторе и удалить все записи. Затем перезагрузить ПК.

Полное сканирование

Как только заподозрили неладное, следует воспользоваться установленным антивирусом, запустив тщательную проверку. Это может занять несколько часов и поможет убрать вредоносный код с компьютера.

Внимание! Выполнять данную процедуру желательно в безопасном режиме! Чтобы в него войти, следует во время загрузки Windows нажать F8 на клавиатуре. Появится меню, в котором выбираем соответствующий пункт

После запуска ОС, большинство драйверов и сетевых сервисов не будут включены, что позволит провести полноценное сканирование и избавиться от «недуга». Кроме того, антивирусный софт получит доступ к ресурсам, которые в обычном режиме могут быть заблокированы троянским софтом.

DrWeb CureIt!

Если проверка не принесла желаемого результата (не было выявлено никаких проблем), то следует , которая содержит самые последние определения вирусов и может найти проблемы.

Удаление процессов из автозагрузки

Открываем консоль «Выполнить» (Win + R) и прописываем команду:

После появления на экране окна настройки, переходим во вкладку «Автозагрузка» и снимаем галочки напротив подозрительных пунктов. Вот пример:

Устраняйте всё, что Вы лично не устанавливали. Если возникают сомнения, то зайдите в интернет с андройд планшета (или любого другого устройства) и «забейте» в поиск подозрительную строку, чтобы узнать её назначение.

Я написал уже много разных статей на тему лечение вирусов, можно будет глянть и там, может подойдет другой метод лучше.

Отдельно стоит упомянуть о вирусе Artemis (Артемида), который копирует свои файлы на диск, а потом начинает их дублировать. Таким образом свободное место начинает быстро заканчиваться. Чаще всего троян поражает только системы на базе Win32.

В автозапуске его процесс называется (randomname).dll. Если встретите что-нибудь подобное, без раздумий удаляйте.

Очистка дисков

Я настоятельно рекомендую зачистить все файлы, которые связаны с точками восстановления, поскольку в них может содержаться вредоносный код. Также, стоит удалить временные файлы в папках Temp и просмотренные страницы браузера. Командную строку использовать не придется. Для этой цели подойдет любое сторонне ПО: Wise Care 365, CCleaner.

Используем AVZ, Ad-Aware

Чтобы защититься от шпионских приложений можно , которые могут бороться не только с Spyware, но и другими разновидностями Trojan.

Как обнаружить троян? Проверим открытые порты.

Если троян есть, он, скорее всего, нужен для отправки некой информации хакеру. Значит, ему понадобится для этого специальный канал, вход в который открывает один из портов системы. И порт этот (скорее всего) будет из числа тех, какие системой не используются, то есть из числа зарезервированных. Следовательно, задача на этом этапе проста: внимательно изучить открытые порты и проследить за процессами, которые этими портами пользуются, и на какие адреса информация отправляется.

Внешний адрес описан по типу IP-адрес:интернет-порт

Однако более развёрнутую информацию вам предоставят сторонние программы. Лично я пользуюсь утилитами TCPView, CurrPorts и IceSword. Не всегда эта информация объективна, так как процесс может затаиться до поры до времени, и не факт, что порт откроется прямо сейчас, но проверять иногда стоит.

Классификация руткитов

По типу привилегий руткиты делятся на два вида: пользовательский (выполняет действия от имени учетной записи пользователя) и работающий на уровне ядра. Принцип работы руткитов тоже можно разделить на две категории: изменяющие алгоритмы системных функций и изменяющие системные структуры данных.

В операционных системах Windows руткиты могут работать следующими способами:

1. Захват таблиц вызовов

Такой руткит (rootkit) способен действовать как на уровне пользователя, так и на уровне ядра. Изменяя таблицу, он перенаправляет вызовы системных функций на нужные ему адреса — например, на те, по которым находятся функции троянской программы. В результате перехваченная процедура может обойти антивирус (путем блокировки вызовов от него) или заменить исходную функцию.

Есть основания считать данный тип руткитов самым изощренным. Его возможности шире, чем у второго типа, описанного далее. Вызвано это тем, что руткиты-захватчики таблиц вызовов могут работать как на уровне ядра, так и на уровне пользователя.

2. Модификация кода функции

При данном виде работы руткита первые несколько байт вызываемой функции заменяются на вредоносный код. Реализация этого подхода имеет нюанс: для каждого вызова перехваченной функции требуется сначала восстанавливать ее машинный код до состояния, в котором он был до вызова, чтобы потом снова перехватить ее.

Перехватчик работает по следующему алгоритму:

- Выполняет действия, которые задумал злоумышленник.

- Восстанавливает первые байты перехваченной функции.

- Анализирует выходные данные функции.

- Возвращает управление функцией системе.

Также для перехвата функции можно заменить ее первые байты операцией jmp, которая передает управление руткиту. Однако такую операцию легко разоблачить, если проверять первые байты вызываемых функций на ее наличие, поэтому большинство киберпреступников «затирает» несколько байт перед операцией jmp бессмысленными операциями вроде mov a, b.

Для UNIX-подобных операционных систем руткиты могут реализовываться следующими способами:

- Заменой системных утилит.

- В виде модуля ядра.

- С помощью патчинга VFS.

- Перехватом таблиц системных вызовов.

- Изменением физической памяти ядра.

Виды троянских программ

Троянец состоит из 2 частей: серверной и клиентской. Обмен данными между ними происходит по протоколу TCP/IP черед любой порт. На работающем ПК жертвы инсталлируется серверная часть, которая работает незаметно, а клиентская – находится у владельца или заказчика вредоносной утилиты. Для маскировки трояны имеют названия, аналогичные офисным, а их расширения совпадают с популярными: DOC, GIF, RAR и прочие. Виды троянских программ разделяются в зависимости от типа действий, выполняемых в компьютерной системе:

- Trojan-Downloader. Загрузчик, который устанавливает на ПК жертвы новые версии опасных утилит, включая рекламные модули.

- Trojan-Dropper. Дезактиватор программ безопасности. Используется хакерами для блокировки обнаружения вирусов.

- Trojan-Ransom. Атака на ПК для нарушения работоспособности. Пользователь не может осуществлять работу на удаленном доступе без оплаты злоумышленнику требуемой денежной суммы.

- Эксплойт. Содержит код, способный воспользоваться уязвимостью ПО на удаленном или локальном компьютере.

- Бэкдор. Предоставляет мошенникам удаленно управлять зараженной компьютерной системой, включая закачивание, открытие, отправку, изменение файлов, распространение неверной информации, регистрацию нажатий клавиш, перезагрузку. Используется для ПК, планшета, смартфона.

- Руткит. Предназначен для сокрытия нужных действий или объектов в системе. Основная цель – увеличить время несанкционированной работы.

Как удалить троян с помощью Касперского

Я допускаю, ваш компьютер уже заражен, и вам нужно его срочно лечить. Мало кто знает, но есть одна на разновидность данного антивируса, которая бесплатна. Она не требует установки и не защищает ПК, она его именно лечит. Называется эта разновидность: Kaspersky Virus Removal Tool.

Мы ее скачиваем по ссылочке вверху и просто запускаем. У нас происходит инициализация. По прошествии данного процесса мы видим окно с пользовательским соглашением. Мы соглашаемся и нажимаем принять. У нас появляется другое окошечко, где «Касперский» сообщает, что все готово к проверке, нажимает «Начать проверку»:

У нас начинается проверка, где мы видим, сколько проверено файлов и затрачено времени.

Проверка проходит довольно быстро. Например, у меня она заняла всего 2 минуты 57 секунд. Далее мы видим, какие именно угрозы были обнаружены, если они обнаружены вообще. Как видно из скриншота, угроз на моем компьютере нет. Если же у вас стоит платный Касперский, лучше применить его. Если вам нужен Касперский на постоянной основе, для постоянной защиты ПК, вам подойдет Kaspersky Total Security.

Что за вирус руткит?

Руткит — это отдельный тип хакерских утилит, которые направлены на скрытие действия вирусов в файлах системы, отдельных папках.

Подобное ПО появилось более 20 лет назад и до сих пор существует благодаря постоянному обновлению. Rootkit может использоваться для сокрытия других вирусов или же выступать в качестве самостоятельного инструмента внедрения.

Основными «функциями» руткитов является:

- Организация несанкционированного доступа к ПК со стороны хакеров и злоумышленников.

- Помощь в сокрытии деятельности программ от антивирусных систем, встроенного сканера Windows.

- Полное отключение деятельности антивируса за счёт проникновения в файлы программы-защитника.

Чаще всего используется злоумышленниками для фишинга (воровства личных данных), заимствования мощности компьютера для майнинга, организации DDOS-атак, сокрытия реального местоположения при проведении незаконных операций в интернете.

Руткит — самый распространенный и опасный тип угроз

Несмотря на постоянную эволюцию и возможность скрытого воздействия, большинство антивирусов уже умеют определять деятельность вируса — благодаря углубленному поиску и умному анализу поведения тех или иных файлов.

Однако, это требует увеличения времени сканирования, а также использование дополнительной мощности, что в купе замедлять работу компьютера, иногда и вовсе отключает некоторые программы.

Сканируем и обезвреживаем компьютер с помощью «Kaspersky TDSSKiller»

Есть такие вирусы, которые способны хорошо себя защищать, для чего они используют так называемые руткиты. Эти руткиты, в свою очередь, могут загружаться ещё до того, как вы войдёте на Рабочий стол. Поэтому удаление руткитов является первоочерёдной задачей. Для этого мы будем использовать сканер «Kaspersky TDSSKiller»:

- Зайдите на по этой ссылке и скачайте «Kaspersky TDSSKiller»

- Запустите сканер, дважды нажав на скачанный файл. Откроется окно программы, где нужно пройти в пункт «Изменить параметры».

Сканируем и обезвреживаем компьютер с помощью «Kaspersky TDSSKiller»

Далее поставьте галку напротив пункта «Детектировать файловую систему TDLFS», нажмите на «Ок».

Сканируем и обезвреживаем компьютер с помощью «Kaspersky TDSSKiller»

После этого откроется первоначальное окно. Нажмите на «Начать проверку»

Сканируем и обезвреживаем компьютер с помощью «Kaspersky TDSSKiller»

Ожидайте, пока антивирус просканирует компьютер на предмет заражения

Сканируем и обезвреживаем компьютер с помощью «Kaspersky TDSSKiller»

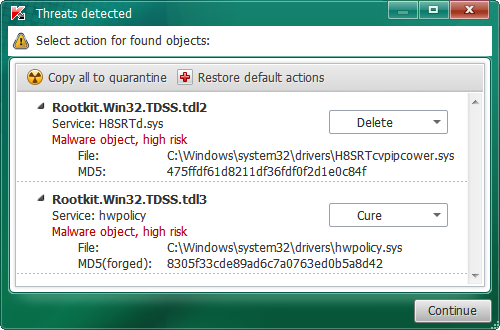

Как только сканирование будет завершено, откроется новое окно с сообщением о наличии или отсутствии вредоносных программ на вашем компьютере. Ниже на скриншоте показано, как будет выглядит окно, если вирусы были найдены. Для их удаления нажмите на «Продолжить».

Сканируем и обезвреживаем компьютер с помощью «Kaspersky TDSSKiller»

Зачему Касперский ищет руткиты?

Антивирусное ПО – это главная защита компьютера от атак хакеров. Также оно способно увеличивать производительность системы путем удаления мусора. Но некоторые возможности данных программ вызывают вопросы у пользователя. Например, иногда сканирование занимает слишком много ресурсов.

Эта статья расскажет об одной из функций в антивирусе Kaspersky, так называемый поиск руткитов. В чем же заключаются возможности данной функции и стоит ли ее отключать?

Поиск руткитов – одна из функций антивирусной программы Kaspersky. Она занимает много времени для обработки данных и иногда снижает общую производительность системы, что сильно мешает основной работе за компьютером. Отсюда и вопрос – можно ли от нее как-то избавиться?

При полной проверке устройства на наличие вредоносного ПО эта опция изначально включена

И, чтобы ее выключить, нужно понять, в чем ее важность

Руткит – это вид хакерского ПО. Оно предназначено, чтобы скрыть действие вредоносных программ в системе. Первые программы с руткитом появились около 20 лет назад, но существуют и по сей день. Rootkit применяется для скрытия отдельных вирусов или же как самостоятельный инструмент внедрения.

Действия руткитов можно разделить на следующие пункты:

- скрытие действия вредоносных программ от антивирусов, в том числе сканера Windows;

- несанкционированное подключение к компьютеру со стороны злоумышленников;

- отключение антивируса путем внедрения в файлы программы.

Обычно руткиты нужны при использовании чужого компьютера для майнинга, при создании DDOS-атак и воровстве личных данных. Также они могут скрывать местоположение злоумышленников.

На сегодняшний день множество антивирусов способны вычислить деятельность вируса путем проведения углубленного поиска и умного анализа подозрительных файлов. Данные операции требуют дополнительного времени при сканировании. Применяя больше мощностей ПК, значительно снижается общая производительность системы. Иногда ей приходится закрывать некоторые активные программы.