12 top open source port scanners for windows for host discovery

Содержание:

- Что такое порты

- Сканирование портов

- Сканирование портов онлайн по IP

- Фильтрация портов интернет-провайдерами

- Как сканировать LAN, узнать IP и MAC-адреса.

- Отключение активных портов

- Tcp и udp

- Как пользоваться Nmap для сканирования портов в Linux

- Обзор бесплатных программ анализа сети

- Особенности и основные моменты.

- Другие популярные программы

- Listening, established, close_wait и другие состояния

- Основы TCP / IP

- 8) Angry IP Scanner

- Вешаем службу отвечающую по нужному порту

- Правовые последствия

- Звёздочка (*) вместо адреса или порта

Что такое порты

Начать, пожалуй, стоит с самого объяснения, что собой представляют порты, используемые для идентификации компьютерных систем и доступа в Интернет или в систему сетевой корпоративной связи между терминалами.

Если говорить очень просто, то порты являются, так сказать, некими идентификаторами, по которым определяется правомерность доступа в сеть. Заметьте, это не физическое понятие. Это цифровой идентификатор, который распознается провайдерской службой, отвечающей за доступ к тому же Интернету.

Самое печальное — понимание того, что собой представляет сканер портов, имеет двоякий смысл. Дело в том, что его активно используют и системные администраторы для предотвращения хакерских атак, и злоумышленники, пытающиеся взломать компьютерную систему или получить доступ к конфиденциальным данным при помощи использования вирусов, вредоносных кодов или ПО, позволяющего получить доступ к системе без ведома пользователя.

Сканирование портов

ледующий тип сетевого сканирования сканирование портов. Механизм сканирования портов основан на попытке пробного подключения к портам TCP и UDP исследуемого компьютера с целью определения запущенных служб и соответствующих им портов. Обслуживаемые порты могут находиться в открытом состоянии или в режиме ожидания запроса. Определение портов, находящихся в режиме ожидания, позволяет выяснить тип используемой операционной системы, а также запущенные на компьютере приложения.

Существует сравнительно много способов сканирования портов, но для систем Windows наиболее часто встречаются следующие:

- TCP-сканирование подключением (TCP connect scan);

- TCP-сканирование с помощью сообщений SYN (TCP SYN scan);

- TCP нуль-сканирование (TCP Null sсan);

- TCP-сканирование с помощью сообщений ACK (TCP ACK scan);

- UDP-сканирование (UDP scan).

Метод TCP-сканирования подключением (TCP connect scan) заключается в попытке подключения по протоколу TCP к нужному порту с прохождением полной процедуры согласования параметров соединения (процедура handshake), заключающейся в обмене служебными сообщениями (SYN, SYN/ACK, ACK) между узлами сети.

В методе TCP-сканирования с помощью сообщений SYN (TCP SYN scan) полного подключения к порту не происходит. Исследуемому порту посылается сообщение SYN, и если в ответ приходит сообщение SYN/ACK, то это означает, что порт находится в режиме прослушивания. Данный метод сканирования портов является более скрытым в сравнении с методом сканирования с полным подключением.

В методе TCP-нуль-сканирования (TCP Null sсan) осуществляется отправка пакетов с отключенными флагами. Исследуемый узел в ответ должен отправить сообщение RST для всех закрытых портов.

Метод TCP-сканирования с помощью сообщений ACK (TCP ACK scan) позволяет установить набор правил, используемых брандмауэром, и выяснить, выполняет ли брандмауэр расширенную фильтрацию пакетов.

Метод UDP-сканирования заключается в отправке пакетов по протоколу UDP. Если в ответ поступает сообщение, что порт недоступен, то это значит, что порт закрыт. При отсутствии такого ответа можно предположить, что порт открыт. Стоит отметить, что протокол UDP не гарантирует доставки сообщений, поэтому данный метод сканирования не очень надежен. Кроме того, UDP-сканирование процесс очень медленный, в связи с чем к такого рода сканированию прибегают крайне редко.

Защита от сканирования портов

Вряд ли удастся помешать кому-либо предпринять попытку сканирования портов на вашем компьютере. Однако вполне возможно зафиксировать сам факт сканирования и свести к минимуму возможные последствия. Для этого целесообразно соответствующим образом настроить брандмауэр и отключить все неиспользуемые службы. Настройка брандмауэра заключается в том, чтобы закрыть все неиспользуемые порты. Кроме того, все аппаратные и программные брандмауэры поддерживают режим обнаружения попыток сканирования портов, поэтому не стоит пренебрегать этой возможностью.

Сканирование портов онлайн по IP

Сегодня для проведения анализа сети можно не устанавливать специальный софт, а воспользоваться бесплатным сканеров портов как наш. Обычно для обнаружения открытых или слабых точек соединения используется утилита Nmap, чьих возможностей хватает даже для углубленной проверки, а значит и для сбора максимально полного информационного профиля хоста. Отправной точкой для анализатора становится IP-адрес пользователя или сервера, через который будет проводиться проверка.

Используя сканер портов онлайн по IP, пользователь или администратор веб-ресурса получают возможность повысить уровень безопасности используемого компьютера или сервера. Задействовав сканер, установленный на нашем сайте, вы получите максимально полный, а главное быстрый ответ о доступных портах на данный момент времени. Сейчас это лучший способ проконтролировать уровень безопасности соединения непосредственно в online режиме.

Сканер портов по IP дает возможность открывать популярные и скрытые точки соединения, которые потенциально могут использоваться для удалённого контроля оборудования или взлома операционной системы. Своевременное обнаружение общедоступных узлов соединения позволит подкорректировать работу компьютера или сервера с целью повышения безопасности выхода в сеть. Используя утилиту, установленную на нашем сайте для регулярной проверки собственного пк или сайта — вы существенно повышаете шансы сохранить ценную информацию (логины, пароли, контакты), которая хранится на жестком диске и в браузере.

Сканирование точек доступа в сеть часто используется хакерами для подготовки целенаправленных или разрозненных атак. Именно поэтому стоит пользоваться их же методами для обнаружения угроз безопасности.

Фильтрация портов интернет-провайдерами

Многие интернет-провайдеры ограничивают возможность своих клиентов выполнять сканирование портов для пунктов назначения за пределами их домашних сетей. Обычно это предусмотрено условиями обслуживания или политикой допустимого использования, с которыми заказчик должен согласиться. Некоторые интернет-провайдеры реализуют фильтры пакетов или прозрачные прокси-серверы, которые предотвращают исходящие сервисные запросы к определенным портам. Например, если интернет-провайдер предоставляет прозрачный HTTP-прокси на порту 80, при сканировании портов любого адреса будет казаться, что порт 80 открыт, независимо от фактической конфигурации целевого хоста.

Как сканировать LAN, узнать IP и MAC-адреса.

Порядок действий по сканированию адресов и получению другой информации:

- Первым делом рекомендуется первоначальная настройка установленного ПО, сделать это можно в соответствующем пункте меню.

- Во вкладке «Производительность» выбрать наиболее подходящую для себя (и своего ПК) скорость сканирования. Не рекомендуется выбирать максимальную скорость на офисных ПК или ноутбуках, в таком случае прога может работать нестабильно. При наличии редких и специфичных девайсов (различных сетевых касс, специфичного оборудования для бизнеса или откровенно китайских и никем не поддерживаемых девайсов) рекомендуется поставить галочку «Высокая точность сканирования». При использовании стандартных устройств её можно не ставить.

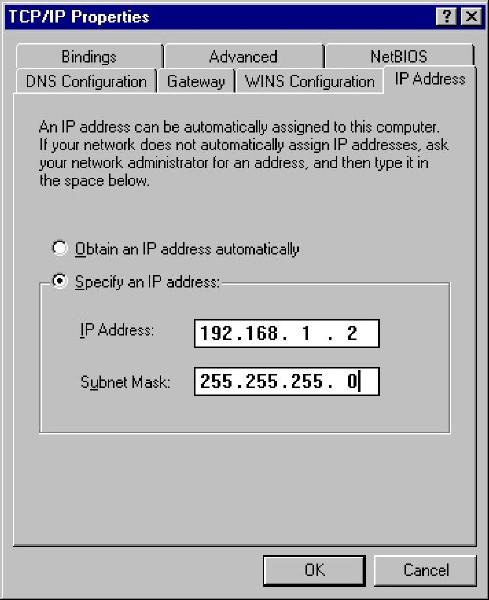

- Теперь можно переходить к непосредственному поиску гаджетов, указав необходимый диапазон IP-адресов (по умолчанию у большинства коммутаторов или роутеров используется диапазон от 192.168.0.1 до 192.168.0.254), и нажать кнопку «Сканировать». В некоторых случаях диапазон адресов может быть изначально изменён вручную, поэтому вводить нужно будет именно его (сканирование стандартных ip практически ничего не даст).

- В нашем случае было определено три устройства: ПК, на котором запущен сканер, беспроводной роутер и смартфон, подключенный по Wi-Fi. По каждому из гаджетов присутствует полная информация, такая как текущий ip-адрес (при желании его можно поменять), производитель техники и MAC адрес.

Отключение активных портов

Если говорить о том, как отключить сканер портов, можно использовать обычное удаление протоколов из списка в «Панели управления». В крайнем случае, если присутствует подключение к частной виртуальной сети Wi-Fi, отключение активных портов можно произвести непосредственно с роутера (маршрутизатора). Для этого нужно подключить его напрямую к сетевому кабелю и использовать компьютерный терминал с вызовом любого Интернет-браузера, в адресной строке которого задается значение 192.168.1.1. Иногда может встречаться комбинация 192.168.0.1 или 192.168.1.11 (при условии подключения к сети нескольких устройств одновременно).

Tcp и udp

TCP и UDP это протоколы транспортного уровня. Самое главное что вам нужно о них знать: любой из них может использоваться для передачи информации.

Кстати, про протокол TCP вы практически наверняка слышали, по крайней мере должны были встречать запись TCP/IP — эта связка протоколов очень важна для Интернета. Протокол IP отвечает за то, куда отправлять данные, а TCP отвечает за непосредственную передачу данных и проверку их целостности.

Работу протокола TCP можно представить как создание соединения между двумя компьютерами, по этому соединению передаются данные. Внутри этого соединения данные проверяются на предмет повреждения — если какая-то часть повреждена, то она отправляется повторно.

Протокол UDP тоже передаёт данные, но вместо того, чтобы создавать устойчивое соединение, внутри которого данные проверяются на целостность, он просто «пуляет» свой пакет на определённый адрес. В принципе, это и есть главное отличие между этими протоколами.

Как пользоваться Nmap для сканирования портов в Linux

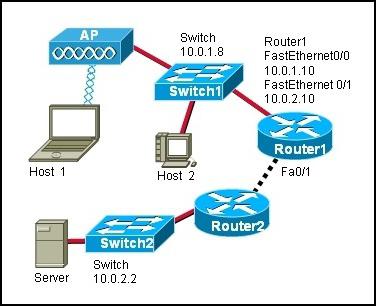

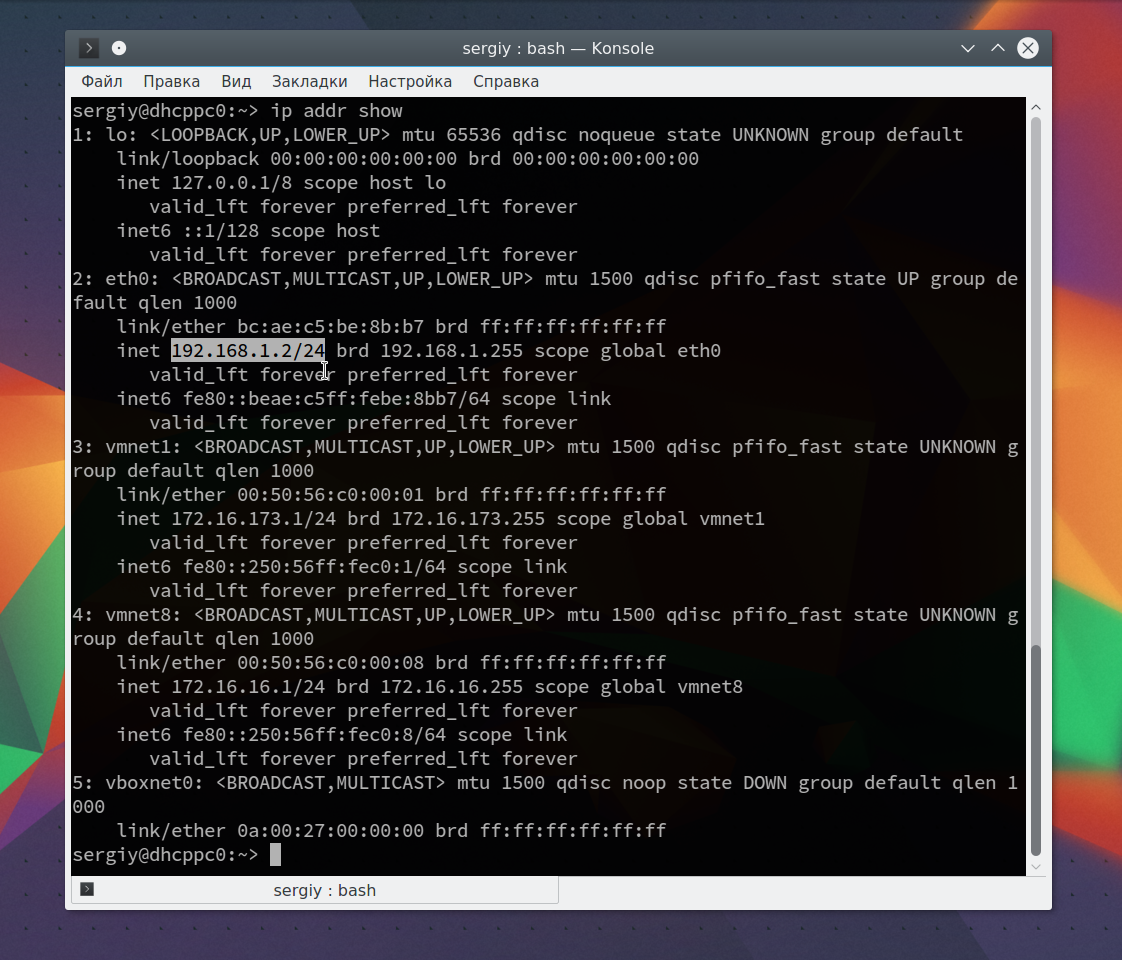

Дальше рассмотрим примеры nmap. Сначала давайте рассмотрим как найти все подключенные к сети устройства, для этого достаточно использовать опцию -sL и указать маску нашей сети. в моем случае это 192.168.1.1/24. Маску вашей локальной сети вы можете найти, выполнив команду:

Из вывода для используемого интерфейса возьмите число после слеша, а до слэша укажите ip вашего роутера. Команда на сканирование сети nmap будет выглядеть вот так:

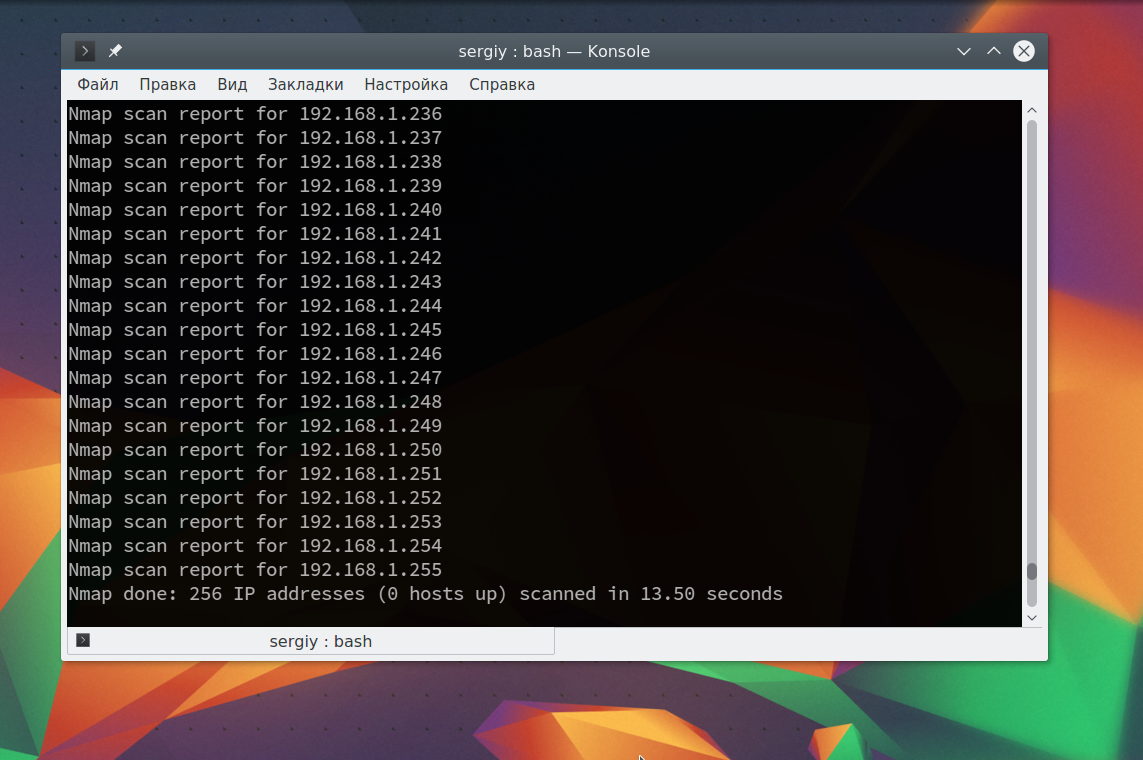

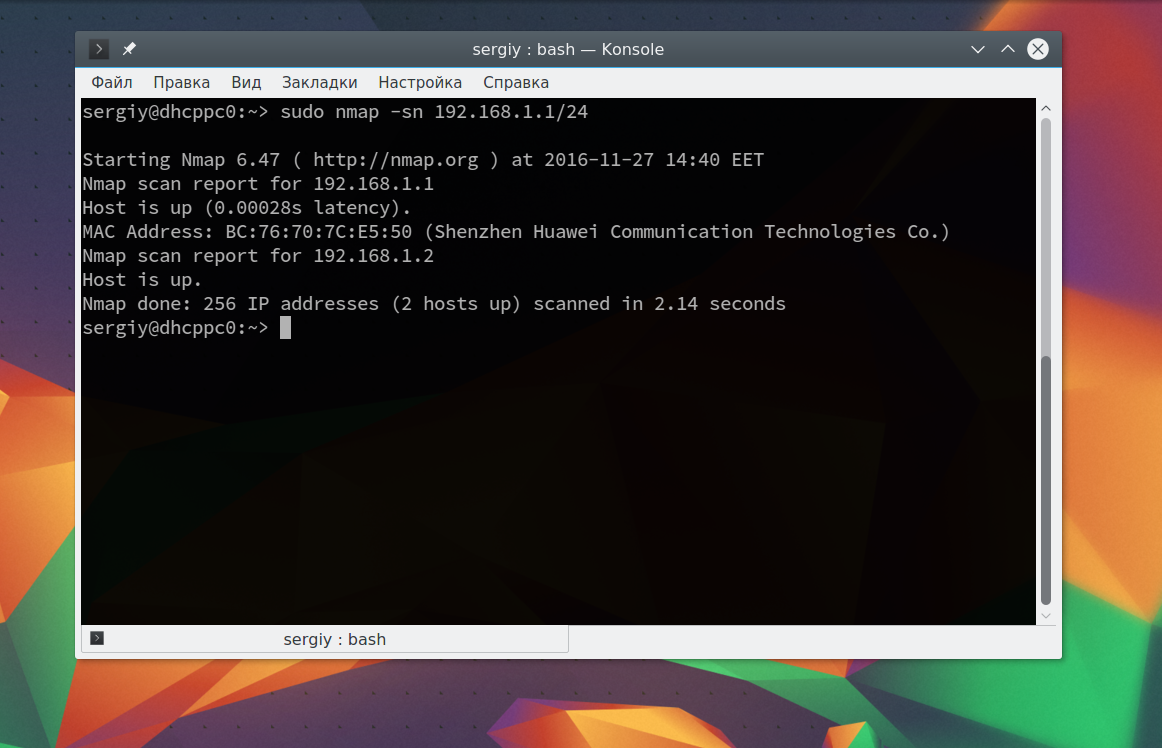

Иногда это сканирование может не дать никаких результатов, потому что некоторые операционные системы имеют защиту от сканирования портов. Но это можно обойти, просто использовав для сканирования ping всех ip адресов сети, для этого есть опция -sn:

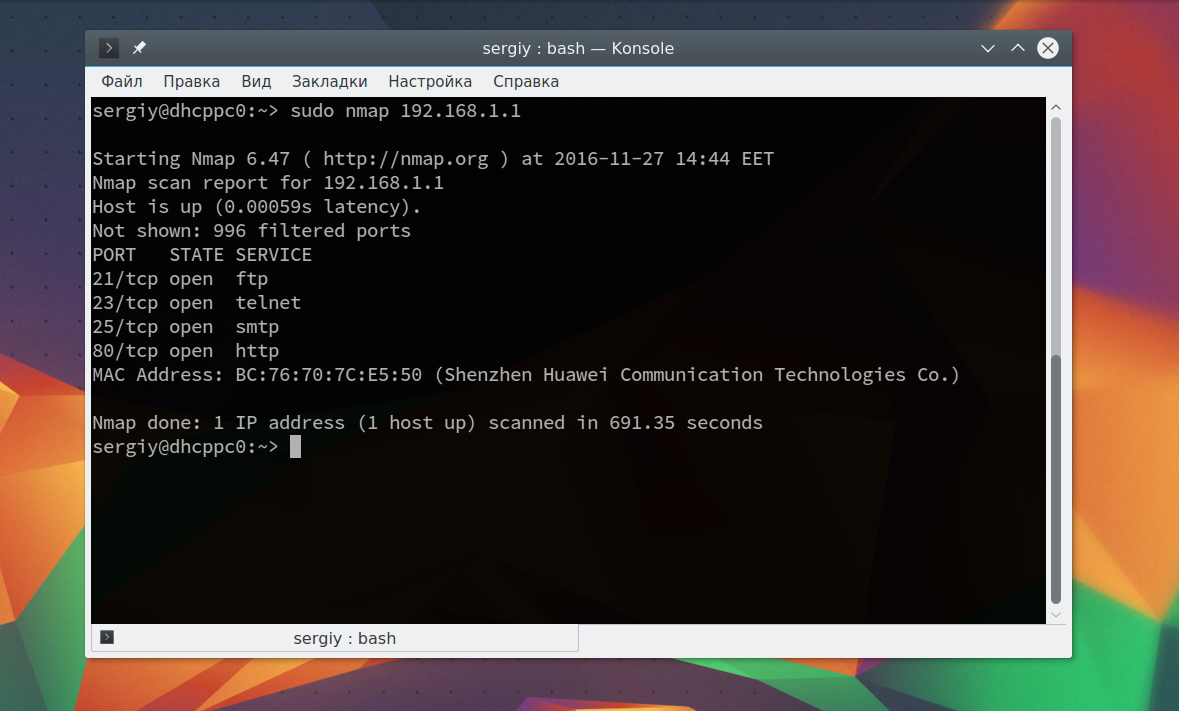

Как видите, теперь программа обнаружила активные устройства в сети. Дальше мы можем сканировать порты nmap для нужного узла запустив утилиту без опций:

Теперь мы можем видеть, что у нас открыто несколько портов, все они используются каким-либо сервисом на целевой машине. Каждый из них может быть потенциально уязвимым, поэтому иметь много открытых портов на машине небезопасно. Но это еще далеко не все, что вы можете сделать, дальше вы узнаете как пользоваться nmap.

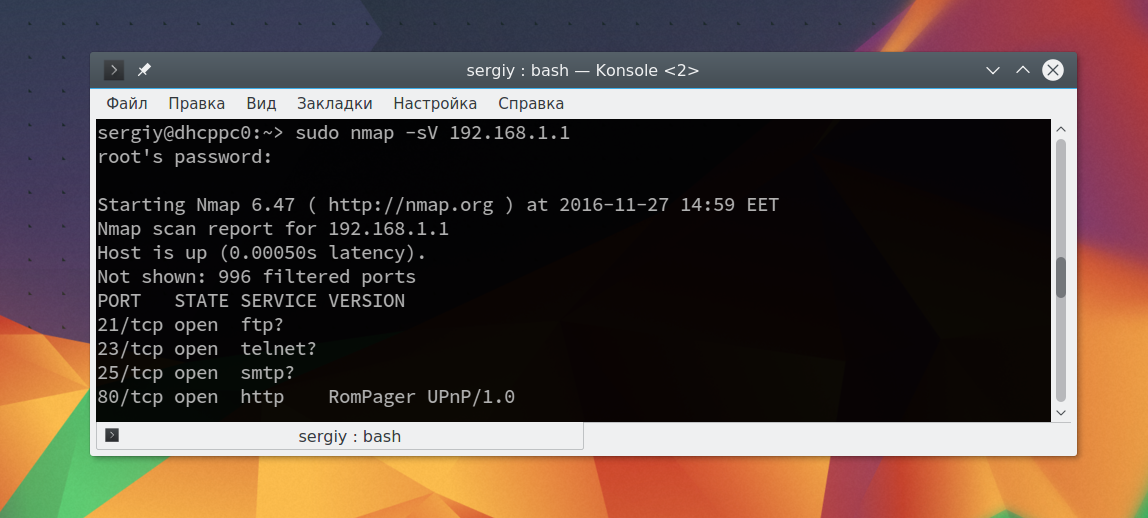

Чтобы узнать более подробную информацию о машине и запущенных на ней сервисах вы можете использовать опцию -sV. Утилита подключится к каждому порту и определит всю доступную информацию:

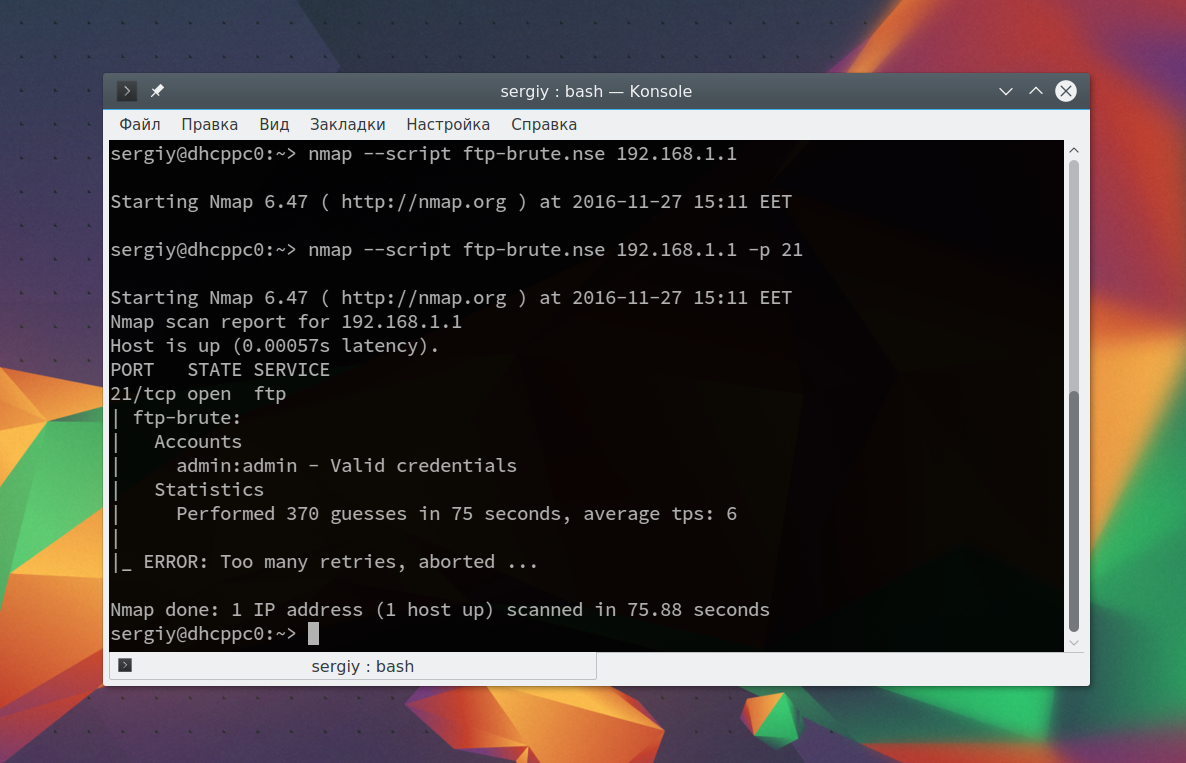

На нашей машине запущен ftp, а поэтому мы можем попытаться рассмотреть эту службу подробнее с помощью стандартных скриптов nmap. Скрипты позволяют проверить порт более детально, найти возможные уязвимости. Для этого используйте опцию -sC и -p чтобы задать порт:

Мы выполняли скрипт по умолчанию, но есть еще и другие скрипты, например, найти все скрипты для ftp вы можете командой:

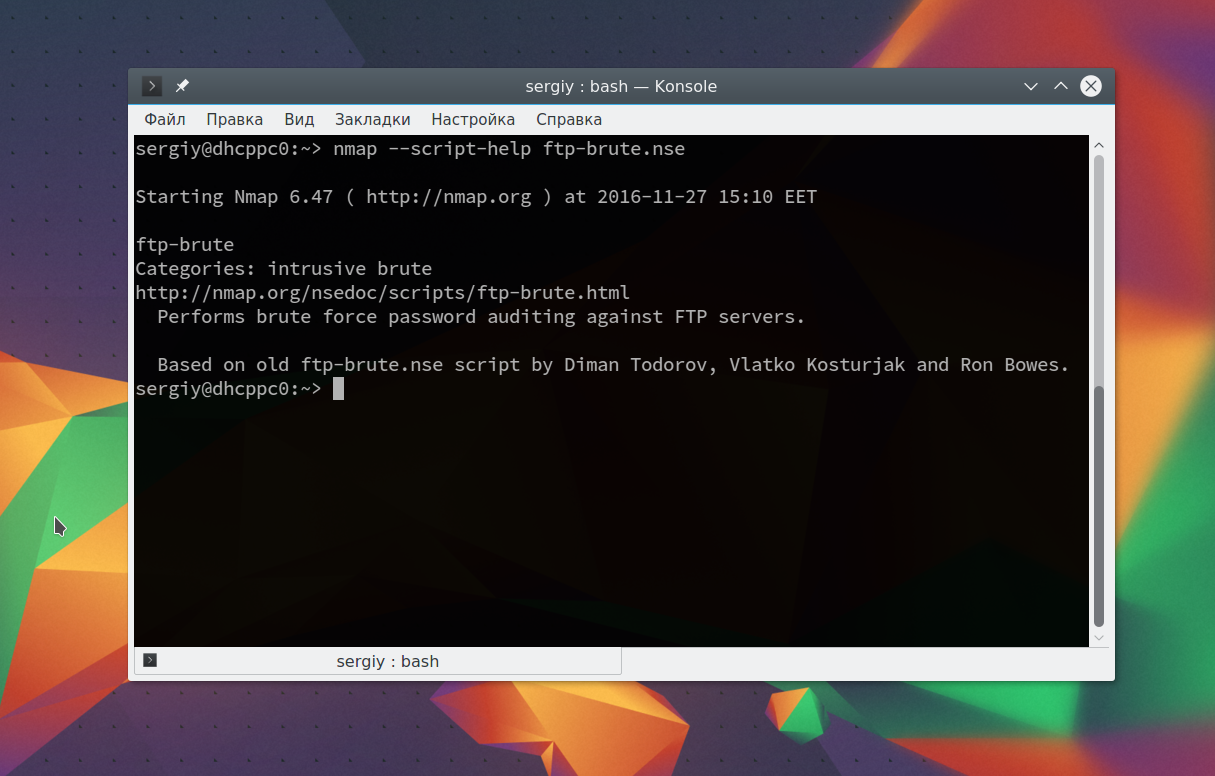

Затем попытаемся использовать один из них, для этого достаточно указать его с помощью опции —script. Но сначала вы можете посмотреть информацию о скрипте:

Этот скрипт будет пытаться определить логин и пароль от FTP на удаленном узле. Затем выполните скрипт:

В результате скрипт подобрал логин и пароль, admin/admin. Вот поэтому не нужно использовать параметры входа по умолчанию.

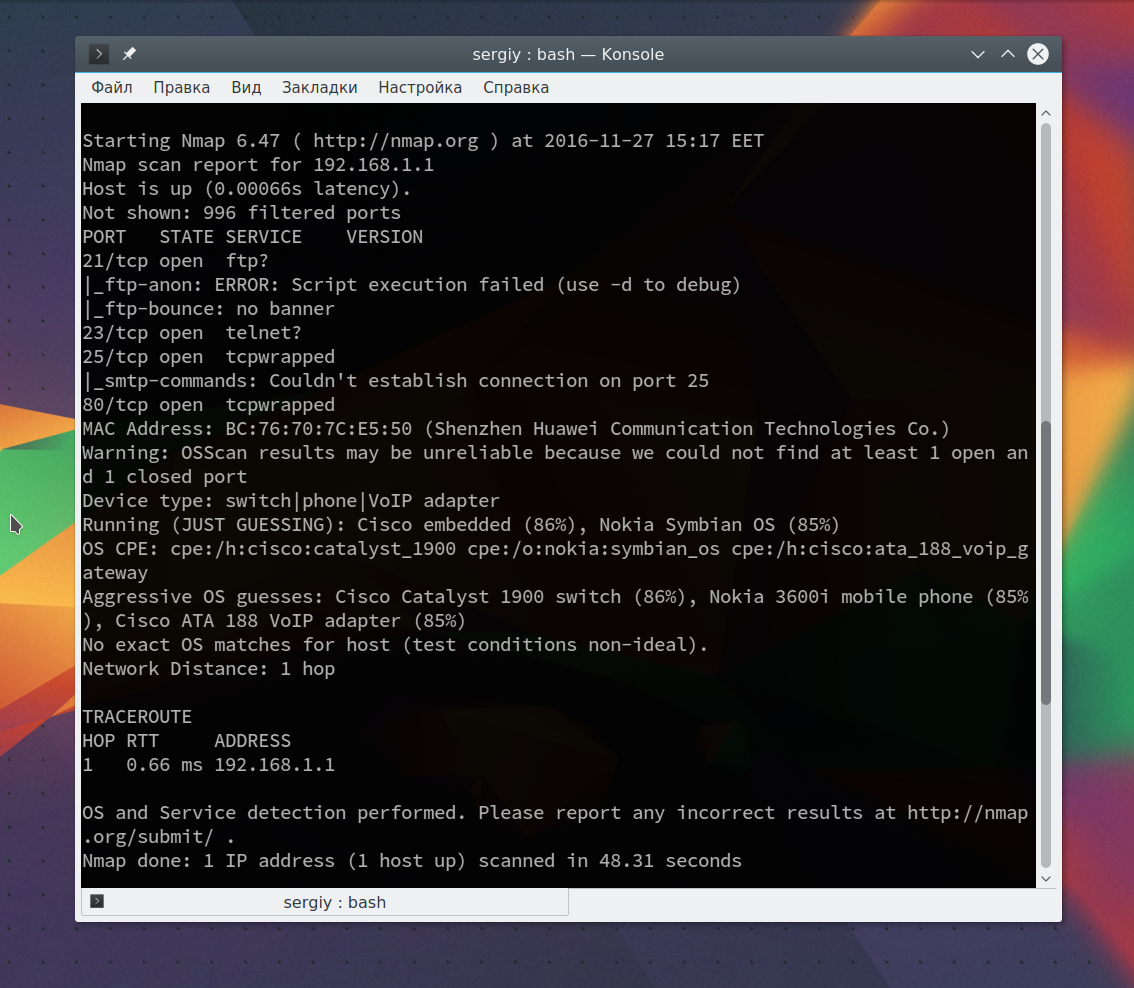

Также можно запустить утилиту с опцией -A, она активирует более агрессивный режим работы утилиты, с помощью которого вы получите большую часть информации одной командой:

Обратите внимание, что здесь есть почти вся информация, которую мы уже видели раньше. Ее можно использовать чтобы увеличить защиту этой машины

Обзор бесплатных программ анализа сети

зарекомендовала себя как анализатор пакетов высокого класса. Она может перехватывать пакеты стандартных Ethernet, PPP и VPN интерфейсов. Например, вы можете его использовать для выявления людей, которые слишком сильно загружают ваш сервер.

позволяет сканировать определенный IP-адрес или диапазон. Она сообщит обо всех открытых портах, а так же не менее интересную информацию о вероятном типе устройства и установленной операционной системе. Эта утилита поможет вам в исследовании сети и построения ее топологии. Так же требует наличия пакета WinPcap.

небольшая по размеру утилита, которая позволяет быстро просканировать диапазон IP-адресов. К сожалению, она предоставит вам меньше информации, чем Nmap. Тем не менее, утилита умеет анализировать порты и показывать ряд дополнительной информации по каждому адресу из диапазона.

При использовании подобных утилит анализа сети, необходимо помнить, что если сетевые устройства соединены между собой через свичи, а не через хабы, то через вашу сетевую карту будет проходить не весь трафик сети, а лишь та часть, которая предназначена для вашего компьютера. Это обособленно тем, что свичи умеют работать с адресами сети и перенаправлять к вам только те пакеты, которые соответствуют вашему адресу. С другой стороны стоит заметить, что если сеть организована по средствам хабов, то вы можете перехватить чужой трафик даже на своем компьютере.

Такие пакеты, как WinPcap, которые слушают проходящий трафик через вашу сетевую карту, можно использовать для разработки собственных утилит. Но, надо учитывать, что для использования созданной утилиты на других компьютерах вам придется предварительно установить сам пакет.

Предостережение: Никогда не пробуйте баловаться данными утилитами в локальной сети провайдера или в интернете, так как провайдеры могут отслеживать подобное поведение, что в случае обнаружения может привести к появлению у вас лишних проблем. И помните, что межсетевые экраны так же включают в себя модули обнаружения сканирования сетевого оборудования.

Особенности и основные моменты.

- Сканирование всех сетевых ASIC-устройств

- Полноценныйоступ к общим папкам, HTTP и FTP серверам

- Удаленное управление компьютерами через RDP и Radmin

- Включение и выключение компьютеров удаленно

- Усовершенствованный IP-сканер на 32-битных и 64-битных ПК

Эта загрузка лицензируется как бесплатная для операционной системы Windows (32-разрядная и 64-разрядная) на ноутбуке или настольном ПК из программного обеспечения для сетевого аудита без ограничений. Advanced IP Scanner 2.5.3850 доступен для всех пользователей программного обеспечения в виде бесплатной загрузки для ПК с Windows 10, но также и без проблем на Windows 7 и Windows 8. Также вы можете скачать advanced ip scanner android.

Совместимость с этим программным обеспечением для IP-сканера может отличаться, но, как правило, работает нормально под Microsoft Windows 10, Windows 8, Windows 8.1, Windows 7, Windows Vista и Windows XP на 32-разрядной или 64-разрядной установке. Отдельная x64 версия advanced ip scanner for windows может быть доступна от Famatech.

голос

Article Rating

Другие популярные программы

А в этом разделе хочу просто показать очень популярные программы на рынке, которыми пользуется большинство для анализа беспроводных сетей. Многие из них бесплатны, с остальными можно просто познакомиться. Но функционал между собой отличается у всех не так уж и много.

Acrylic WiFi Home

СКАЧАТЬ

Бесплатная версия другого крупного коммерческого продукта. На картинке уже видно, что для сканирования подходит идеально. Фарш полный:

- Все актуальные стандарты вплоть до 802.11n11ac

- Поддержка двух диапазонов 2,4 ГГц и 5 ГГц

- Красивые графики мощностей с выносом по каналам – можно посмотреть, где меньше всего нагрузка, и подключиться на него.

- Единственное, почему я воткнул ее на первое место, это то, что она еще умеет делать очень базовое тестирование сетей на безопасность – пытается подобрать очевидные пароли Wi-Fi и ключи WPS производителя.

Все остальное будет лишним. Работает и можно применять!

inSSIDer

Еще одно популярное средство для изучения окружающих точек доступа. Многие видео в своих обучения поиска каналов используют как раз его. По-моему, на текущий момент это самый популярный сканер.

Homedale

Простая и удобная. Отдельная вкладка с минимумом информации для просмотра доступных сетей. А по соседству вкладка с графиком видимых сетей, которая позволяет сканировать каналы. Портативная. Есть и для Windows, и для MacOS.

Ekahau HeatMapper

Размещаю в качестве дополнения. Это не классический сканер, но позволяет делать тепловые карты зон покрытия в помещении в зависимости от уровня сигнала.

Listening, established, close_wait и другие состояния

Как вы можете увидеть в выводе команды netstat для протокола TCP доступны разные варианты состояний.

Самые популярные из них это LISTENING — означает, что порт прослушивает запущенное на данном компьютере приложение, что оно готово принять соединение, например, от другого компьютера или от другой службы, запущенной на этом же компьютере.

ESTABLISHED означает уже установленное соединение. Пример такого соединения: веб-браузер инициализировал загрузку страницы сайта и пока данные передаются по этому соединению, у этого соединения статус ESTABLISHED.

Имеются и другие виды состояний, но для наших целей они не очень важны. По большому счёту нас интересует только LISTENING, так как это означает открытые порты на нашем компьютере и возможность подключаться к нему.

Основы TCP / IP

Дизайн и работа Интернета основаны на Internet Protocol Suite , обычно также называемом TCP / IP . В этой системе для обращения к сетевым службам используются два компонента: адрес хоста и номер порта. Имеется 65535 различных и используемых номеров портов, пронумерованных 1..65535. (Нулевой порт не является используемым номером порта.) Большинство служб используют один или, самое большее, ограниченный диапазон номеров портов.

Некоторые сканеры портов сканируют только наиболее распространенные номера портов или порты, наиболее часто связанные с уязвимыми службами на данном узле.

Результат сканирования порта обычно делится на одну из трех категорий:

- Открыто или принято : хост отправил ответ, указывающий, что служба прослушивает порт.

- Закрытый или Denied или не слушают : Хозяин прислал ответ , указывающий , что соединение будет отказано в порт.

- Отфильтровано , удалено или заблокировано : от хоста не было ответа.

Открытые порты представляют две уязвимости, с которыми администраторам следует опасаться:

- Проблемы безопасности и стабильности, связанные с программой, ответственной за предоставление услуги — Открытые порты.

- Проблемы безопасности и стабильности, связанные с операционной системой , работающей на хосте — открытые или закрытые порты.

Отфильтрованные порты обычно не представляют собой уязвимостей.

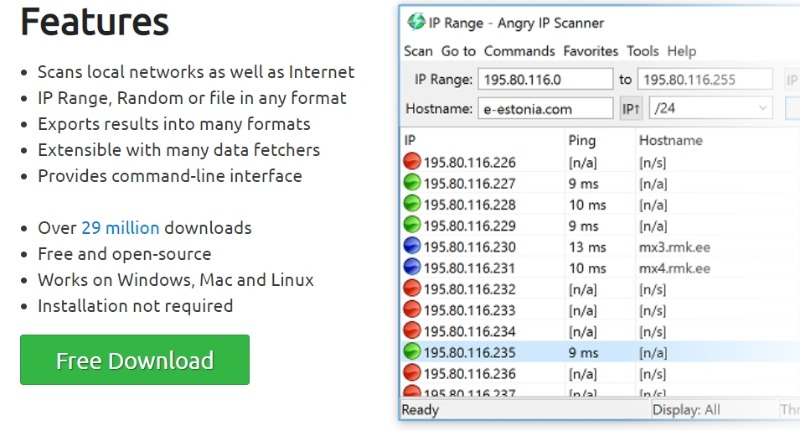

8) Angry IP Scanner

Sometimes a network administrator or security professional just wants to see quickly what IP addresses are live on a specific network. By downloading Angry IP scanner, and without even installing the software, you can just execute a quick IP scan and get results back fast.

In addition to pinging the remote hosts to identify if they are alive or not, it can also do port scanning, MAC address scanning and even get NetBIOS information. All data is then exportable to CSV, Text, XML etc.

This program is also open-source, which is something else that you should be looking for, and it does not require any installation after the initial download. You can freely download it and run it on any Operating System you want.

Вешаем службу отвечающую по нужному порту

Как я и писал выше, пока сервисы не развернуты, то и порты никто не слушает, но нам необходимо произвести проверку, чтобы потом к этому не обращаться. Нам необходимо с помощью специальной утилиты, эмулировать прослушивание нужного нам порта (сокета), те кто из вас знает такую операционную систему, как Centos 7, то они помнят, в ней была отличная утилита под названием netcat. Она позволяла с помощью определенных команд слушать нужный администратору порт.netcat — утилита Unix, позволяющая устанавливать соединения TCP и UDP, принимать оттуда данные и передавать их. На Windows платформах, она так же присутствует.

Скачать netcat для Windows можно вот тут

Распаковываем архив на сервере, где в будущем будет работать служба. В папке вам будут необходимы файлы nc.exe и nc64.exe. Далее зажимаете Shift и щелкаете правым кликом по папке, из контекстного меню выбираете пункт «Открыть окно команд»

Теперь представим, что я хочу чтобы на сервере работал 80 порт, ну типа IIS сервер. Открываем netcat, для начала посмотрите справку:

- -d detach from console, background mode

- -e prog inbound program to exec

- -g gateway source-routing hop point, up to 8

- -G num source-routing pointer: 4, 8, 12, …

- -h this cruft

- -i secs delay interval for lines sent, ports scanned

- -l — слушать входящие соединения

- -L listen harder, re-listen on socket close

- -n numeric-only IP addresses, no DNS

- -o file hex dump of traffic

- -p — какое соединение будет прослушивать

- -r randomize local and remote ports

- -s — задать локальный адрес назначения

- -t answer TELNET negotiation

- -c send CRLF instead of just LF

- -u — UDP режим

- -v verbose

- -w secs timeout for connects and final net reads

- -z zero-I/O mode

Нас интересует команда вот такого вида:

netcat-win32-1.12>nc.exe -l -p 80

В результате чего, на сервере поднимается виртуальный сокет, который слушает 80 соединение, симулируя веб сервер.

Правовые последствия

Из-за изначально открытой и децентрализованной архитектуры Интернета законодатели с момента его создания пытались определить правовые границы, позволяющие эффективно преследовать киберпреступников . Случаи, связанные со сканированием портов, являются примером трудностей, возникающих при оценке нарушений. Хотя такие случаи редки, в большинстве случаев юридический процесс включает в себя доказательство наличия намерения совершить взлом или несанкционированного доступа, а не просто выполнение сканирования порта.

В июне 2003 года израильтянин Ави Мизрахи был обвинен израильскими властями в попытке несанкционированного доступа к компьютерным материалам. Он просканировал порт на сайте Моссада . 29 февраля 2004 года с него были сняты все обвинения. Судья постановил, что подобные действия не следует препятствовать, если они совершаются в положительном ключе.

17-летний финн был обвинен в попытке взлома компьютера крупным финским банком. 9 апреля 2003 г. он был признан виновным в предъявлении обвинения Верховным судом Финляндии и обязал выплатить 12 000 долларов США за судебно-медицинскую экспертизу, проведенную банком. В 1998 году он просканировал порт банковской сети в попытке получить доступ к закрытой сети, но не смог этого сделать.

В 2006 году парламент Великобритании проголосовал за поправку к Закону о неправомерном использовании компьютеров 1990 года , согласно которой лицо виновно в правонарушении, которое «производит, адаптирует, поставляет или предлагает поставить любой предмет, зная, что он разработан или адаптирован для использования в курсе. или в связи с правонарушением, предусмотренным разделами 1 или 3 «. Тем не менее, область действия этой поправки размыта и широко критикуется экспертами по безопасности как таковая.

В Германии с Strafgesetzbuch § 202a, b, c также есть аналогичный закон, и Совет Европейского Союза выпустил пресс-релиз, в котором говорится, что они планируют принять аналогичный, хотя и более точный.

Моултон против VC3

В декабре 1999 года Скотт Моултон был арестован ФБР и обвинен в попытке взлома компьютера в соответствии с Законом Джорджии о защите компьютерных систем о . В это время его ИТ-сервисная компания имела постоянный контракт с округом Чероки, штат Джорджия, на поддержку и модернизацию службы безопасности центра службы экстренной помощи. Он провел несколько сканирований портов на серверах округа Чероки, чтобы проверить их безопасность, и в конечном итоге просканировал порт веб-сервера, контролируемого другой ИТ-компанией, спровоцировав размолвку, которая закончилась трибуналом. Он был оправдан в 2000 году, и судья Томас Трэш постановил в деле Moulton v. VC3 ( ND Ga. 2000), что не было никакого ущерба, нарушающего целостность и доступность сети.

Звёздочка (*) вместо адреса или порта

Мы можем увидеть записи вроде *:80 или даже *:*

Здесь звёздочка означает любой адрес или любой порт. Например, *:80 в колонке Local Address:Port (Локальный адрес:Порт) означает, что прослушивается 80 порт сразу на всех сетевых интерфейсах, доступных в данной системе

То есть служба ответит на запрос к 80 порту откуда бы он не пришёл: из локальной сети, из глобальной сети (если есть прямое соединение и интерфейс с белым IP) или с закольцованного адреса — это неважно, служба всё равно примет это соединение

Кстати, служба может прослушивать порт в соответствии со следующими правилами:

- может прослушиваться конкретный порт для одного IP адреса

- может прослушиваться конкретный порт для любого IP адреса

То есть порт должен в любом случае быть указан, поэтому для Локальный адрес:Порт допустима запись *:80, но запись вида *:* никогда не встретится в этом столбце.

Для Peer Address:Port (Удалённый адрес:Порт) запись *:* означает, что принимаются соединения от любого IP, отправленные с любого порта.

Кстати, просто для справки: если ваш компьютер подключается к веб сайту, то веб сайты обычно работают на 80 порту. Следовательно, веб браузер подключается именно к 80 порту (или 443, если это безопасное HTTPS соединение). Но на вашем компьютере открывается новое соединение на каком угодно, но только не на 80 и 443 портах — обычно используются порты с номерами >30000, например, на вашем компьютере может быть открыто исходящее соединение с портом 42063 и оно будет адресовано к 80 порту какого-либо веб сервера.