Using nmap on windows

Содержание:

- Why should you use Nmap

- Скачайте и установите Nmap на любую систему

- About Nmap

- Patches, Bug Reports, Questions, Suggestions, etc

- Testing SMB Security with Nmap NSE Scripts

- Npcap OEM for Commercial Use and Redistribution

- Сканирование сети с помощью nmap – немного теории

- Nmap Installation Process

- Как работает Nmap?

- Matrix Reloaded

- Source Code Distribution

- Acknowledgments

- Downloading and Installing Nmap OEM

- Example run and screen shots

- Nmap In The Movies

- Updates

- Nmap Book

- Обнаружение хостов

- Быстрое сканирование огромных сетей в nmap

- 3rd Party Docs

- Khottabych

- Broken Saints

- Dredd

Why should you use Nmap

Nmap is a network mapping tool with a ton of other useful features. Many security researchers and pentester’s use this open-source tool. Nmap is also a favorite tool for both black and white hat hackers.

A hacker with good knowledge can create images of your network topology. Scanning your network can help you to make yourself more secure and spot the flaws in your system. You can check for any unauthorized devices that are connected to your network, you can find ports that are meant to be closed but they are open for some reason and to point out the users that are running any unauthorized services on your network.

Скачайте и установите Nmap на любую систему

Первое, что нам нужно сделать, чтобы использовать эту мощную программу, — это загрузить и установить. в Раздел загрузки Nmap вы можете найти все ссылки, двоичные файлы и исходный код для установки в операционных системах Windows, Linux и MacOS. В настоящее время эта программа доступна во всех репозиториях операционных систем на базе Linux, поэтому ее установка действительно проста. Мы установили эту программу в Ubuntu, но просто выполнив команду установки вашей операционной системы с последующим «nmap», вы без проблем установите программу.

После установки мы можем использовать его с терминала в Windows, Linux или macOS. Во всех примерах, которые мы приведем ниже, мы использовали операционную систему Ubuntu, но у нас есть те же команды, которые доступны для Windows и macOS, без каких-либо изменений.

About Nmap

Nmap («Network Mapper») is a free and open source

(license) utility for

network exploration or security auditing. Many systems and network

administrators also find it useful for tasks such as network

inventory, managing service upgrade schedules, and monitoring host or

service uptime. Nmap uses raw IP packets in novel ways to determine

what hosts are available on the network, what services (application

name and version) those hosts are offering, what operating systems

(and OS versions) they are running, what type of packet

filters/firewalls are in use, and dozens of other characteristics. It

was designed to rapidly scan large networks, but works fine against

single hosts. Nmap runs on all major computer operating systems, and

official binary packages are available for Linux, Windows, and Mac OS

X. In addition to the classic command-line Nmap executable, the Nmap

suite includes an advanced GUI and results viewer

(Zenmap), a flexible data

transfer, redirection, and debugging tool

(Ncat), and a utility for

comparing scan results (Ndiff).

Nmap was named “Security Product of the Year” by Linux

Journal, Info World, LinuxQuestions.Org, and Codetalker Digest. It

was even featured in eight

movies, including

,

, and

.

As free software, we don’t have any sort of advertising budget. So please spread the word that Nmap 5.00 is now available!

Patches, Bug Reports, Questions, Suggestions, etc

Npcap bug reports can be filed on the Npcap Issues Tracker. Please test with the latest version of Npcap first to ensure it hasn’t already been fixed. It is also helpful if you search the current issues first to find out if it has already been reported. Then you can leave a comment on the existing issue rather than creating duplicates. Feature enhancement requests can be made on the tracker as well

Questions, comments and bug reports are always welcome. One option is the Nmap

development mailing list (nmap-dev). To subscribe, please visit:

http://nmap.org/mailman/listinfo/dev.

Code patches to fix bugs are even better than bug reports. Instructions for

creating patch files and sending them are available here.

Bug reports for Npcap can also be filed on the Npcap bug tracker.

Testing SMB Security with Nmap NSE Scripts

Bundled with Nmap are addon scripts that perform all manner of functionality. Of note to those in a Windows environment are the 34 smb- scripts that are available. These allow enumeration of entities on Windows systems remotely using the Microsoft SMB protocol (port 445). Examples include , and .

There are also vulnerability detection scripts, for testing even the most recent high profile Windows vulnerabilities. Head over to the Nmap NSE scripts page for all the documentation and a list of the scripts.

| smb-vuln-ms08-067 | Test Microsoft Windows systems for the very popular remote code execution vulnerability known as MS08-067. For years this was the go to exploit when using Metasploit. Note this check is dangerous and it may crash systems. |

| smb-vuln-ms10-054 | Detect whether target machines are vulnerable to ms10-054 the SMB remote memory corruption vulnerability. |

| smb-vuln-ms10-061 | Attempts to discover whether systems are vulnerable to ms10-061 Printer Spooler vulnerability. |

| smb-vuln-ms17-010 | Attempts to detect if a Microsoft SMBv1 server is vulnerable to a remote code execution vulnerability ms17-010. The vulnerability is actively exploited by WannaCry and Petya ransomware and other malware. |

Npcap OEM for Commercial Use and Redistribution

We fund the Npcap project by selling Npcap OEM. This special version of Npcap includes enterprise features such as the silent installer and commercial support as well as special license rights allowing customers to redistribute Npcap with their products or to install it on more systems within their organization with easy enterprise deployment. The Npcap free license only allows five installs (with a few exceptions) and does not allow for any redistribution. We offer two commercial license types:

Npcap OEM Redistribution License: The redistribution license is for companies that wish to distribute Npcap OEM within their products (the free Npcap edition does not allow this). Licensees generally use the Npcap OEM silent installer, ensuring a seamless experience for end users. Licensees may choose between a perpetual unlimited license or an annual term license, along with options for commercial support and updates.

Npcap OEM Internal-Use License: The corporate internal license is for organizations that wish to use Npcap OEM internally, without redistribution outside their organization. This allows them to bypass the 5-system usage cap of the Npcap free edition. It includes commercial support and update options, and provides the extra Npcap OEM features such as the silent installer for enterprise-wide deployment.

Сканирование сети с помощью nmap – немного теории

nmap – свободная утилита, предназначенная для разнообразного настраиваемого сканирования IP-сетей с любым количеством объектов, определения состояния объектов сканируемой сети.

nmap была написана с помощью C, C++, Python, Lua и предустановлена в Kali Linux, который мы с вами уже обозревали.

Изначально утилита была разработана для систем UNIX, сейчас же не составляет проблем установить её и на Windows.

nmap используется злоумышленниками для сканирования сетей WiFi, LAN и обнаружения открытых портов на подключенных устройствах для проведения различных атак.

Если на подключенном устройстве открыты порты, то оно считается уязвимым и легко поддаётся атакам с помощью различных X-sploits. Одним из самых распространнёных является Metasploit.

Metasploit Project – проект, посвящённый информационной безопасности. Создан для предоставления информации об уязвимостях, помощи в создании сигнатур для IDS, создания и тестирования эксплойтов.

Также вы можете прочитать о скрипте для Termux, с помощью него можно легко установить Network Mapper на ваш смартфон.

Nmap Installation Process

Installing Nmap on Windows is extremely easy. You have to follow some short steps to use this powerful tool.

- Go to the following web address nmap.org/download.html and download the latest stable version

- Once the setup is downloaded from their website, now you have to browse to the downloaded “.exe” setup file. Right-click on the file and run it as an administrator.

- Now the installation process will start, read the license agreement thoroughly and only accept the license agreement if you agree, by clicking the “I agree” button.

- Now choose the components that you want to install with Nmap but choosing them all is recommended. Click on the “Next” button.

- Installation location for Nmap will be C:\Program Files (x86)\Nmap, but you can change the Installation folder to wherever you want. Now click on the “Install” button.

- Now the actual installation process will start, and all files will be extracted. Once it is done, your Nmap is ready to use now.

Как работает Nmap?

В компьютерных сетях все подключенные устройства имеют свой ip адрес. Каждый компьютер поддерживает протокол ping, с помощью которого можно определить подключен ли он к сети. Мы просто отправляем ping запрос компьютеру, и если он отзывается, то считаем, что он подключен. Nmap использует немного иной подход. Компьютеры также определенным образом реагируют на те или иные сетевые пакеты, утилита просто отправляет нужные пакеты и смотрит какие хосты прислали ответ.

Но об этом вы, наверное, уже знаете. Более интересно то как Nmap узнает какие сервисы запущены на машине. Суть работы всех сетевых программ основана на портах. Чтобы получить сообщение из сети, программа должна открыть порт на вашем компьютере и ждать входящих соединений. А для отправки сообщения по сети нужно подключиться к уже другой программой (адресатом) порту. Затем программе необходимо будет открыть порт, на котором она будет ждать ответа.

Утилита nmap в процессе сканирования сети перебирает доступный диапазон портов и пытается подключиться к каждому из них. Если подключение удалось, в большинстве случаев, передав несколько пакетов программа может даже узнать версию программного обеспечения, которые ожидает подключений к этому порту. Теперь, после того, как мы рассмотрели основы, рассмотрим как пользоваться nmap для сканирования портов и сети.

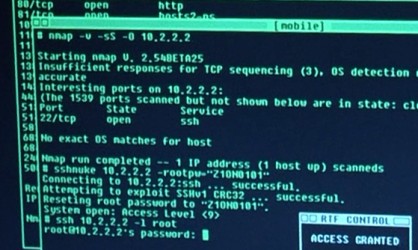

Matrix Reloaded

While Nmap had been used in some previous obscure movies, it was

The Matrix Reloaded (Wikipedia, IMDB, Amazon) which really turned Nmap into a movie star!

We have all seen many movies like Hackers which pass off ridiculous 3D animated eye-candy scenes as hacking. So Fyodor was

shocked to find that Trinity does it properly in The Matrix Reloaded.

Needing to hack the city power grid, she whips out Nmap version

2.54BETA25, uses

it to find a vulnerable SSH server, and then proceeds to exploit it

using the SSH1

CRC32 exploit from 2001. Shame on the city for being vulnerable (timing notes).

A video of the exploit

is available on

YouTube or

as matrix-nmap.mp4.

Click on the following thumbnails for higher resolution or

view more pictures here.

Updates:

- News articles about the Matrix cameo:

BBC,

Slashdot,

SecurityFocus,

Silicon.Com - JWZ has added this cracking scene as an XScreenSaver 4.10 Easter Egg — run ‘xmatrix -small -crack’.

- Several people have submitted matrix-themed banners to the propaganda gallery. Feel free to use any of these to link to Insecure.org — we appreciate it!

- The UK’s Scotland Yard Computer Crime Unit and the British Computer Society have put out a joint warning that «Viewers of the new box office blockbuster ‘Matrix Reloaded’ should not be tempted to emulate the realistic depiction of computer hacking.» Kids — don’t try this at home!

Source Code Distribution

This is the traditional compile-it-yourself format. The Nmap

tarball compiles under Linux, Mac OS X, Windows, and many UNIX

platforms (Solaris, Free/Net/OpenBSD, etc.) It includes Zenmap, the

GUI frontend.

Detailed Linux/BSD/Solaris compilation instructions and options are provided here, though this usually does the trick:

bzip2 -cd nmap-7.92.tar.bz2 | tar xvf - cd nmap-7.92 ./configure make su root make install

Most Windows users install with our , but we also provide .

Most Mac OS X users install with our , but we also provide .

If you are compiling Nmap anyway, you might prefer to get the very latest code from rather than downloading a tarball here.

Latest stable Nmap release tarball: nmap-7.92.tar.bz2 (or gzip compressed)

Acknowledgments

A free open source scanner as powerful as Nmap is only possible

thanks to the help of hundreds of developers and other contributors.

We would like to acknowledge and thank the many people who contributed

ideas and/or code since Nmap 4.50. Special thanks go out to:

4N9e Gutek, Aaron Leininger, Adriano Monteiro Marques, Allison Randal, Andrew J. Bennieston, Andy Lutomirski, Angico, Arturo Buanzo, Arturo Buanzo Busleiman, Benson Kalahar, Bill Pollock, Brandon Enright, Brian Hatch, Busleiman, Chad Loder, Chris Clements, Chris Gibson, Chris Leick,, Daniel Roethlisberger, David Fifield, David Moore, Diman Todorov, Diman Todorov,, Dinu Gherman, Doug Hoyte, Dragos Ruiu, Dudi Itzhakov, Eddie Bell, Emma Jane Hogbin, Fabio Pedretti, Felix Leder, Gisle Vanem, Gisle Vanem,, Guilherme Polo, Guz Alexander, HD Moore, Henri Doreau, Henri Doreau,, Henry Gebhardt, Ithilgore, Jabra, Jah, James Messer, Jason DePriest, Jeff Nathan, Jesse Burns, Joao Correa, Joao Medeiros, Josh Marlow, Jurand Nogiec, Kris Katterjohn, Lamont Jones, Lance Spitzner, Leslie Hawthorn, Lionel Cons, Marius Sturm, Martin Macok, Matt Selsky, Max Schubert, Michael Pattrick, Michal Januszewski, Mike Frysinger, Mixter, Nathan Bills, Patrick Donnelly, Philip Pickering, Pieter Bowman, Rainer Müller, Raven Alder, Robert Mead, Rob Nicholls, Ron Bowes, Sebastián García, Simple Nomad, Solar Designer, Stephan Fijneman, Steve Christensen, Sven Klemm, Tedi Heriyanto, Thomas Buchanan, Thorsten Holz, Tillmann Werner, Tim Adam, Tom Duffy, Tom Sellers, Trevor Bain, Tyler Reguly, Valerie Aurora, van Hauser, Venkat Sanaka, Vlad Alexa, Vladimir Mitrovic, Vlatko Kosturjak, Will Cladek, William McVey, Zhao Lei

We would also like to thank the thousands of people who

have submitted OS and service/version fingerprints, as well as

everyone who has found and reported bugs or suggested features.

Downloading and Installing Nmap OEM

Licensees who wish to use Nmap on Windows should use our special Nmap OEM packages. Each release has a self-installer named nmap-VERSION-setup.exe and a zip package named nmap-VERSION-win32.zip. We recommend packaging the self-installer and then calling it in silent mode during your own installer’s execution. This handles upgrades, dependencies (like Npcap and MS Visual C++ redistributable packages), registry setting, and so forth. But the zip option is also available for manual installation. Installation instructions for both package formats are available here.

Nmap OEM licenses also include redistribution rights to our Npcap OEM Windows packet capturing and transmission software as long as you are only using it for Nmap. That way you don’t need to also buy an Npcap OEM redistribution license unless you want to use Npcap directly from your (non Nmap) software. Npcap OEM is included with our Nmap OEM Windows builds and licensees with Nmap update rights also receive new Npcap OEM versions as they are released. This can be handy in case a licensee wants to ship a newer version of Npcap than the one which comes with Nmap, or if they just want to test new Npcap releases before they are integrated into Nmap. You can download Npcap OEM here using your Nmap OEM download credentials.

Licensees distributing our official Linux or Mac OS X binary packages, or those who compile Nmap themselves on any platform, should download the standard version of Nmap instead. We do not currently supply official OEM builds on these platforms because the special features aren’t very relevant on those platforms. Licensees may also install Nmap using third-party software repositors (such as using “apt-get nmap” on Ubuntu Linux or “yum install nmap” on Red Hat Linux. Keep in mind that third party software repositories do not always keep their Nmap packages up-to-date. Some of them are frequently years behind the latest Nmap releases.

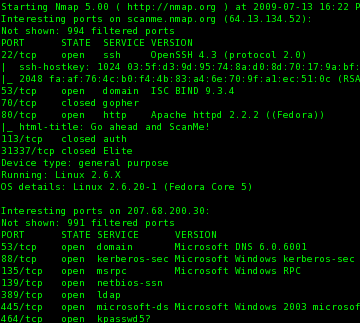

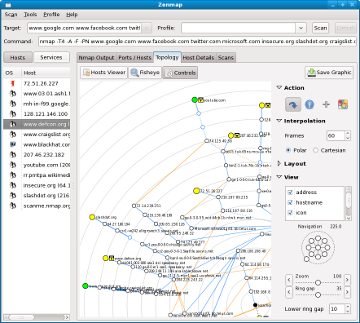

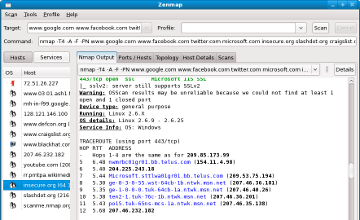

Example run and screen shots

Nmap 5.00 provides a wealth of information about remote systems, as shown in this sample scan:

# nmap -A -T4 scanme.nmap.org 207.68.200.30 Starting Nmap 5.00 ( http://nmap.org ) at 2009-07-13 16:22 PDT Interesting ports on scanme.nmap.org (64.13.134.52): Not shown: 994 filtered ports PORT STATE SERVICE VERSION 22/tcp open ssh OpenSSH 4.3 (protocol 2.0) | ssh-hostkey: 1024 03:5f:d3:9d:95:74:8a:d0:8d:70:17:9a:bf:93:84:13 (DSA) |_ 2048 fa:af:76:4c:b0:f4:4b:83:a4:6e:70:9f:a1:ec:51:0c (RSA) 53/tcp open domain ISC BIND 9.3.4 70/tcp closed gopher 80/tcp open http Apache httpd 2.2.2 ((Fedora)) |_ html-title: Go ahead and ScanMe! 113/tcp closed auth 31337/tcp closed Elite Device type: general purpose Running: Linux 2.6.X OS details: Linux 2.6.20-1 (Fedora Core 5) Interesting ports on 207.68.200.30: Not shown: 991 filtered ports PORT STATE SERVICE VERSION 53/tcp open domain Microsoft DNS 6.0.6001 88/tcp open kerberos-sec Microsoft Windows kerberos-sec 135/tcp open msrpc Microsoft Windows RPC 139/tcp open netbios-ssn 389/tcp open ldap 445/tcp open microsoft-ds Microsoft Windows 2003 microsoft-ds 464/tcp open kpasswd5? 49158/tcp open ncacn_http Microsoft Windows RPC over HTTP 1.0 49175/tcp open msrpc Microsoft Windows RPC Running: Microsoft Windows 2008|Vista Host script results: | smb-os-discovery: Windows Server (R) 2008 Enterprise 6001 Service Pack 1 | LAN Manager: Windows Server (R) 2008 Enterprise 6.0 | Name: MSAPPLELAB\APPLELAB2K8 |_ System time: 2009-07-13 16:17:07 UTC-7 | nbstat: NetBIOS name: APPLELAB2K8, NetBIOS user: , NetBIOS MAC: 00:1a:a0:9a:a3:96 | Name: APPLELAB2K8 Flags: |_ Name: MSAPPLELAB Flags: TRACEROUTE (using port 135/tcp) HOP RTT ADDRESS 9 36.88 ge-10-0.hsa1.Seattle1.Level3.net (4.68.105.6) 10 36.61 unknown.Level3.net (209.245.176.2) 11 41.21 207.68.200.30 Nmap done: 2 IP addresses (2 hosts up) scanned in 120.26 seconds # (Note: some output was modified to fit results on screen)

Here are some Nmap and Zenmap 5.00 screen shots (click thumbnails for full resolution):

Classic command-line Nmap |

Zenmap’s new network topology graphing mode |

Zenmap showing all discovered HTTP services |

Zenmap displaying Nmap output |

Nmap In The Movies

For reasons unknown, Hollywood has decided that Nmap is the

tool to show whenever hacking scenes are needed. At least it is a lot

more realistic than silly 3D animation approach used in many previous

movies (e.g. «hacking the Gibson» on Hackers, or the much worse

portrayals on Swordfish). We always like to see Nmap in the movies,

so we have catalogued known instances here.

Update (April 21, 2020): I (Fyodor) am way behind on adding new movies. Sorry about that! You are still welcome and encouraged to submit movies as described above as long as you understand that the prize may have already been awarded to an earlier submitter for movies that aren’t yet on this page. I’ll remove this update once I’m caught up. Cheers!

This page only covers movies, we have a separate page coving news articles, reviews, books, and popular culture references.

Updates

Several people asked whether Nmap Network Scanning

is still up to date, particularly after the release of Nmap 5.00. The good news is that virtually all of the

content remains accurate. But we have added some new features and

NSE scripts which aren’t yet documented in NNS.

For a comprehensive and completely current view of Nmap, I

recommend reading Nmap Network Scanning first, then read all the

changelog entries we’ve produced since the book was finished. The

book is completely up-to-date with Nmap 4.76. So after (or before)

you’re done reading Nmap Network Scanning, visit

the Nmap changelog and search

in the file for “Nmap 4.76”. Read each item upward from there

(scrolling backward) until you get to the top.

Nmap Book

|

Nmap Network Scanning is the official guide to Nmap. From explaining port scanning basics for novices to detailing low-level packet crafting methods used by advanced hackers, this book by Nmap’s original author suits all levels of security and networking professionals. The reference guide documents every Nmap feature and option, while the remainder demonstrates how to apply them to quickly solve real-world tasks. Examples and diagrams show actual communication on the wire. Topics include subverting firewalls and intrusion detection systems, optimizing Nmap performance, and automating common networking tasks with the Nmap Scripting Engine. More than half of the book is available free online. It was written in English but . |

Обнаружение хостов

Как, мы видим из справки Nmap первым пунктом идет обнаружение хостов. Само по себе это понятие довольно широкое, и состоит из первоначального обнаружения активных IP адресов, этот этап ещё принято называть пинг сканированием, тут нужно понимать что можно сканировать как, всем привычными, ICMP запросами, так и комбинируя их с TCP, UDP и ARP запросами. Обнаружив хост Nmap автоматически просканирует его порты если не задан параметр отменяющий это действие.

Опции Nmap для обнаружения хостов:

-sL Сканирование с целью составления списка.При выборе данной опции будет перечислен весь диапазона IP адресов в сети с присвоенными им именами (если такие есть). В конце списка будет отображено общее количество найденных IP. Если в качестве цели будет задано доменное имя то будет показан IP и его Reverse DNS.

-sP Пинг сканирование.Эта опция определяет активные хосты т.е. те которые отвечают на запросы и выводит их список. Если запустить эту опцию с правами root, то, также будут задействованы ARP запросы, благодаря чему мы узнаем mac-адреса работающих устройств в сети.

- -PnПропустить пинг сканирование. При использовании этой опции Nmap будет считать, что все IP в исследуемой сети активны и будет сканировать весь диапазон IP адресов, в том числе все порты на каждом IP.

- -PS / -PA / -PUЭто команды для получения списка портов, Разница только в пакетах, которые будут отправлены хосту: PS – это TCP SYN, PA – это TCP ACK. Принципиальной разницы на самом деле нет, но если есть вероятность, что соединение блокируется брандмауэр, лучше использовать TCP ACK. Ну, а PU (нужен root) – это UDP пингование – используется для получения ICMP пакета с ошибкой “порт недостежим”, все остальные ошибки, в том числе отсутствие ответа говорят о том что хост не работает.В дополнение к указанным опциям можно указать какие именно типы ICMP пакетов использовать, делается это опциями -PE; -PP; -PM – это эхо запрос, запрос временной метки и запрос адресной маски соответственно, останавливаться отдельно на них не буду потому что такие запросы с большой долей вероятности будут заблокированы хостом или брандмауэром.

-PO Команда для получения списка протоколов пингованием с использованием IP протокола (для запуска необходим root). В этом случае должны приходить ответы по протоколу указанному в запросе, это означает что протокол активен, если приходит ответ что хост не достижим, это даёт понят, что протокол не поддерживается.

-PRЭто ARP пингование. Наиболее оптимальный способ сканирования, позволяющий определить активные хосты, службы и порты ими использующиеся (для запуска необходим root).

–traceroute Опция позволяющая выполнить трасировку т.е. отследить путь к хосту, она применяется вместе с любым видом сканирования и работает на основании данных полученных в результате него (для запуска необходим root)

Быстрое сканирование огромных сетей в nmap

lijiejie, в предложил вариант быстрого сканирования огромных подсетей.

Сканирование больших подсетей в nmap, например 10.0.0.0/8, 172.16.0.0/12, 192.168.0.0/16,100.64.0.0/10 — это нетривиальная задача. На таких сетях nmap очень медленный и можно никогда не дождаться результатов сканирования. В результате многие просто используют другие инструменты, такие как и .

Сканируя огромное сетевое пространство, нас больше всего беспокоит эффективность, то есть затраты времени. Ради быстроты иногда можно пожертвовать точностью.

Основная идея быстрого сканирования — пинговать с высоким уровнем параллелизма:

sudo nmap -v -sn -PE -n --min-hostgroup 1024 --min-parallelism 1024 -oX nmap_output.xml 100.64.0.0/10

Значение опций:

- -sn: не сканировать порты, только пинговать хост

- -PE: определяет, жив ли хост через эхо ICMP

- -n: не преобразует IP-адреса в доменные имена.

- —min-hostgroup 1024: Регулирует размер групп для параллельного сканирования. Минимальная группировка установлена на 1024 IP-адреса. В Nmap есть возможность осуществлять сканирование портов или сканирование с целью определения версии нескольких хостов параллельно. Это происходит путём разделения целевого IP пространства на группы, а затем сканирования одной группы за раз. В общем случае целесообразно использовать большие группы. Недостатком является то, что вы не можете узанть информацию о каком-либо хосте, пока не закончится сканирование всей группы. Таким образом, если Nmap начнет сканирование группы из 50-ти хостов, то пользователь не будет получать никакой информации (кроме обновлений информации предлагаемых в вербальном режиме), пока не будет завершено сканирование всех 50-ти хостов. о умолчанию Nmap использует компромиссный подход к решению этой проблемы. Сначала производится сканирование небольших групп из 5-ти хостов, поэтому первые результаты приходят быстро, затем размер группы постепенно увеличивается до максимального — 1024. Точные значения по умолчанию зависят от заданных опций. Для большей эффективности Nmap использует группы больших размеров для UDP сканирования и для некоторых типов TCP сканирования портов.

- —min-parallelism 1024: Регулирует распараллеливание запросов. Этот параметр очень важен. Чтобы в полной мере использовать системные и сетевые ресурсы, мы устанавливаем количество проверок на не менее чем 1024. Эти опции регулируют общее количество запросов для группы хостов. Опции используются при сканировании портов и при обнаружении хостов. По умолчанию Nmap высчитывает степень параллельности основываясь на производительности сети. Если пакеты отбрасываются, то Nmap использует меньшее количество запросов. Количество запросов медленно увеличивается по мере того, как сеть продолжает нормально работать. Эти опции устанавливают минимальную и максимальную границы для этой переменной. По умолчанию параллелизм устанавливается в 1, если сеть работает плохо, и может достигать нескольких сотен при идеальных условиях.

- -oX nmap_output.xml: Вывести результат в формате XML, имя файла — nmap_output.xml

По окончании сканирования вы можете проанализировать XML-документ, чтобы узнать, какие IP-адреса активны.

Совет: количество одновременных зондов можно настроить в соответствии с условиями вашей сети.

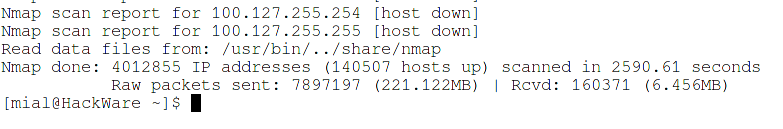

Посмотрите на следующие данные результатов сканирования:

Read data files from: /usr/bin/../share/nmap

Nmap done: 4012855 IP addresses (140507 hosts up) scanned in 2590.61 seconds

Raw packets sent: 7897197 (221.122MB) | Rcvd: 160371 (6.456MB)

Просканировано 4012855 адресов за 2590 секунд — это 43 минуты. Найдено 140507 хостов онлайн. С настройками по умолчанию сканирование сети /10 заняло бы намного больше времени.

3rd Party Docs

Some of the best (and certainly most creative!) documentation has been contributed by Nmap users themselves. If you write an interesting or useful document about Nmap, please send the announcement to nmap-dev or directly to Fyodor.

James “Professor” Messer has released Nmap Secrets, the first interactive video training course for Nmap. It contains 11 modules with hours of instruction starting with “Nmap Basics” and proceeding up to firewall evasion and “Ninja Scanning”. The course costs $197 and offers a money-back guarantee. James also runs regular free Nmap Webinars. Learn more at ProfessorMesser.Com.

A detailed Nmap Tutorial has been maintained since 2003 by Andrew Bennieston (Stormhawk).

Mohamed Aly has created this single-page (PDF) Nmap Mindmap as a convenient reference to all of the major Nmap options.

Mark Wolfgang has written an excellent paper on advanced host

discovery using Nmap. Here is the PDF paper and associated source

code.

Adrian Crenshaw has made a couple excellent video tutorials

in Flash. Check out Volume 1: Basic

Nmap Usage and Volume 2: Port

Scan Boogaloo.

Long-time Nmap contributor Lamont Granquist wrote a clear and useful (if dated) guide to getting started

with nmap.

Raven Alder has written a short guide named Nmap — looking from the outside in for LinuxChix.

Uh-oh! Security expert and Counter Hack author Ed Skoudis

has discovered our secret

partnership with Microsoft!

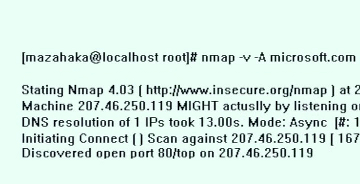

Khottabych

Nmap (and then telnet) are used by a teenage hacker (Gena) to deface Microsoft.Com in the 2006 Russian film Khottabych

(Wikipedia, IMDB). Microsoft and the US authorities are understandably upset by the attack, so they send the attractive female hacker Annie to flush him out. The movie also features an epic battle between powerful genies (the kind which come in a bottle) fighting for dominion over Earth. Thanks to Paul Shatov for notifying us and sending the screenshots! I bought this DVD from Amazon, but it is region 5 and offers no English dubbing or subtitles. I had to use this subtitle file. Wikipedia claims that a region 1 English DVD was released.

|

|

|

|

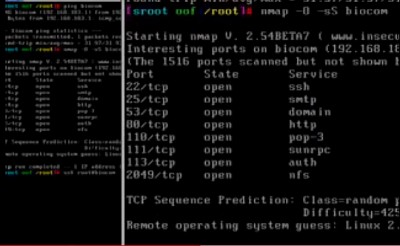

Broken Saints

Broken Saints (Wikipedia, IMDB, Amazon) is an award-winning animated film series (motion comic) produced in 24 chapters first published online between 2001 and 2003. It was then improved for the 2006 DVD release distributed by 20th Century Fox. It is a complex, 12-hour tale of four strangers from «the quiet corners of the globe» connected by a vision they all receive of coming evil.

One of those four strangers, Raimi, is a young security software developer who uses Nmap to compromise systems and uncover corporate treachery at his estranged employer. The Nmap Scene is in Chapter 2, Cryptic, and can be . You don’t really need to watch Chapter 1 first, but it is . The Nmap cameo was first discovered by David Alexander. Screenshots:

|

|

|

|

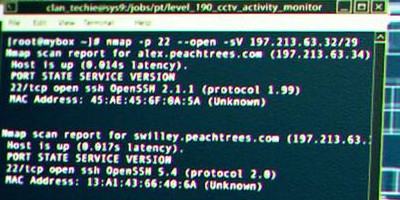

Dredd

Dredd (Wikipedia, IMDB, Amazon), a film adaptation of the famous Judge Dredd comics, was released in 2012 and contains multiple Nmap scenes.

In the vast, post-apocalyptic metropolis of Mega City One, the only law is provided by the Judges of the Hall of Justice—cops with the power of judge, jury and executioner. Most feared among these law-keepers is the ruthless and implacable Judge Dredd (Karl Urban). He and Cadet Judge Cassandra Anderson (Olivia Thirlby) infiltrate a notorious high-rise slum tower controlled by former prostitute-turned-drug-lord Ma-Ma (Lena Headey). For network reconnaissance and exploitation of the slum tower network, they turn to Nmap! The three minute movie trailer briefly shows an Nmap version scan against TCP port 22 (SSH):

Here is the trailer:

https://youtube.com/watch?v=PifvRiHVSCY

Congratulations to Aleksei Usov for being first to discover and report the Nmap scenes!