Статьи по теме: «информационная безопасность»

Содержание:

- Признаки заражения

- Как удалить троян с помощью Касперского

- Отличие от компьютерного вируса

- Ad-Aware

- Пути распространения вредоносного ПО

- Spybot Search & Destroy

- Варианты защиты

- Ad-Aware

- AVZ

- Еще программы

- Помощь антивируса «SUPERAntiSpyware»

- Опасно ли скачивать приложения из Google Play

- Что такое троянский вирус?

- Как избавиться от трояна?

- Как удалить вирус и другие вредоносные программы с андроида

- Как защитить себя от телефонного вируса

- Как удалить троянский вирус

- Заключение

Признаки заражения

Если ваш компьютер атаковал «троян», то узнать об этом вы сможете по следующим изменениям в компьютере:

- Во-первых, устройство начнет перезагружаться без вашей команды.

- Во-вторых, когда на компьютер проникает «троянский конь», то существенно снижается быстродействие девайса.

- В-третьих, производится рассылка спама с вашего электронного почтового ящика.

- В-четвертых, открываются неизвестные окна с порнографией или рекламой какого-либо продукта.

- В-пятых, операционная система не запускается, а если загрузка все-таки удалась, то появляется окно с требованием перевести на указанный счет деньги для разблокировки системы.

Кроме всех вышеперечисленных проблем, есть еще одна – пропажа денег с электронного кошелька или конфиденциальная информация. Если заметили, что с вами это произошло, то после удаления «трояна» нужно сразу поменять все пароли.

Как удалить троян с помощью Касперского

Я допускаю, ваш компьютер уже заражен, и вам нужно его срочно лечить. Мало кто знает, но есть одна на разновидность данного антивируса, которая бесплатна. Она не требует установки и не защищает ПК, она его именно лечит. Называется эта разновидность: Kaspersky Virus Removal Tool.

Мы ее скачиваем по ссылочке вверху и просто запускаем. У нас происходит инициализация. По прошествии данного процесса мы видим окно с пользовательским соглашением. Мы соглашаемся и нажимаем принять. У нас появляется другое окошечко, где «Касперский» сообщает, что все готово к проверке, нажимает «Начать проверку»:

У нас начинается проверка, где мы видим, сколько проверено файлов и затрачено времени.

Проверка проходит довольно быстро. Например, у меня она заняла всего 2 минуты 57 секунд. Далее мы видим, какие именно угрозы были обнаружены, если они обнаружены вообще. Как видно из скриншота, угроз на моем компьютере нет. Если же у вас стоит платный Касперский, лучше применить его. Если вам нужен Касперский на постоянной основе, для постоянной защиты ПК, вам подойдет Kaspersky Total Security.

Отличие от компьютерного вируса

В отличие от компьютерного вируса , у троянского коня отсутствует возможность самостоятельного распространения. Если вызывается файловый вирус, он воспроизводится, проникая в другие файлы. Таким образом, файл, зараженный вирусом, состоит из двух компонентов: хост-файла (любой программы) и прикрепленного к нему вируса .

Поскольку основная программа заражена, она содержит скрытый компонент, который незаметно загружает вирус в систему при запуске программы. Это означает, что хост-файл (но не вирус) удовлетворяет всем условиям, чтобы его можно было классифицировать как троянский конь. Строго говоря, каждый файл, зараженный вирусом, является троянским конем. С другой стороны, определение вируса включает только размножающийся вирусный код и его вредоносную программу, но не зараженный файл, в котором находится вирус.

Это точное различие редко проводится в профессиональном мире. Классифицируемую программу обычно называют троянским конем, если она была расширена для включения вредоносного компонента не случайно вирусом, а ее разработчиком или с помощью какого-либо инструмента. Это означает, что использование языка лишь частично соответствует определению, которое было широко распространено параллельно.

Троянский конь как средство распространения вирусов

Если это задумал программист секретной части программы, троянские кони также могут использоваться для распространения вирусов. Например, троянская программа, замаскированная под игру, может использовать вредоносную программу, например Б. Макровирусы прикрепляются к офисным файлам во время работы игры. Троянский конь больше не понадобится в зараженной системе, поскольку вирус теперь может распространяться автоматически при открытии одного из зараженных файлов. Троянский конь просто пронес вирус в систему.

Программы со связанными троянами и вирусами

Трудно отличить троянский конь от вируса, если, например, вредоносная программа копирует троянского коня в дополнение к своей другой функции. Таким образом, он может незаметно попасть на другие носители данных. Поскольку собственный программный код тайно воспроизводится, программа удовлетворяет всем условиям, чтобы быть классифицированной как вирус. Следовательно, такой файл представляет собой троянский конь и вирус, объединенные в одну программу.

Ad-Aware

Данный софт выполняет всё то, что я перечислил в функциях верхних программ. Также, у него есть собственные функции, делающие эту программу лучшей в своём роде. Программа мощная, и бесплатная. Она даёт гарантию безопасность ваших данных в комплексе.

- Aware свободно блокирует методы определения местоположения. Данные методы на автомате задействуются на определённых сайтах;

- Самостоятельно обновляет свои базы, без посредничества человека;

- Подвергает блокировке агрессивную рекламу, используя данные сканирования;

- Отключает вредные функции браузера, если они имеются;

- Программа работает на функциональном двигателе Битдефендер;

- Подключает плагины, которые модернизируют функции. Имеет возможность добавить плагин по своему вкусу. Но, нужно понимать, что все лишние плагины забирают свою часть ресурса системы.

- Имеет собственный оптимизатор игр;

- Сканирует вредоносные ресурсы и не пускает человека посетить опасный сайт;

- Встроен менеджер закачек, который предварительно проверяет все файлы, которые загружаются на компьютер.

Ad-Aware обновляется каждый день на автомате. Человеку нет нужды что-то в этом процессе задействовать. Программа сама выполняет все нужные действия. Скрипт вредитель не сможет попасть в систему из-за применения online сканирования и эвристического анализа. Когда Aware замечает подозрительное действие любого приложения, она тут же блокирует данное приложение.

Пути распространения вредоносного ПО

Вирус устанавливается на устройство в момент запуска зараженной программы или загрузки ПО с зараженного диска или USB-накопителя. Как правило, вирусы никак себя не проявляют, так как они стремятся заразить как можно больше файлов на устройстве, не будучи обнаруженными.

В большинстве случаев код вируса просто заражает новые программы или диски. В конце концов, часто в заранее определенную дату и время, активируется полезная нагрузка вируса. Если раньше он просто стирал данные, теперь вирус чаще всего ворует информацию или участвует в DDoS-атаке (доведение высчилительной системы до отказа) на крупный сайт.

Черви в целом похожи на вирусы, однако они могут распространяться без участия пользователя. Проще говоря, червь создает свою копию на другом компьютере, а затем запускает ее. В 1988 году червь Морриса, первоначально созданный как простой тест для измерения зарождающегося интернета, нанес серьезный ущерб, поразив тысячи интернет-узлов в США.

Троянские программы скрывают вредоносный код внутри, казалось бы, полезного приложения так же, как греки скрывали воинов внутри троянского коня. Игра, утилита или другое приложение обычно выполняет заявленную задачу, но в какой-то момент она совершает некие мошеннические операции. Этот тип угрозы распространяется, когда пользователи или сайты непреднамеренно делятся ею с другими.

Троянские программы также могут приносить прибыль своим разработчикам. Банковские трояны, например, создают поддельные транзакции, чтобы опустошить банковские счета жертв. Другие трояны могут красть личные данные пользователей, чтобы мошенники затем смогли продать их в даркнете.

Spybot Search & Destroy

Данный антишпионский софт бесплатный, но, призывает пользователей сделать спонсорскую помощь создателям для того, чтобы они сделали Spybot Search ещё более совершенной.

- Программа успешно делает свою работу, то есть удаляет трояны и шпионское ПО;

- Также, успешно деинсталлирует следы пользователя. Это полезно, когда ваш компьютер используют несколько пользователей, и вам не нужно, чтобы прочие люди просматривали вашу активность;

- Программа русскоязычна, что уже плюс. Также, на ней можно на ваше усмотрение поменять часть внешнего вида;

- Кроме борьбы со шпионажем, софт может отыскивать рекламные вирусы, затрудняющие производительность браузера;

- Если вы с программой сделали в системе какаю-то глупость, удалили что-то лишнее, есть возможность восстановить систему из копии в резерве. Подобную копию системы программа создаёт на автомате.

Скачать Spybot Search & Destroy

Варианты защиты

Единственная эффективная защита от троянских коней — не использовать программы из неизвестных или небезопасных источников. Как и все вредоносные программы, поставщики программ или услуг, находящихся на грани законности, должны быть классифицированы как особо опасные. Это не абсолютная защита, потому что даже коммерческое программное обеспечение в некоторых случаях было заражено вредоносным ПО. Это затронуло многие диски с драйверами с вирусом Микеланджело в 1991 году или диски IBM с вирусом Quandary в 1996 году. В 1999 году компьютеры IBM были заражены вирусом CIH, а в 2017 году в заголовках газет попала чешская компания-разработчик программного обеспечения Avast. Avast наиболее известен как производитель антивирусного программного обеспечения, но он случайно предложил версию программы CCleaner, зараженную шпионским ПО, для загрузки в течение месяца. CCleaner был классическим определением троянского коня.

Помимо компьютерных вирусов , многие антивирусные программы также обнаруживают другие вредоносные программы, в том числе большое количество известных троянских коней. Однако их уровень признания не претендует на полноту. Если троянский конь обнаружен до того, как пользователь запустит его, защитный механизм достаточно эффективен, в то время как троянские кони, которые уже были запущены, могут быть надежно удалены из системы только антивирусным программным обеспечением в ограниченной степени. То же самое относится к вредоносному ПО, которое могло быть установлено троянским конем. Многочисленные троянские кони также успешно деактивируют антивирусное программное обеспечение или манипулируют системой таким образом, что программа больше не может их обнаруживать. Еще одна проблема возникла примерно в 2005 году в связи с так называемыми грубыми программами, особой формой вредоносного ПО, которое выдает себя за антивирусный сканер. В худшем случае невежественные пользователи, которые хотят удалить вредоносное ПО, установят только его больше.

Персональные брандмауэры или другие программы для мониторинга сети не защищают от установки троянского коня, но при определенных обстоятельствах могут привлечь внимание к несанкционированному сетевому обмену данными после заражения. Некоторые персональные брандмауэры также предлагают мониторинг записей запуска системы в качестве дополнительной защиты, которая предоставляет пользователю указание на установку трояна, хотя программное обеспечение брандмауэра также может быть деактивировано многочисленными троянскими конями и часто его можно перехитрить.. В качестве нового способа защиты от троянских коней и компьютерных вирусов в целом можно увидеть усилия Trusted Computing Group (TCG), которые позволяют запускать неконтролируемые, т.е

ЧАС. ненадежное программное обеспечение, хочет сделать его технически предотвратимым или пытается изолировать вызовы функций проверенного и непроверенного программного обеспечения друг от друга. Тем не менее, остается принять во внимание, что из-за принципа троянских коней, чтобы использовать человеческое доверие или неопытность, таким техническим способом можно только смещать доверие, созданное во время установки программного обеспечения, на другой объект.

В качестве нового способа защиты от троянских коней и компьютерных вирусов в целом можно увидеть усилия Trusted Computing Group (TCG), которые позволяют запускать неконтролируемые, т.е. ЧАС. ненадежное программное обеспечение, хочет сделать его технически предотвратимым или пытается изолировать вызовы функций проверенного и непроверенного программного обеспечения друг от друга

Тем не менее, остается принять во внимание, что из-за принципа троянских коней, чтобы использовать человеческое доверие или неопытность, таким техническим способом можно только смещать доверие, созданное во время установки программного обеспечения, на другой объект.

Если обнаружен уже установленный троянский конь, рекомендуется очистить систему путем записи последнего «чистого» образа жесткого диска ( Образ может) сделать как программный продукт (например, как антивирусные сканеры), эту задачу только частично надежно делаю.

Существует тестовый файл, известный как EICAR, который вы можете загрузить, чтобы увидеть, насколько детализирована антивирусная программа. Файл может быть запакован как .exe , .txt , .zip и .zip в файл .zip . Код этого тестового вируса: X5O! P% @ AP [4 \ PZX54 (P ^) 7CC) 7} $ EICAR-STANDARD-ANTIVIRUS-TEST-FILE! $ H + H *, где один разделен символом » $ «символ. Частично это просто комментарий, остальное — признак вредоносного кода.

Ad-Aware

Умеет делать всё, что было перечислено в описании предыдущих приложений. Но есть и свои уникальные особенности, которые делают софт одним из лучших в мире. Это мощное решение, которое распространяется совершенно бесплатно

Оно гарантирует комплексную безопасность всей системы и важной пользовательской информации

- Способен блокировать системы отслеживания местоположения, которые могут автоматически активироваться при посещении сайтов;

- Блокирует агрессивную рекламу, путем тщательного сканирования реестра, отключения вредных дополнений браузеров;

- Самостоятельное обновление баз, не требующее от Вас никаких действий;

- Подключение плагинов для модернизации функционала. Можете добавлять расширения на своё усмотрение. Но помните, что каждое из них будет потреблять дополнительные системные ресурсы;

- Антивирус, работающий на эффективном движке Битдефендер;

- Сканер вредоносных сайтов, который не допустит Вас к посещению опасных ресурсов;

- Встроенный оптимизатор игр;

- Менеджер закачек с предварительной проверкой загружаемых файлов.

Программная база обновляется ежедневно в автоматическом режиме. Вам не нужно ничего делать, приложение самостоятельно выполнит всю работу за Вас.

Вредоносные скрипты не попадут на компьютер, благодаря онлайн сканированию и эвристическому анализу. Как только софт заметит подозрительное поведение, он сразу же заблокирует опасный процесс.

Скачать

AVZ

Очень серьезное ПО, с которым справляются не все новички. На самом деле, версии 2020 года значительно проще ранних выпусков этого софта. Я помню, как пару лет тому назад мне пришлось столкнуться с AVZ для устранения трояна. Сразу показалось, что утилита крайне сложная. Но потом разобрался и пользовался неоднократно. Крутая вещь.

Очень часто на антивирусных формах оставляют отзывы и просят выложить логи сканирования, сделанные этой программой. А потом предлагают решение в виде скрипта, который следует выполнить в AVZ. То есть, чтобы решить конкретную проблему, найти и удалить опасный вирус, с которым не справляются другие «защитники», достаточно отыскать в сети нужный код и вставить его в окно выполнения.

- Обнаруживает все известные трояны Dialer;

- Без проблем справляется с почтовыми и интернет червями;

- Находит и устраняет следующие разновидности вирусов: Trojan Spy, Trojan Dropper, Trojan Downloader;

- Состоит из нескольких подпрограмм, которые выполняют анализ области реестра, файловой системы и памяти;

- Содержит в базе более 10 000 доверенных системных элементов, которые не будут затронуты во время проверки;

- Качественный детектор кей логгеров, которые собирают данные с клавиатуры;

- Очистка загрузочных записей от вредоносных скриптов (утилита Boot Cleaner);

- Тщательный анализ всех работающих процессов и служб.

Скачать

У каждого варианта есть свои преимущества. Я поведал про лучшие антишпионские программы для Windows 2020 года, а выбор остается за Вами!

Еще программы

Другие бесплатные сканеры троянов, не вошедшие в обзор:

Rising PC Doctor (более недоступен, в интернете, возможно, еще можно найти старые версии) — сканер троянов и шпионского ПО. Предлагает возможность автоматической защиты от ряда троянов. Так же предлагает следующие инструменты: управление автозагрузкой, менеджер процессов, менеджер сервисов, File Shredder (программа удаления файлов, без возможности их восстановления) и другие.

FreeFixer — просканирует вашу систему и поможет удалить трояны и другие вредоносные программы

Но, от пользователя требуется правильно интерпретировать результаты работы программы. Особую осторожность необходимо проявлять при принятии решения удаления важных файлов системы, так как это может повредить вашей системе. Однако есть форумы, на которых Вы можете проконсультироваться, если сомневаетесь в решении (ссылки на форумы есть на сайте).

Ashampoo Anti-Malware (К сожалению, стала триальной. Возможно, ранние версии еще можно найти в интернете) — изначально этот продукт был только коммерческим

Бесплатная версия обеспечивает защиту в режиме реального времени, а также предлагает различные инструменты оптимизации.

Помощь антивируса «SUPERAntiSpyware»

Преимуществом данной программы является то, что можно скачать и пользоваться бесплатной версией. Ее применение универсально как для владельцев Windows 7, так и других операционных систем. Она является 4 лучшим антивирусом, которым пользуются юзеры для избавления от надоедливого трояна.

-

Необходимо скачать программу с официального источника. На странице пользователь может выбрать версию по своему усмотрению, воспользовавшись как платным вариантом, так и нет. В данном случае будет рассмотрена бесплатная версия. Пользователю нужно нажать кнопку «Free Edition».

-

Как только файл скачается, его нужно запустить. Появится окно с большой зеленой кнопкой «Express Install». Можно воспользоваться и ею, процесс установки пойдет быстрее, но юзер лишится возможности менять настройки. Поэтому рекомендуется кликнуть на «Custom Install», что предполагает более долгий процесс запуска.

-

В самом процессе установки нет ничего сложного. Программа предложит воспользоваться профессиональной версией, пользователю нужно отказаться, нажав кнопку «Decline».

-

После запуска в первую очередь потребуется обновление. В правом столбце имеется кнопка «Check for Updates», на которую необходимо кликнуть мышей.

-

Теперь придется некоторое время подождать, пока программой не обновятся все имеющиеся компоненты, а затем потребуется нажать «Close».

-

Чтобы убедиться в наличии или отсутствии вирусов, пользователь должен нажать «Complete Scan». В разделе «Select Scan Type» нужно найти пункт «Enable Rescue Scan», поставить возле него галочки и кликнуть «Scan your Computer».

-

Антивирус попросит подтвердить свои действия, покажет все места, которые будет сканировать. Чтобы активировать процесс, юзер должен нажать «Start Complete Scan».

-

Пользователю потребуется некоторое время подождать, после чего он увидит следующее окно:

-

Нажав «Продолжить», можно ознакомиться со всеми подозрительными программами, которые есть на компьютере. Чтобы избавиться от них, достаточно кликнуть на «Remove Threats».

-

Программа предложит перезагрузить компьютер пользователя. Нажав «Reboot Now», система перезагрузится и окончательно избавится от всех вредоносных программ.

Специалисты рекомендуют всегда пользоваться антивирусами и не открывать незнакомые ссылки из непроверенных источников.

Опасно ли скачивать приложения из Google Play

Как мы видим на примере ”Джокера”, скачивать приложения из Google Play иногда действительно опасно. При этом вирусы в первую очередь стремятся именно в магазин приложений. Так их может скачать существенно больше пользователей, чем через APK. А заодно эти пользователи будут менее опытными и не заметят, что у них что-то не так.

В любом случае вирусы попадают в магазин из-за недостаточности мер безопасности. Цензоры Google просто проверяют приложения слишком формально. Поэтому убедитесь, что устанавливаете только те приложения, которым вы доверяете, особенно, если вы устанавливаете их вручную из стороннего источника.

Что такое троянский вирус?

Троянский вирус предназначен для выполнения вредоносных задач на вашем компьютере, обычно даже без вашего ведома.

Этими задачами могут быть:

- Предоставление хакерам возможности взять под контроль ваш компьютер.

- Перехват вашего интернет-трафика, чтобы украсть данные банковского счета или кредитной карты.

- Подключение вашего компьютер к большому интернет-ботнету, чтобы совершать такие криминальные действия, как атаки типа «отказ в обслуживании» (DDoS).

- Повреждение системных файлов и шифрование данных, чтобы хакер мог вымогать у вас деньги.

- Сбор адресов электронной почты или телефонных номеров, которые хакеры затем продают спамерам.

Трояны могут быть очень дорогими. Одним из самых известных троянов был FBI MoneyPak, который делал компьютеры пользователей не отвечающими и рекомендовал пользователям отправить от 200 до 400 долларов на восстановление доступа к своей системе. К сожалению, многие люди платили хакерам.

Как избавиться от трояна?

Итак, допустим, антивирус обнаружил на вашем компьютере вирусы и предлагает очистку от троянов. Безусловно, вы можете попробовать удалить программу или файл вашим штатным антивирусом. Однако нередко при выполнении функции «удалить» или хотя бы «перенести в карантин» можно столкнуться с системной ошибкой.

Trojan Remover

Например, может помочь Trojan Remover. Это прекрасная программка, которая спасла уже не один миллион людей от троянов. Утилита имеет довольно большую мощность, но имеет недостатки. Во-первых, она доступна исключительно на английском языке, а во-вторых, за нее придется заплатить. Правда, у нее есть бесплатный пробный период на 30 дней. За это время вполне можно вычистить всех троянов.

Не смотря на свой мощный функционал, Trojan Remover весит совсем мало – всего 12 Мб. Вам нужно скачать и установить программу, постоянно нажимая «Далее». У вас появится окно, где нужно поставить флажок напротив «Проверить обновления». При этом компьютер должен иметь соединение с интернетом.

Нажмите на Update, чтобы загрузились обновления. Теперь программа готова к использованию. Запустите установленную программу, нажмите Continue и выберите Scan – запустится проверка компьютера на наличие троянов.

Каждый раз, когда вы будете запускать устройство, софт будет автоматически проверять его, изучая наиболее значимые и уязвимые места ОС. Если вы выбрали лечение или удаление файлов, скорее всего, компьютер запустит перезагрузку. Поэтому перед тем, как начинать проверки и удаление файлов, сначала сохраните все важные данные и закройте браузер.

SUPERAntiSpyware

Еще одна программа, при помощи которой можно удалить системный троян, это SUPERAntiSpyware. Главное ее достоинство – это свободное распространение в полном функционале. Нужно скачать программу с официального сайта, запустить файл. Если вы хотите самую быструю установку, выбирайте Express Install, но там ничего не получится поменять в настройках. Поэтому лучше все-таки выбирать Custom Install.

Установка, в принципе, очень простая. По ее окончанию появится окошко с предложением купить профессиональную версию, но вам нужно отказаться. Теперь запускаете программу, выполняете обновление, щелкая по меню Check for Updates. Подождите завершения обновления антивирусных баз, затем закройте окно.

Проверка на наличие троянов на ПК проходит довольно долго – 64 Гб твердотельного диска, например, проверяются около 15 минут. В конце проверки вы увидите результат. Все обнаруженные проблемы помечены флажками. Если вы не знаете, что это за файл или программа, смело удаляйте. Сделать это можно, нажав на кнопку Remove Threats. После окончания удаления вирусов компьютер перезагрузится, и после этого очистка окончена.

Spyware Terminator

Также обнаружить и удалить трояны можно при помощи программы Spyware Terminator. Ее главное достоинство – это поддержка русского языка.

Загружаем программу, проводим обычную установку. Вам будет предложено купить «лучшую защиту», но вы можете просто нажать на «ОК» и пропустить этот шаг.

После установки появится главное окно программы. Чтобы запустить обнаружение и лечение вирусов, нужно выбрать вкладку Сканирование и выбрать Полное Сканирование. Если программа что-то находит, вы жмете на кнопку «Удалить». Для удаления обычно программа просит закрыть все браузеры.

Выводы

В данной статье мы разобрали основные способы очистить компьютер от троянов. Чем больше вы будете знать об этой проблеме, тем сложнее троянам будет пробраться в компьютер.

Ниже мы приведем основные моменты в защите компьютера от любых вредоносных программ.

- Не открывайте ссылки, которые выглядят подозрительно. Даже если их вам прислали друзья. Вполне вероятно, что злоумышленник вскрыл аккаунт вашего друга. Спросите товарища о ссылке, которую он якобы прислал. Если он этого не делал, скажите ему менять пароль и, конечно же, ничего не открывайте.

- Поставьте любой антивирус. Это может быть и бесплатная программа, главное – чтобы у нее постоянно обновлялись вирусные базы. Поэтому не отключайте разрешение на обновления и время от времени вручную запускайте проверки.

- Не игнорируйте уведомления, которые вам присылает антивирус. Если программа говорит, что сайту не стоит доверять, лучше прислушайтесь.

- Включите в проводнике отображение скрытых файлов или пользуйтесь файловыми менеджерами.

- Включите функцию, чтобы видеть расширения любых файлов.

- Не открывайте содержимое дисков и флешек без проверки антивирусом. Кроме того, если на съемном носителе есть скрытые или системные файлы, лучше не открывайте их – они почти наверняка заражены.

Как удалить вирус и другие вредоносные программы с андроида

Существует несколько способов, как удалить вирус с андроида. Вирусы с СМС-рассылкой и рекламные баннеры можно убрать вручную стандартными средствами, которые есть на Android-устройствах. Но для удаления некоторых понадобятся особые приложения или получить root-права.

- Самый простой и популярный способ почистить устройство — установка антивирусной программы. Есть бесплатные и платные варианты установки. Стоит выбирать антивирусы от известных разработчиков. Пользователю достаточно удалить подозрительные файлы. После всех манипуляций необходимо удалить этот антивирус, скачать и запустить проверку на другом. Это нужно, потому что не все вирусы могут быть найдены при первой проверке.

- Некоторые трояны мешают работе антивируса, поэтому необходимо свести к минимуму вредоносное воздействие на работу телефона. Нужно включить режим «В самолете» или любой другой, в котором не будет доступа к Интернету. При проверке приложений необходимо удалить недавно установленные.

Еще один вариант — просмотреть их активность в «Диспетчере приложений», чтобы проверить, какие из них расходуют много трафика. Удалить их можно из основной папки на диске телефона, подключив его к компьютеру. У таких файлов будет расширение apk.

Способы удаления вируса существуют разные

- Еще один вариант, как убрать вирус с телефона андроид, если ограничить в правах администратора. Сделать это можно в настройках безопасности телефона. Там имеется раздел с правами приложений, где можно ограничить их действие. Если избавиться от вредного ПО не получается, можно перейти в безопасный режим. Сначала нужно выключить смартфон, а при включении удерживать кнопку уменьшения громкости. Таким способом получится запустить только системные приложения.

- Компьютерные антивирусные программы обладают более расширенным действием в сравнении с мобильными версиями, поэтому смартфон легко проверить, подключив к ПК. Только осуществляют это через режим «Отладка через USB». Он находится в режиме разработчиков. Его же необходимо выбрать в меню, которое появляется при подключении к компьютеру.

- Сброс до заводских настроек. Чтобы сохранить все файлы, специалисты советуют делать резервные копии. Для этого необходимо в настройках телефона найти восстановление и сброс всех настроек.

Вирус на андроиде можно попробовать удалить самостоятельно

Однако бывает так, что вирус затронул работу корневого диска. Поэтому, чтобы минимизировать вред, нужно обратиться к специалистам, так как в процессе самостоятельной нейтрализации можно убрать или повредить важные файлы. Они могут иметь схожее расширение с вредоносным программным обеспечением.

Ремонт телефона лучше доверить проверенному сервисному центру

Как удалить трояны

Трояны сложно удалить, потому что попадают глубоко в прошивку и получают права администратора. Справиться с ними можно следующими способами:

- перепрошивка — надежный вариант борьбы с вирусами. Его главный недостаток — потеря имеющейся информации. Это переустановка платформы андроид. При помощи особых приложений создают копию, которую нужно переместить на SD-карту. Саму прошивку подбирают под конкретную модель телефона, чтобы не возникало сбоев в его работе;

- получение root-прав — сложный способ, подходящий для продвинутых пользователей. Чтобы получить их, нужно воспользоваться ПК через программу KingoRoot. Далее следует воспользоваться Root Explorer и Titanium Backup. С их помощью легко удалить любые трояны.

Способ удаления трояна с помощью ПК

Воспользовавшись одним из вышеперечисленных способов, получится очистить телефон и планшет и от Android downloader 3737, 3784, 4076. Большинство считает, что их не получится удалить. Однако это одни из модифицированных trojan, поэтому стоит воспользоваться последними версиями программ для получения рут-прав.

Для удаления Android click 428 можно воспользоваться антивирусной программой Dr. Web. Это приложение хорошо справляется с поиском подозрительных сторонних ПО. Для этого запускают полное сканирование системы. Если эту функцию блокирует virus, то помогут следующие действия:

- загрузить устройство в безопасном режиме;

- запустить полное сканирование при помощи «Доктор Веб» для андроид-устройств;

- соблюсти рекомендации по устранению угроз;

- перезагрузить телефон в обычном режиме.

Чтобы «вылечить» троян Android hiddenads 251 origin, который работает в фоновом режиме, также подойдет Dr. Web. Данное вредоносное ПО затрудняет работу телефона, чаще всего нарушает загрузку мобильных приложений. Как правило, находится в системных папках, поэтому для обнаружения следует использовать улучшенные версии антивирусов.

Режимы работы смартфона может нарушить любой вирус

Как защитить себя от телефонного вируса

В качестве первой линии защиты используйте антивирусное программное обеспечение для защиты вашего телефона от вредоносных программ. Будьте осторожны при установке новых приложений. Прочтите отзывы и внимательно ознакомьтесь с правилами и условиями использования интересующей программы, где может быть указано на доступ к персональным данным. Регулярно создавайте резервные копии вашего телефона, чтобы вы могли восстановить предыдущую версию, если вирус действительно проникнет в ваше устройство.

Загружайте только проверенные приложения: избегайте сторонних магазинов приложений. Это сводит к минимуму риск установки опасных приложений, выдающих себя за легитимное программное обеспечение.

Пользуйтесь безопасным WiFi: всегда используйте защищенный Wi-Fi или VPN, что позволит защитить вас от хакеров, которые хотели бы перехватить поток ваших данных на телефон и с него.

Проверьте разрешения для приложения: прочитайте правила и условия использования перед загрузкой незнакомого приложения

Обратите внимание, что любое подозрительное приложение способно использовать личную информацию или изменять условия без предварительного уведомления.

Установите антивирусную программу: антивирус

является лучшей защитой от мобильных вредоносных программ. Регулярно запускайте антивирусные проверки и удаляйте все обнаруженные угрозы.

Обновляйте вашу операционную систему: обновления операционной системы часто исправляют ошибки, обнаруженные в ее предыдущих версиях.

Не открывайте подозрительные сообщения: вредоносные программы могут приходить в виде вложений электронной почты, текстов и ссылок

Не нажимайте на незнакомые ссылки или сообщения, так как они могут быть шлюзом для фишинговых атак.

Не перепрограммируйте (jailbreak) ваш телефон: оставив ваш телефон в оригинальном состоянии, вы получаете необходимые обновления и патчи для своей операционной системы, поскольку iOS постоянно усиливает свою безопасность. Когда вы делаете джейлбрейк для вашего телефона, вы становитесь уязвимы для дыр безопасности, найденных в предыдущих версиях, а также опасностей, которые может представлять открытый исходный код.

Некоторые вирусы на мобильных телефонах дремлют до тех пор, пока не активируются, что позволяет им подключиться к как можно большему объему пользовательских данных прежде, чем они будут обнаружены. Антивирусное программное обеспечение может защитить ваши мобильные устройства от кибер-атак

Будьте бдительны при загрузке новых приложений и обращайте внимание на проблемы производительности, которые могут являться признаками работы вредоносных программ на вашем мобильном устройстве.

Как удалить троянский вирус

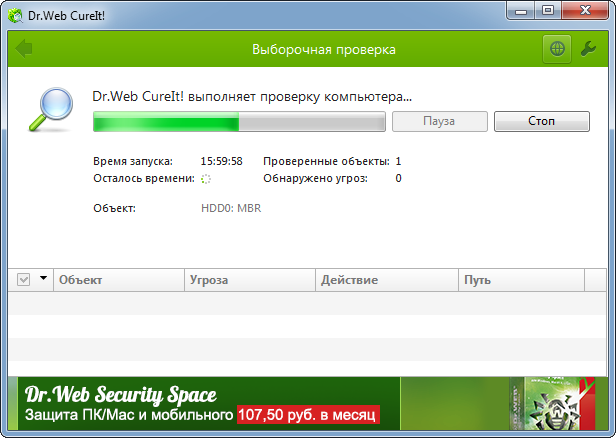

Не пытайтесь отследить вирусную программу вручную, для этого специально созданы антивирусы. Кстати, в сети их великое множество, вам предстоит сделать нелегкий выбор в пользу какого-либо антивируса. Опираясь на собственный опыт и признание отечественных разработчиков, рекомендую производить чистку с помощью Dr.Web CureIt.

Ниже находятся некоторые настройки программы, к примеру, что делать с обнаруженной угрозой. Имеются стандартные варианты – удаление, перемещение, лечение. Dr.Web CureIt решает все самостоятельно, но вы можете настроить все таким образом, чтобы такие решения принимались пользователем, а не искусственным интеллектом.

Имеется несколько вариантов сканирования – от беглого до глубокого. Последний вариант займет много времени, но для полноценной профилактики лучше потратить пару часов и заставить Dr.Web поработать. Все данные по статистике и очистке находятся на следующей вкладке.

Заключение

Итак, теперь вы знаете, что такое «троянский конь». Вирус, о котором шла речь в этой статье, вы сможете самостоятельно удалить, если он попадет к вам на компьютер.

Конечно, лучше, чтобы с вами такой неприятности не произошло, но для этого необходимо установить хороший антивирусник, регулярно обновлять его базу, внимательно следить за предупреждениями программы, а также не посещать и ничего не загружать с подозрительных ресурсов.

Перед тем как распаковать какой-нибудь скачанный архив, обязательно проверьте его антивирусом. Также проверяйте флешки – на них должны отсутствовать скрытые файлы. Помните: «троян» способен доставить немало проблем, поэтому относитесь ко всем мероприятиям по его выявлению ответственно.