Ip scanner

Содержание:

- Особенности использования

- Как проверить открытые порты в windows

- OpenSource в заметках

- Онлайн

- Использование утилиты Advanced Port Scanner

- Что такое сканер портов?

- Как работает Nmap?

- Способы проверки доступности TCP-портов

- Windows

- На страже сетевой безопасности

- А как закрыть?

- Какие порты открыты для внешнего мира?

- Сканирование портов онлайн по IP

- Что означают Профили в Zenmap

- Функции

- Особенности и основные моменты.

- С помощью Telnet

- Использование nirsoft currports

Особенности использования

Программы сканирования сети делятся на два типа: для работы с IP-адресами и для анализа портов. Подавляющее большинство программ сочетают в себе обе функции — их подробный список и принцип работы изложены здесь.

Примечательно, что наиболее известные утилиты для сканирования были разработаны хакерами. Поэтому, при помощи таких приложений, можно определить уязвимые места локальной сети и исправить проблему до того, как этим воспользуются злоумышленники.

Большинство программ выполняют поиск виртуальных «дыр» в два способа: зондирование и сканирование.

Зондирование

Это не очень оперативный, но довольно точный метод. Он подразумевает имитацию атак, которые выявят слабые места.

Сканирование

Это быстрый, но менее точный способ. Сканер определяет открытые порты и собирает связанные с ними заголовки. Полученная информация сравнивается с таблицей правил определения сетевых устройств и возможных «провалов».

Работа с IP-адресом и поиск открытых портов

Некоторые администраторы вынуждены управлять сотнями IP-адресов. Вносить такое большое количество IP в электронные таблицы очень сложно. Для этих целей и были разработаны специальные утилиты. Программа рассылает широковещательные пакеты ICMP и ждет ответа. Если программа получает пакет ICMP ECHO_REPLY, это означает, что на данный момент устройство подключено к сети по указанному IP-адресу.

Некоторые администраторы блокируют обмен ICMP-пакетами, чтобы такой опцией не воспользовались злоумышленники. В таком случае, применяется сканер портов. Программа проверяет порты каждого отдельного IP-адреса. Если порт находится в режиме ожидания или открыт, значит, по этому IP подключен компьютер.

Как проверить открытые порты в windows

В Windows есть команда netstat, которая отображает статистику протокола и текущих сетевых подключений TCP/IP.

Использование команды:

NETSTAT

Опции netstat:

-a Отображение всех подключений и портов прослушивания.

-b Отображение исполняемого файла, участвующего в создании

каждого подключения или порта прослушивания. Иногда известные

исполняемые файлы содержат множество независимых

компонентов. Тогда отображается последовательность компонентов,

участвующих в создании подключения или порта прослушивания. В

этом случае имя исполняемого файла находится снизу в скобках

[], сверху находится вызванный им компонент, и так до тех

пор, пока не достигнут TCP/IP. Заметьте, что такой подход

может занять много времени и требует достаточных разрешений.

-e Отображение статистики Ethernet. Может применяться вместе

с параметром -s.

-f Отображение полного имени домена (FQDN) для внешних адресов.

-n Отображение адресов и номеров портов в числовом формате.

-o Отображение ИД процесса каждого подключения.

-p протокол Отображение подключений для протокола, задаваемых этим

параметром. Допустимые значения: TCP, UDP, TCPv6 или UDPv6.

Если используется вместе с параметром -s для отображения

статистики по протоколам, допустимы следующие значения:

IP, IPv6, ICMP, ICMPv6, TCP, TCPv6, UDP или UDPv6.

-q Отображение всех подключений, портов прослушивания и ограниченных

непрослушивающих TCP-портов. Ограниченные непрослушивающие порты могут быть или не быть

связанными с активными подключениями

-r Отображение содержимого таблицы маршрутов.

-s Отображение статистики по протоколам. По умолчанию статистика

отображается для протоколов IP, IPv6, ICMP, ICMPv6, TCP, TCPv6,

UDP и UDPv6. Параметр -p позволяет указать подмножество

выводимых данных.

-t Отображение состояния разгрузки для текущего подключения.

-x Отображение подключений, прослушивателей и общих конечных точек

NetworkDirect.

-y Отображение шаблона подключений TCP для всех подключений.

Не может использоваться вместе с другими параметрами.

interval Повторное отображение выбранной статистики с паузой

между отображениями, заданной интервалом

в секундах. Чтобы прекратить повторное отображение

статистики, нажмите клавиши CTRL C.

Если этот параметр опущен, netstat напечатает текущую

информацию о конфигурации один раз.

Используя команду со следующими ключами, можно посмотреть информацию о всех подключениях и прослушиваемых портах в Windows:

netstat -an

OpenSource в заметках

На их место вы должны подставить адреса/имена из вашей собственной сети.. В то время как сканирование портов некоторой сети не является незаконным, некоторым администраторам сетей может не понравиться своевольное сканирование их сетей и они могут пожаловаться. Для начала постарайтесь получить разрешение.

В целях тестирования у вас есть разрешение сканировать . Вы можете использовать сканирование с помощью Nmap, но не тестировать эксплоиты или производить атаки отказа в обслуживании. Для того чтобы не перегружать канал, пожалуйста, не производите более дюжины сканирований этого хоста в день. В случае злоупотребления этим свободным для сканирования хостом, он будет отключен и Nmap выдаст (не могу разрешить данное имя/IP: scanme.nmap.org). Все выше сказанное также относится и к хостам , , и так далее, несмотря на то, что эти хосты еще не существуют.

nmap -v scanme.nmap.org

Этой командой будут просканированы все TCP порты машины . Опция активирует вербальный режим.

nmap -sS -O scanme.nmap.org/24

Этой командой будет произведено скрытное SYN сканирование всех 255 машин сети «класса C», в которой расположена машина Scanme. Также будет произведена попытка определения операционной системы на каждом работающем хосте. Из-за SYN сканирования и опции определения ОС данная команда требует привилегий суперпользователя (root).

nmap -sV -p 22,53,110,143,4564 198.116.0-255.1-127

Запускает перебор хостов и TCP сканирование первой половины всех (из доступных 255) 8 битных подсетей адресного пространства 198.116 класса B. Также проверяет запущены ли SSH, DNS, POP3 или IMAP с использованием их стандартных портов, а также использует ли какое-нибудь приложение порт 4564. Если какой-нибудь из этих портов открыт, то будет произведена попытка определения работающего с этим портом приложения.

nmap -v -iR 100000 -PN -p 80

Указывает Nmap выбрать случайным образом 100,000 хостов и просканировать их на наличие запущенных на них веб-серверов (порт 80). Перебор хостов отключен опцией , т.к. посылка пары предварительных запросов с целью определения доступности хоста является нецелесообразной, когда вас интересует всего один порт на каждом хосте.

nmap -PN -p80 -oX logs/pb-port80scan.xml -oG logs/pb-port80scan.gnmap 216.163.128.20/20

Онлайн

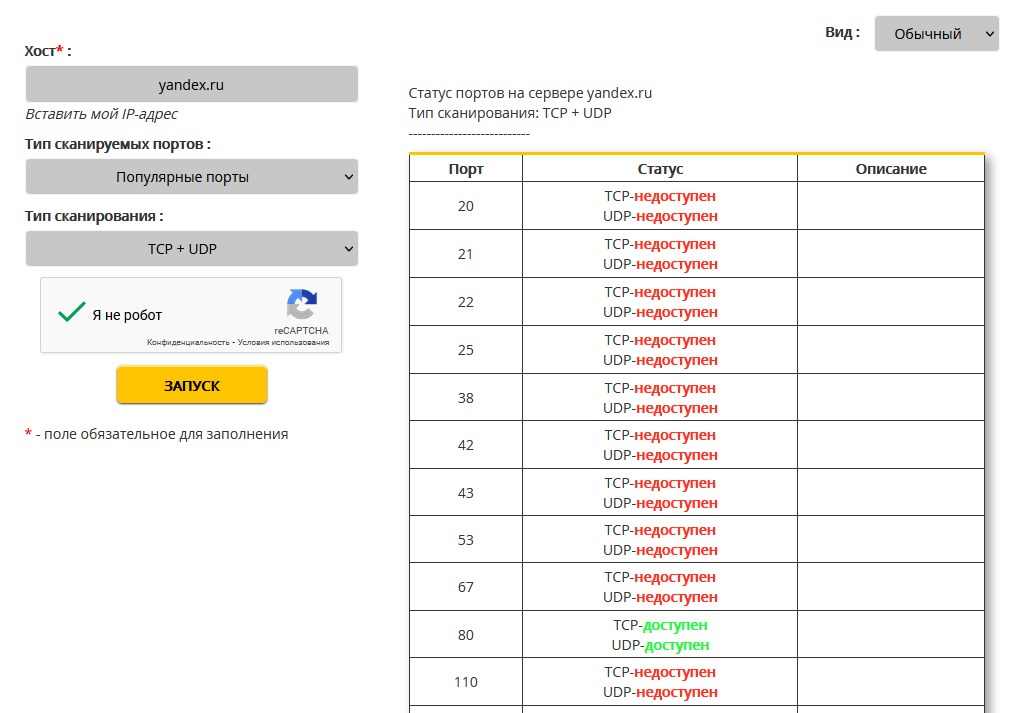

ИВИТ Сканирование портов

Очень простой русскоязычный онлайн сканер портов, который позволит просканировать доступные из интернета ресурсы. Для этого, достаточно знать адрес хоста, который будет сканироваться, выбрать нужные порты (на выбор доступны варианты из предустановленных популярных портов и указания своих), а так же выбрать протокол TCP или UDP (можно выбрать оба). Результат сканирования будет отображен в виде таблицы.

Hacker Target

Данный ресурс позволяет просканировать доступный в интернете хост на наличие открытых 10 популярных портов. Для работы используется nmap (про который мы еще напишем ниже), вывод результата так же отображается в виде консольного вывода этой программы.

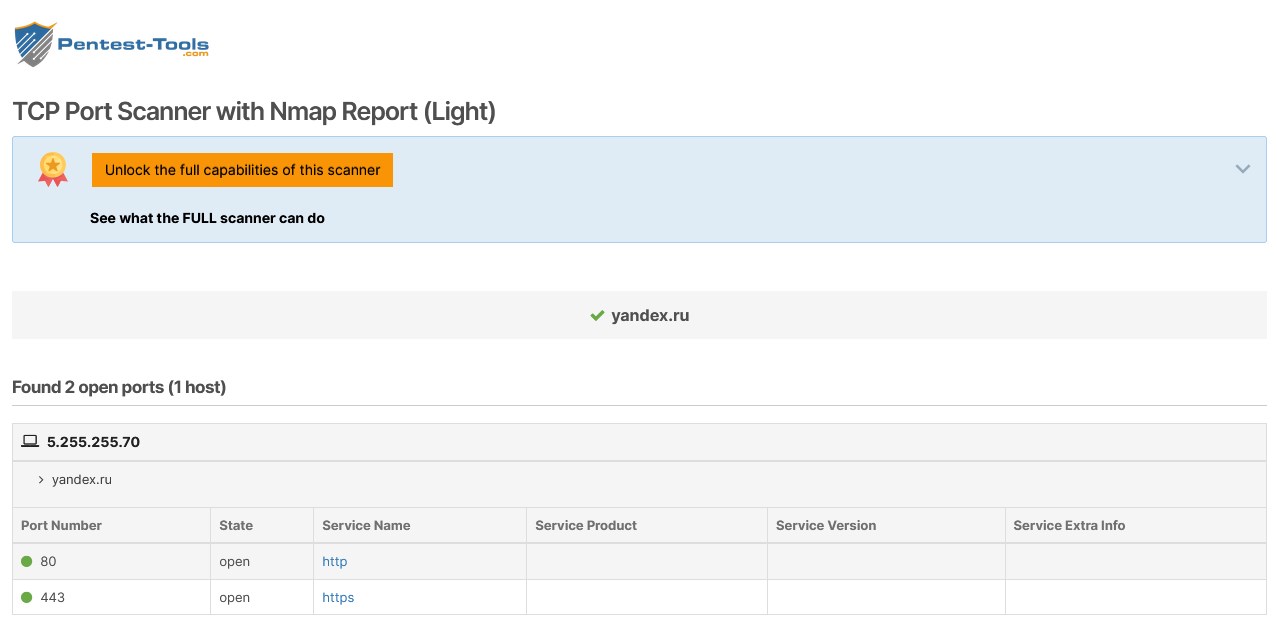

Pentest Tools

Онлайн сканер TCP портов от Pentest ToolsОнлайн сканер UDP портов от Pentest Tools

Сервис сканирования портов на английском языке, который позволяет провести тестирование на открытые порты TCP, с использованием программы nmap. Процесс сканирования nmap будет отображен в виде обычного консольного вывода данной программы, после чего будет сформирована таблица с результатами.

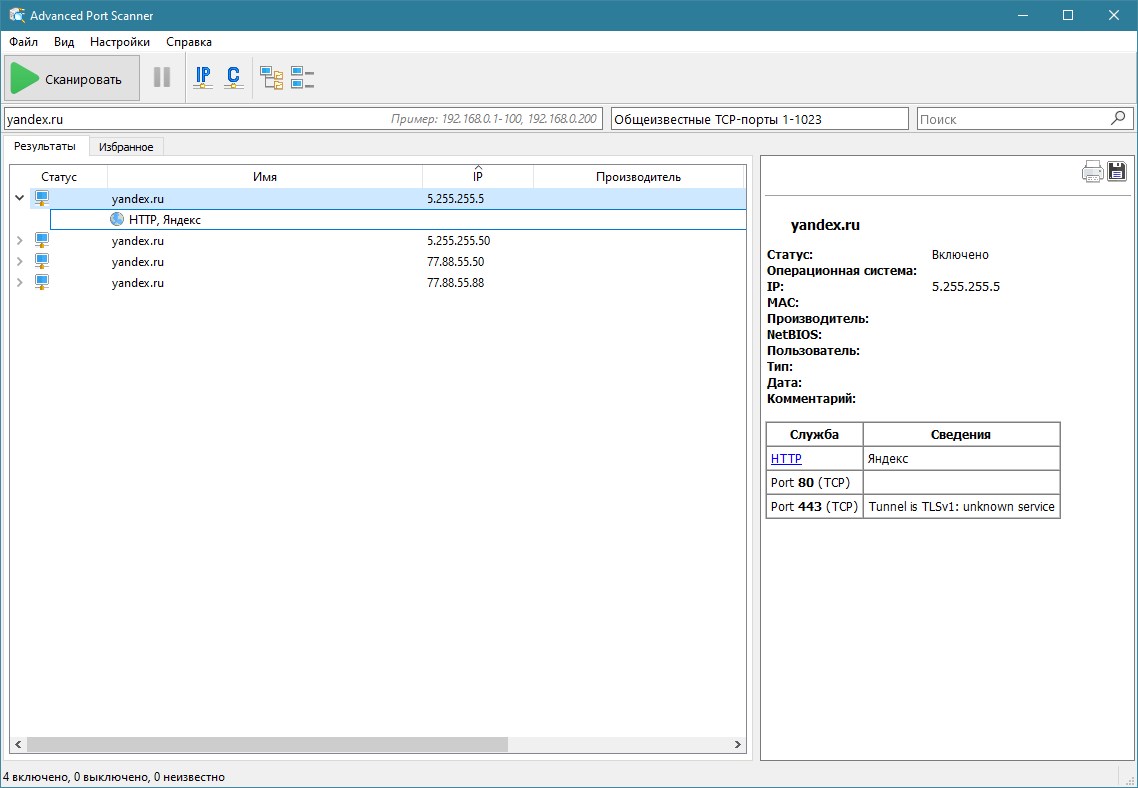

Использование утилиты Advanced Port Scanner

Advanced Port Scanner — это бесплатный сканер открытых портов, умеющий строить хорошие отчеты по найденным результатам.

Скачать Advanced Port Scanner можно с официального сайта https://www.advanced-port-scanner.com/ru/

Видим симпатичную девушку хакера, которая намекает нажать зеленую кнопку.

Установка утилита Advanced Port Scanner так же проста и незамысловата, мы ее пропусти. Открываем ваш сканер портов компьютера. Задаем диапазон ip-адресов для поиска, указываем необходимый диапазон портов и нажимаем кнопку «Сканировать».

Advanced Port Scanner работает быстрее Angry IP Scanner, в результате данный сканер нашел 4 компьютера со списком прослушиваемых портов, и самое классное, что есть сводная таблица по конкретному порту и отвечаемой на нем службе.

Вы легко можете экспортировать данный отчет, либо в txt формат или же в html.

Advanced Port Scanner имеет встроенные сетевые утилиты:

- Ping

- Tracert

- Telnet

- SSH

- RDP

Лично мне данный сканер открытых портов нравится больше, чем Angry IP Scanner.

Что такое сканер портов?

Сканер портов – это специализированное программное обеспечение, которое позволяет производить анализ хостов в локально-вычислительной Сети на предмет наличия открытых портов. На сегодня наиболее распространенным набором сетевых протоколов являются TCP/IP, при которых каждая служба на сетевом устройстве характеризуется двумя параметрами: айпи адресом и номером порта, всего их количество составляет 65536 штук.

Следует заметить, что для стандартных наборов (сервер печати, FTP, HTTP и т. д.) номер порта утверждается администрацией адресного пространства Интернет (т. е. по умолчанию службе HTTP выделяется порт 80, 8080 и т. д.). Результатом работы сканера является вывод о состоянии одного или диапазона портов, которое может принимать три значения:

- Открыт. Это означает, что сетевое устройство по этому порту в активном состоянии и может принимать на него соединения без установки каких-либо ограничений.

- Закрыт. Состояние, обратное тому, что описано в первом пункте: хост будет отклонять соединения, приходящие на этот порт.

- Заблокирован. Это значит, что порт, по которому производится попытка установки связи защищен межсетевым экраном, в таком случае ответ от него просто-напросто не будет получен.

Важно знать! Если состояние под номером 1 угрожает безопасности и стабильности как работе служб, так и системы, вариант номер 2 – только системы. При этом защита файерволом гарантирует безопасность нужного сервиса, поскольку на сегодня не известны методы, позволяющие «взламывать» заблокированный порт

Все известные программы-сканеры основаны на принципе стандартизации, по которым работают сетевые устройства (хосты) и который называется ICPM, или протокол управления пересылкой. Однако иногда бывает и так, что этот метод не работает, поскольку можно, например, настроить так называемый порт-ловушку, который будет выдавать заведомо ложные значения состояния (об этом будет сказано ниже).

Как работает Nmap?

В компьютерных сетях все подключенные устройства имеют свой ip адрес. Каждый компьютер поддерживает протокол ping, с помощью которого можно определить подключен ли он к сети. Мы просто отправляем ping запрос компьютеру, и если он отзывается, то считаем, что он подключен. Nmap использует немного иной подход. Компьютеры также определенным образом реагируют на те или иные сетевые пакеты, утилита просто отправляет нужные пакеты и смотрит какие хосты прислали ответ.

Но об этом вы, наверное, уже знаете. Более интересно то как Nmap узнает какие сервисы запущены на машине. Суть работы всех сетевых программ основана на портах. Чтобы получить сообщение из сети, программа должна открыть порт на вашем компьютере и ждать входящих соединений. А для отправки сообщения по сети нужно подключиться к уже другой программой (адресатом) порту. Затем программе необходимо будет открыть порт, на котором она будет ждать ответа.

Утилита nmap в процессе сканирования сети перебирает доступный диапазон портов и пытается подключиться к каждому из них. Если подключение удалось, в большинстве случаев, передав несколько пакетов программа может даже узнать версию программного обеспечения, которые ожидает подключений к этому порту. Теперь, после того, как мы рассмотрели основы, рассмотрим как пользоваться nmap для сканирования портов и сети.

Способы проверки доступности TCP-портов

В процессе разворачивания и эксплуатации информационных систем часто требуется проверка доступности порта того или иного ресурса. Это может быть сервер приложений 1С, к которому не удается подключиться пользователю. Или же это внешний веб-ресурс, к которому происходит обращение. Или что-то еще.

Для проверки доступности самого сервера обычно используется команда ping. Но, в силу того, что данная утилита работает с ICMP-пакетами, для конкретного порта проверить доступ таким образом невозможно. Кроме того, на ресурсе в целях безопасности может быть заблокирован ответ на ICMP-пакеты, соответственно, результат доступности нельзя считать однозначным, если ресурс «не пингуется».

Как проверить доступен ли порт?

Традиционный способ.

Первое, что приходит на ум — использовать «старый добрый» telnet.

Для примера проверять будем доступность менеджера кластера:C:\>telnet ks-app-02 2141 Получили в ответ «кракозябру» — значит доступ есть

Осталось выйти сначала из кракозябры по ‘CTRL+]’ и затем из самого telnet-аMicrosoft Telnet> q Загвоздка в том, что в большинстве современных Windows-систем telnet-клиент не установлен по-умолчанию, и требуется доустанавливать этот компонент. Что не всегда возможно, т.к. компьютер может быть и не своим и/или нет соответствующих прав.

Способ без инсталляции программ.

Хотелось бы иметь какой-то инструмент, не требующий установки, портабельный, чтобы можно было его просто скопировать и пользоваться, а при необходимости, легко удалить после использования.

В качестве такого инструмента удобно использовать утилиту psping от Sysinternals.

Эту утилиту можно скачать как отдельно, так и в составе пакета SysinternalsSuite, который содержит множество других необходимых инструментов.C:\>psping ks-app-02:2141

Еще один портабельный инструмент, позволяющий решить задачу:

tcping (https://elifulkerson.com/projects/tcping.php)C:\>tcping ks-app-02 2141

Встроенный инструментарий.

Однако есть возможность обойтись и совсем без сторонних утилит. В Windows есть встроенный инструмент, позволяющий выполнить такую проверку.

Это powershell-командлет Test-NetConnectionPS C:\> Test-NetConnection ks-app-02 -Port 2141

В ответе нас интересует последняя строка — TcpTestSucceeded: True. В данном случае — доступ есть.

Также, в ответе может содержаться еще значение PingSucceeded — это «обычный» ping по ICMP.

У командлета есть очень удобный для запоминания и быстрого ввода альяс tnc, а также ключ позволяющий ограничить вывод только результатом.C:\>tnc ks-app-02 -Port 2141 -InformationLevel Quiet Разумеется, запускать командлет необходимо в окне PowerShell, а не «командной строки».

Хотя, из командной строки тоже можно, вызвав PowerShell:C:\>powershell tnc ks-app-02 -port 2141 Следует заметить, что командлет доступен в версиях PowerShell от 4.0 и выше, т.е. начиная с Windows Server 2012 R2 и Windows 8.1

Документация: Test-NetConnection (Microsoft, eng)

Заключение

Заметка не предполагает исчерпывающего списка и анализа всех возможных способов. Приведены три варианта, которые можно было бы охарактеризовать как «традиционный», «портабельный» и «встроенный». Каждый из них имеет свою область применения, в зависимости от системы, на которой необходимо выполнить проверку.

Полагаю, опытные администраторы смогут добавить еще несколько способов. Каким способом пользуетесь Вы и почему?

Windows

Advanced Port Scanner 2

Сравнительно простой в использовании сетевой сканер, разработанный теми же людьми, что сделали известную программу для удаленного доступа под названием Radmin. Для использования, достаточно указать диапазон сканируемых адресов и нажать на кнопку «Сканировать». Результат сканирования будет отображаться в реальном времени, с возможностью дальнейшего экспорта результата в Excel или текстовый файл.

PortQry

Консольная утилита для работы с сетью, непосредственно от разработчика Windows — корпорации Microsoft. Умеет сканировать порты по TCP и UDP протоколам, номера которых вручную задаются в аргументах запуска программы. Сами параметры запуска выглядят следующим образом:

- -n — имя или ip адрес удаленного хоста

- -e — номер сетевого порта для сканирования (в случае, если нужно просканировать один сетевой порт)

- -p — используемый сетевой протокол — возможные значения — tcp, udp, both

- -r — диапазон портов для сканирования (в случае, если нужно просканировать несколько сетевых портов)

Например, для сканирования удаленного узла yandex.ru по обоим протоколам TCP и UDP с указанными портами 80 и 443, нужно будет выполнить следующую команду:

C:\PortQryV2>portqry -n yandex.ru -p both -o 80,443

Querying target system called:

yandex.ru

Attempting to resolve name to IP address…

Name resolved to 77.88.55.88

querying…

TCP port 80 (http service): LISTENING

UDP port 80 (unknown service): LISTENING or FILTERED

TCP port 443 (https service): LISTENING

UDP port 443 (https service): LISTENING or FILTERED

На страже сетевой безопасности

С каждым месяцем «оружие» тех, кто стремится похитить важную информацию, становится мощнее. Чтобы идти в ногу со временем, устанавливайте только проверенные программы-сканеры. Современные утилиты используют последние технологии и предоставляют наиболее точную информацию о состоянии сети. Они помогают не только настраивать подключения, но и защитить устройства от хакерских атак.

Для крупных компаний, которые дорожат своей репутацией, могут потребоваться платные варианты сканеров сети. Например, разработчики SolarWinds предлагают целый набор программ для мониторинга сети. Среди них инструменты, направленные на уменьшение количества сбоев и повышение производительности сети.

Разработчики регулярно обновляют сканер. Последняя версия оптимизирована под работу с крупными сетями. В программе появилась новая панель с фильтрами для результатов проверки. Теперь найти устройство с установленной программой Radmin или ПК с определенными расширенными папками, стало проще.

А как закрыть?

Разобравшись с тем, как проверить открыт ли порт, пользователя может заинтересовать и другой вопрос: если он всё-таки активен, то как закрыть его при необходимости? На самом деле это не столь сложно.

Основное — отыскать и устранить причину, делающую его доступным. Если это процесс программы или запущенная служба, то её необходимо отыскать через диспетчер задач и закрыть или остановить. Но бывает и так, что обычные приложения тут ни при чём… тогда есть все основания тщательно проверить компьютер антивирусом на возможное наличие вредоносного программного обеспечения. Если доступ к интернету осуществляется через роутер — найти и удалить лишние правила проброса портов. А для дополнительной защиты можно установить более продвинутый файервол.

Какие порты открыты для внешнего мира?

Обратите внимание, что сервис может иметь открытый порт, который можно прослушивать только на текущей машине. То есть, порт открыт, но вы не сможете получить к нему доступ из сети. Это полезно для безопасности, например, веб-сервер должен иметь открытый для остального мира порт 80, но мир не должен знать о (или иметь возможность подключения) порте 3306, который прослушивает сервер MySQL, поддерживающий вебсайт

Это полезно для безопасности, например, веб-сервер должен иметь открытый для остального мира порт 80, но мир не должен знать о (или иметь возможность подключения) порте 3306, который прослушивает сервер MySQL, поддерживающий вебсайт.

В идеале, если вы используете веб-сервер, единственные порты, которые должны быть видны извне это HTTP-порт 80, и возможно, SSH порт 22, поскольку вам понадобится подключаться к веб-серверу для выполнения команд.

Порты для служб, доступных только на локальном компьютере, будут иметь IP адрес 127.0.0.1 в поле локального адреса. В вышеприведенном примере это будет:

Как видно, MySQL прослушивает порт 3306 по IP адресу 127.0.0.1. Это означает, что к MySQL серверу могут подключиться только программы на той же машине.

Сканирование портов онлайн по IP

Сегодня для проведения анализа сети можно не устанавливать специальный софт, а воспользоваться бесплатным сканеров портов как наш. Обычно для обнаружения открытых или слабых точек соединения используется утилита Nmap, чьих возможностей хватает даже для углубленной проверки, а значит и для сбора максимально полного информационного профиля хоста. Отправной точкой для анализатора становится IP-адрес пользователя или сервера, через который будет проводиться проверка.

Используя сканер портов онлайн по IP, пользователь или администратор веб-ресурса получают возможность повысить уровень безопасности используемого компьютера или сервера. Задействовав сканер, установленный на нашем сайте, вы получите максимально полный, а главное быстрый ответ о доступных портах на данный момент времени. Сейчас это лучший способ проконтролировать уровень безопасности соединения непосредственно в online режиме.

Сканер портов по IP дает возможность открывать популярные и скрытые точки соединения, которые потенциально могут использоваться для удалённого контроля оборудования или взлома операционной системы. Своевременное обнаружение общедоступных узлов соединения позволит подкорректировать работу компьютера или сервера с целью повышения безопасности выхода в сеть. Используя утилиту, установленную на нашем сайте для регулярной проверки собственного пк или сайта — вы существенно повышаете шансы сохранить ценную информацию (логины, пароли, контакты), которая хранится на жестком диске и в браузере.

Сканирование точек доступа в сеть часто используется хакерами для подготовки целенаправленных или разрозненных атак. Именно поэтому стоит пользоваться их же методами для обнаружения угроз безопасности.

Что означают Профили в Zenmap

Профили в главном окне Zenmap – это набор опций типичных сканирований. Рассмотрим все профили Zenmap.

Intense scan (Интенсивное сканирование)

Интенсивное всестороннее сканирование. Опция -A включает сразу несколько других опций: определение версии ОС (-O), определение версий запущенных служб (-sV), сканирование с использованием скриптов (-sC) и трассировку (—traceroute). Без привилегий администратора запускается только определение версии и сканирование с помощью скриптов. Это считается интрузивным (навязчивым) сканированием.

Intense scan plus UDP (Интенсивное сканирование плюс UDP)

Делает определение ОС (-O), определение версий (-sV), сканирование с помощью скриптов (-sC) и трассировку (—traceroute) в дополнение к сканированию портов TCP и UDP.

Intense scan, all TCP ports (Интенсивное сканирование, все TCP порты)

Сканирует все TCP порты, затем делает определение ОС (-O), определение версий (-sV), сканирование скриптами (-sC) и трассировку (—traceroute).

Intense scan, no ping (Интенсивное сканирование без пинга)

Выполняет интенсивное сканирование без предварительной проверки, работают ли цели. Это может быть полезным, когда цели игнорируют обычные зондирования для обнаружения хостов.

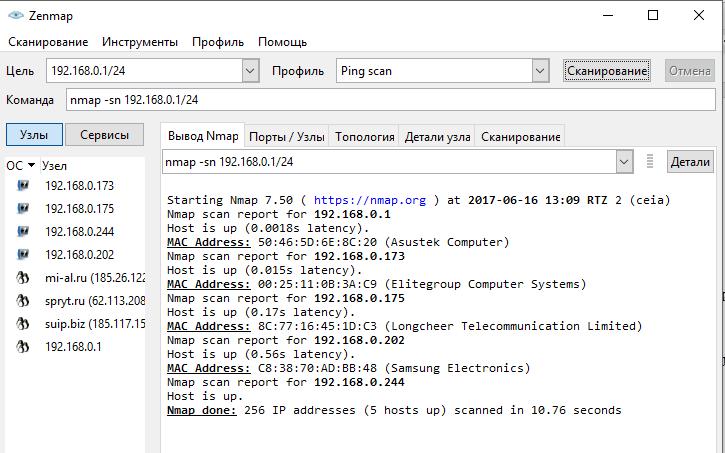

Ping scan (Пинг)

Это сканирование только определяет, какие цели работают и не выполняет сканирование портов.

Quick scan (Быстрое сканирование)

Это сканирование быстрее обычного сканирования, поскольку оно использует агрессивный шаблон тайминга и сканирует меньше портов.

Quick scan plus (Быстрое сканирование плюс)

Быстрое сканирование, плюс определение ОС

Quick traceroute (Быстрая трассировка)

Трассирует пути до целей без выполнения полного сканирования их портов.

Regular scan (Обычное сканирование)

Базовое сканирование без дополнительных опций.

Slow comprehensive scan (Медленное всестороннее сканирование)

Это всестороннее, медленное сканирование. Сканируется каждый TCP и UDP порт. Выполняется определение ОС (-O), определение версии (-sV), сканирование скриптами (-sC) и трассировка (—traceroute). Отправляется множество запросов зондирования для обнаружения хостов. Это очень интрузивное сканирование.

Например, если я хочу узнать, какие узлы подсети пингуются, то я выбираю профиль Ping scan.

С помощью удобного редактора профиля вы можете редактировать и создавать новые профили.

Хотя использование редактора профиля содержит описание выполняемых действий и, следовательно, не требует знания опций Nmap, для более глубокого понимания программы вы можете познакомиться с описанием всех опций Nmap на странице https://kali.tools/?p=1317

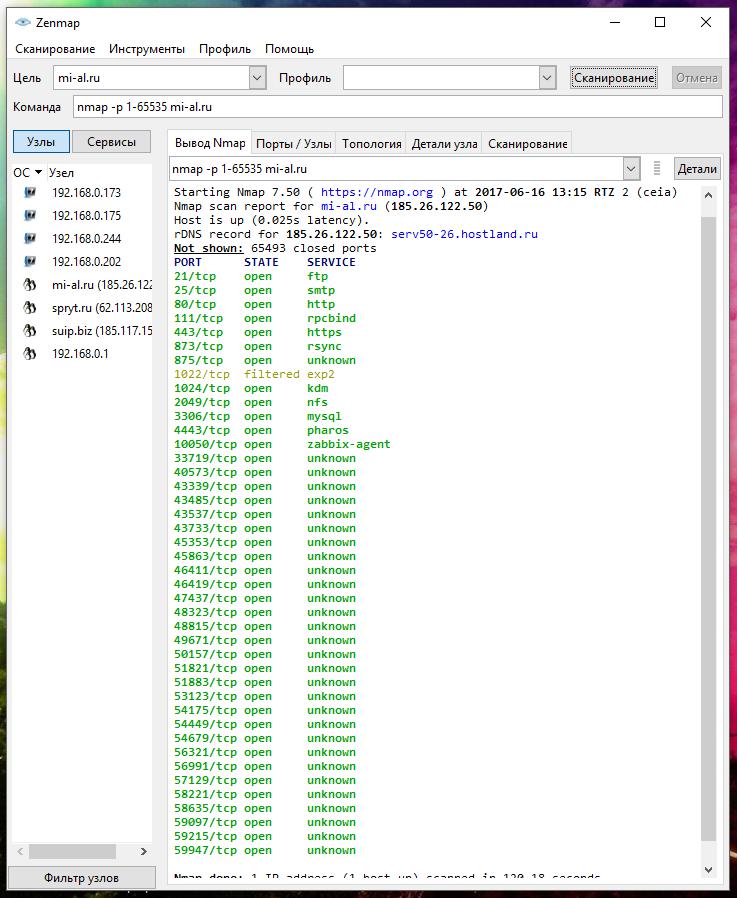

Если вы хотите просканировать все TCP порты, то укажите цель и в качестве команды введите nmap -p 1-65535

Функции

Более подробно читаем тут

- Сканирование практически любых локальных вычислительных сетей на наличие разнообразных компьютеров, ноутбуков, планшетов, коммутаторов, роутеров, смартфонов и иных гаджетов.

- Возможность получить полную информацию о любом девайсе, находящемся в пределах вашей LAN.

- Переименование, изменение ip-адресов, оставление комментариев или другой полезной информации.

- Выгрузка всей информации о выбранном ПК, ноутбуке или другой техники в текстовый документ.

- Сканирование подсетей компьютеров или ноутбуков, в том числе и виртуальных.

- Использование стандартных для операционной системы инструментов, как Tracert, Ping и других полезных утилит.

- Возможность тщательной настройки точности и скорости сканирование.

- Наличие софта на сайте, избавляет от необходимости искать «левый» торрент или ссылку на файл, что нередко связано с риском подхватить вирус или троян.

- Возможность удалённого отключения или включения ПК, что облегчит работу с большими локальными сетями на предприятиях, где рабочих мест, требующих своевременного включения или выключения, очень много.

- Возможность подключения к девайсам по протоколам FTP, HTTP или даже защищённому HTTPS (что позволяет сделать далеко не каждое подобное ПО).

- Использование встроенного в ОС семейства Windows «Удалённого рабочего стола».

- Интеграция с Radmin (для работы требует установки Radmin Viewer, в противном случае данный функционал будет попросту недоступным).

- Простой и интуитивно понятный интерфейс, с которым разберётся даже полный новичок в персональных ПК и локальных сетях.

- Программа практически не нагружает ресурсы компьютеров, ноутбуков и локальной LAN в целом.

Особенности и основные моменты.

- Сканирование всех сетевых ASIC-устройств

- Полноценныйоступ к общим папкам, HTTP и FTP серверам

- Удаленное управление компьютерами через RDP и Radmin

- Включение и выключение компьютеров удаленно

- Усовершенствованный IP-сканер на 32-битных и 64-битных ПК

Эта загрузка лицензируется как бесплатная для операционной системы Windows (32-разрядная и 64-разрядная) на ноутбуке или настольном ПК из программного обеспечения для сетевого аудита без ограничений. Advanced IP Scanner 2.5.3850 доступен для всех пользователей программного обеспечения в виде бесплатной загрузки для ПК с Windows 10, но также и без проблем на Windows 7 и Windows 8. Также вы можете скачать advanced ip scanner android.

Совместимость с этим программным обеспечением для IP-сканера может отличаться, но, как правило, работает нормально под Microsoft Windows 10, Windows 8, Windows 8.1, Windows 7, Windows Vista и Windows XP на 32-разрядной или 64-разрядной установке. Отдельная x64 версия advanced ip scanner for windows может быть доступна от Famatech.

голос

Article Rating

С помощью Telnet

Второй вариант для того чтобы проверить, открыт ли порт – запуск службы Telnet, тоже встроенной в систему Windows.

Хотя на современных версиях Виндовс, начиная с семёрки, утилита по умолчанию отключена и требует активации. Для её запуска нужно сделать следующее:

1Перейдите в Панель управления, выберите меню Программы и компоненты и перейти к строке «Включение или отключение компонентов Windows».

2В списке, который появится на экране, выбирается пункт клиент Телнет и активируется (ставится галочка). После этого нажмите ОК, для сохранения настроек.

Рис. 8. Первые этапы запуска Telnet

Теперь можно запускать консоль через командную строку и вводить в ней название утилиты и номер соединения.

Например: Удаленный сервер можно проверить командой telnet 10.242.17.134 80, а проверка открытого порта на своём компьютере – вводом текста telnet localhost 80. (Имейте ввиду, после каждого слова должен быть пробел)

При удачном подключении на экране появится информация о нём. Это значит, что порт открыт. При закрытом соединении будут выведены сведения о невозможности его открыть.

Рис. 9. Результаты проверки работы программы Telnet.

Использование nirsoft currports

Если вы не любите командную строку или предпочли бы использовать простую утилиту, чтобы сделать всё это за один шаг, мы рекомендуем отличный бесплатный CurrPorts. Загрузите инструмент. Только убедитесь, что вы получили правильную версию (обычная версия для 32-разрядной версии Windows, а версия x64 – для 64-разрядной Windows). В окне CurrPorts отсортируйте по столбцу «Локальный порт», найдите порт, который вы исследуете, и вы можете увидеть всё: имя процесса, ID, порт, полный путь к процессу и т.д.

Чтобы сделать это ещё проще, дважды щелкните любой процесс, чтобы увидеть каждую деталь в одном окне.

Когда вы определите, какое приложение или служба связаны с порт, – Вы сможете решить, как его использовать. Если это приложение, то можно указать другой номер порта. Если это сервис или у вас нет возможности указать другой номер порта – вероятно, Вам придётся остановить службу или удалить приложение.