Openvpn client 2.5.2 для windows 10 x32/64 bit

Содержание:

- Как это работает ?

- В DigitalOcean почасовая оплата

- Возможные проблемы

- Настройка сервера

- Описание команд и параметров

- Создание сертификатов

- Где бесплатно скачать OpenVPN Config file

- Где скачать бесплатный OpenVPN для Windows 10? И как его установить?

- Как пользоваться

- Плюсы и минусы

- Делитесь с родными и друзьями

- UPD

- Доступ к локальной сети

- Запуск сервера

- Установка SSHeller

- Установка сервера OpenVPN

- A full-featured SSL VPN solution which can accommodate a wide range of configurations in order to provide a stealthy and safe web browsing experience

Как это работает ?

При инициализации плагина в OpenVPN, плагин возвращает масочный список всех функций, которые может обслужить. При наступлении очередной фазы подключения или внутреннего события, OpenVPN вызывает соответствующие функции из плагина. Плагин преобразует переменное окружение и параметры переданные функции в структуру, инициализирует python и передаёт структуру в соответствующую процедуру python модуля. Процедура возвращает плагину один из трёх ответов (0 — Success, 1 — Error, 2 — Deferred). Ответ транформируется и возвращается OpenVPN.

Обратите внимание, что все вызовы модуля являются «stateless», это означает, что процедуры не помнят и не знают, что происходило ранее в других вызовах. Ориентироваться можно только на переменное окружение передаваемое плагину из OpenVPN

Внутри python модуля вы можете реализовать любую логику, подключая нужные библиотеки и ресурсы. Если вы не уверены в скорости выполнения проверок, то используйте «отложенные» подтверждения.

Используя группировку пользователей подключаемых к сервису, через pf_file можно довольно тонко настроить сетевое взаимодействие между пользователями и другими ресурсами. В свою очередь подключив плагин на мониторинг, всегда можно будет через management интерфейс OpenVPN управлять сессиями клиентов.

Во время тестирования проекта был разработан механизм генерации паролей, аналогичный jwt токенам, но имеющим меньший размер.

Суть проста. Токен содержит в себе идентификатор клиента и срок окончания доступа. Для подписи токена используется HMAC_SHA1 с закрытым ключом. После подписи токена, текстовое содержимое ксорится подписью и конвертится в base64. Таким образом получается «запечатывание» токена. «Запечатанный» токен используется в качестве пароля пользователя. При несанкционированном изменении блока с данными, поломается xor, если поломается xor, значит поломается проверка подписи. Без закрытого ключа подпись изменить не получится.

Если вы не хотите руками контролировать время действия пароля, то генерируете такой токен, и проверяете его на валидность внутри плагина, не вызывая внешние сервисы. Данная схема очень удобна для сессионной генерации паролей на определенное время. При этом вы можете во внешнюю систему управления передать содержимое токена и она сама настроится на отключение пользователя по окончании действия токена.

Надеюсь информация в данной статье была вам полезна.

Спасибо за потраченное на её прочтение время.

Если есть вопросы, попробую ответить на что смогу.

В DigitalOcean почасовая оплата

Т.е. можно платить только за то время, которым реально пользуешься. И здесь есть два важных замечания:

- Доступный трафик пропорционален времени работы сервера. Если сервер работал только 1/10 месяца (3 дня), то будет доступно только 1/10 трафика (100Гб). За превышение придется доплачивать (1 цент за каждый Гб)

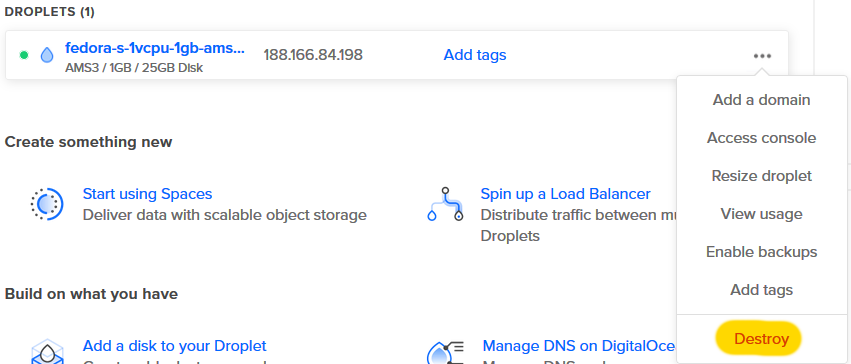

- Чтобы деньги перестали списываться за сервер, его нужно не просто остановить, а полностью уничтожить, нажав на меню возле сервера и далее , а на появившейся странице сервера еще раз нажать . В следующий раз нужно будет заново повторять всю настройку, создавать новые файлы и отправлять их на устройства.

Возможные проблемы

Большая часть проблем решается при помощи логов, которые находятся в папке C:\Program Files\OpenVPN\log. Уровень детализации лога контролируется параметром verb в конфигурационном файле сервера или клиента.

Также возможны следующие часто возникающие проблемы:

- Проблема: клиент постоянно пытается подключиться к серверу, но соединения не происходит или подключение зависает.

Причина: сервер блокирует подключения по настроенному порту VPN (в нашем примере, 443).

Решение: на сервере необходимо добавить 443 порт в исключения брандмауэра или отключить последний.

- Проблема: при попытке подключиться к серверу выскакивает ошибка «Не удалось подключиться к config».

Причина: ошибка в настройках.

Решение: перепроверьте каждую строчку файла конфигурации. Проверьте наличие всех файлов, на которые ссылаетесь в настройках.

- Проблема: клиенты получают одинаковые IP-адреса.

Причина: подключение выполняется под одним и тем же пользователем.

Решение: сервер выдает одинаковые адреса одинаковым клиентам. Необходимо настроить авторизацию на сервере и выдать каждому клиенту индивидуальные настройки.

- Проблема: соединение происходит, но через несколько минут связь прерывается.

Причина: дублирование IP-адресов.

Решение: данная проблема описана выше (пункт 3).

Настройка сервера

Переходим в папку C:\Program Files\OpenVPN\config-auto (или для старой версии C:\Program Files\OpenVPN\config) и создаем файл server.ovpn. Открываем его на редактирование и приводим к следующему виду:

port 443

proto udp

dev tun

dev-node «VPN Server»

dh «C:\\Program Files\\OpenVPN\\ssl\\dh.pem»

ca «C:\\Program Files\\OpenVPN\\ssl\\ca.crt»

cert «C:\\Program Files\\OpenVPN\\ssl\\cert.crt»

key «C:\\Program Files\\OpenVPN\\ssl\\cert.key»

server 172.16.10.0 255.255.255.0

max-clients 32

keepalive 10 120

client-to-client

compress

ncp-disable

fast-io

cipher AES-256-CBC

persist-key

persist-tun

status «C:\\Program Files\\OpenVPN\\log\\status.log»

log «C:\\Program Files\\OpenVPN\\log\\openvpn.log»

verb 4

mute 20

* где port — сетевой порт (443 позволит избежать проблем при использовании Интернета в общественных местах, но может быть любым из свободных, например 1194, занятые порты в Windows можно посмотреть командой netstat -a); dev-node — название сетевого интерфейса; server — подсеть, в которой будут работать как сам сервер, так и подключенные к нему клиенты.

** так как в некоторых путях есть пробелы, параметр заносится в кавычках.

*** при использовании другого порта необходимо проверить, что он открыт в брандмауэре или на время тестирования отключить его.

В сетевых подключениях Windows открываем управление адаптерами — TAP-адаптер переименовываем в «VPN Server» (как у нас указано в конфигурационном файле, разделе dev-node):

Теперь открываем службы Windows и находим «OpenVpnService». Открываем ее, настраиваем на автозапуск и включаем:

Ранее переименованный сетевой интерфейс должен включиться:

VPN-сервер работает. Проверьте, что сетевой адаптер VPN Server получил IP 172.16.10.1. Если он получает что-то, на подобие, 169.254…, выключаем сетевой адаптер — перезапускаем службу OpenVpnService и снова включаем сетевой адаптер.

Описание команд и параметров

Каждый параметр (man openvpn) имеет свое значение и описание. Рассмотрим их более детально:

- client – означает, что конфигурационным файлом описывается подключение клиента, то есть установлено соединение самой программой, при этом ожидание от сервера исключено;

- dev (tap и tun) – используется для выбора виртуального сетевого драйвера. Значение tun указывает на сетевой уровень модели OSI, а tap требуется для эмуляции Ethernet устройства и работы на канальном уровне модели OSI;

- dev-node – актуален для систем Виндовс, когда присутствует несколько сетевых интерфейсов. В параметре должно быть название сетевого подключения для OpenVPN;

- proto (udp или tcp) – определение протокола, используемого для информационной передачи. Как правило, используется именно udp, поскольку он меньше загружает сеть;

- remote (VPN-сервер и порт) – указывает на сервер для клиентского подключения, а также на порт, в рамках которого принимаются запросы для OpenVPN;

- remote-random – необходимость подключения к удаленным серверам рандомно;

- resolv-retry (секунды или infinite) – сервер имеет доменное имя, а сам параметр задается в секундах для повторного подключения. Infinite означает постоянную связь с сервером;

- nobind – применение динамического порта для подключения;

- user – выбор конкретного пользователя для клиентской работы;

- group – выбор определенной группы для клиентской работы;

- persist-key – исключает перечитывание ключей, если перезагружается сервис OpenVPN;

- persist-tun – исключает перечитывание параметров туннеля при перезагрузке сервиса OpenVPN;

- http-proxy – использование прокси для установки подключения;

- http-proxy-retry – в случае разрыва связи переподключение к прокси;

- http-proxy-timeout – временной интервал, через который начинается переподключение;

- mute-replay-warnings – актуален при беспроводном соединении, поскольку отключается дублирование пакетных предупреждений;

- ca – корневой сертификат, генерация происходит на сервере;

- cert – открытый клиентский ключ, генерация происходит на сервере;

- key – закрытый клиентский ключ, генерация происходит на сервере;

- dh – ключ с алгоритмом Диффи-Хеллмана;

- remote-cert-tls – защита от mitm атаки с учетом верификации сертификата сервера;

- tls-client – определяет клиента TLS;

- tls-auth (ta.key 1) – дополнительный уровень идентификации с помощью tls;

- float – можно изменить IP удаленным хостом во время соединения, если оно не разрывается;

- keepalive (секунды) – пинговка через определенное количество секунд и перезапуск подключения, если в течение какого-либо времени не принимаются ответные пакеты;

- cipher – алгоритм шифрования;

- comp-lzo – применение сжатия;

- verb (0-9) – уровень детализации лога;

- mute – сколько лог-сообщений отображается в каждой категории;

- auth-user-pass – необходимость провести аутентификацию;

- ipchange – выполнение команды при смене адреса IP;

- connect-retry – через какое время переподключаться к серверу, если был разрыв соединения;

- connect-retry-max – количество повторений соединения при его разрыве;

- shaper – определение максимальной скорости передачи данных для исходящего потока;

- tun-mtu – задает MTU;

- status – путь к файлу статусного хранения;

- log – путь к лог-файлу.

Абсолютно все команды OpenVPN с соответствующими параметрами по OpenVPN для ОС Windows и Linux вы можете получить, воспользовавшись опцией openvpn —help.

Создание сертификатов

Новая версия OpenVPN позволяет создавать сертификаты на основе Easy RSA 3, старая работает на базе 2-й версии. Наши действия будут различаться в зависимости от данной версии. Рассмотрим процесс формирования сертификата с использованием как RSA3, так и RSA2.

а) Создание сертификатов с RSA 3

1. Переходим в папку установки OpenVPN (по умолчанию, C:\Program Files\OpenVPN) и создаем каталог ssl.

2. После переходим в папку C:\Program Files\OpenVPN\easy-rsa, переименовываем файл vars.bat.example в vars.bat, открываем его на редактирование и правим одну строку:

set_var EASYRSA_TEMP_DIR «$EASYRSA_PKI/temp»

* мы снимаем комментарий и добавляем temp в конце $EASYRSA_PKI. Если это не сделать, то при попытке сформировать корневого сертификата мы получим ошибку Failed create CA private key.

3. Запускаем командную строку от имени администратора:

4. Переходим в каталог easy-rsa:

cd %ProgramFiles%\OpenVPN\easy-rsa

5. Запускаем команду:

EasyRSA-Start.bat

Мы окажемся в среде EasyRSA Shell.

6. Инициализируем PKI:

./easyrsa init-pki

Мы должны увидеть:

init-pki complete; you may now create a CA or requests.

Your newly created PKI dir is: C:/Program Files/OpenVPN/easy-rsa/pki

7. Генерируем корневой сертификат (CA):

./easyrsa build-ca

… после ввода Enter обязательно задаем пароль дважды. На запрос ввести Common Name можно просто нажать ввод или написать свое имя:

Common Name (eg: your user, host, or server name) :

8. Создаем ключ Диффи-Хеллмана:

./easyrsa gen-dh

9. Для создания сертификата сервера необходимо сначала создать файл запроса:

./easyrsa gen-req cert nopass

* на запрос ввода Common Name просто вводим Enter.

… и на его основе — сам сертификат:

./easyrsa sign-req server cert

После ввода команды подтверждаем правильность данных, введя yes:

Confirm request details: yes

… и вводим пароль, который указывали при создании корневого сертификата.

10. Для создания ta ключа используем команду:

openvpn —genkey —secret pki/ta.key

11. Сертификаты сервера готовы и находятся в каталоге pki. Переносим в C:\Program Files\OpenVPN\ssl следующие файлы:

- ca.crt

- issued/cert.crt

- private/cert.key

- dh.pem

- ta.key

б) Создание сертификатов с RSA 2

1. Переходим в папку установки OpenVPN (по умолчанию, C:\Program Files\OpenVPN) и создаем каталог ssl.

2. После переходим в папку C:\Program Files\OpenVPN\easy-rsa, создаем файл vars.bat, открываем его на редактирование и приводим к следующему виду:

* в каталоге easy-rsa уже есть файл vars.bat.sample — можно переименовать и использовать его.

** значение HOME не меняем, если оставили путь установки программы по умолчанию; KEY_DIR — каталог, куда будут генерироваться сертификаты; KEY_CONFIG может быть разным — его лучше посмотреть в файле vars.bat.sample или по названию соответствующего файла в папке easy-rsa; KEY_NAME желательно, чтобы соответствовал полному имени VPN-сервера; остальные опции можно заполнить произвольно.

3. Запускаем командную строку от имени администратора:

4. Переходим в каталог easy-rsa:

cd %ProgramFiles%\OpenVPN\easy-rsa

4. Запускаем vars.bat:

vars.bat

5. Чистим каталоги от устаревшей информации:

clean-all.bat

* данная команда выполняется один раз, когда на сервере нет информации по ранее созданным сертификатам.

6. Снова запускаем vars.bat (после clean переопределяются некоторые переменные):

vars.bat

Переходим к созданию ключей.

7. Генерируем последовательность центра сертификации:

build-ca.bat

На все запросы нажимаем Enter.

8. Запускаем build-dh.bat (сертификат с использованием алгоритма Диффи-Хеллмана):

openssl dhparam -out keys\dh.pem 2048

* команда может выполняться долго — это нормально.

9. Генерируем сертификат для сервера:

build-key-server.bat cert

* где cert — имя сертификата; на все запросы нажимаем Enter. В конце подтверждаем два раза корректность информации вводом y.

10. После переносим из папки C:\Program Files\OpenVPN\easy-rsa\keys в C:\Program Files\OpenVPN\ssl следующие файлы:

- ca.crt

- cert.crt

- cert.key

- dh.pem

Где бесплатно скачать OpenVPN Config file

Скачать бесплатные файлы конфигурации можно здесь

Обратите внимание, что нужно выбирать сервер, где есть «OpenVPN Config file». Так же стоит обратить внимание на скорость и отдалённость сервера

Чем ближе находиться сервер, тем быстрее будет работать VPN. Для скачивания нажимаем на ссылку «OpenVPN Config file» На следующей странице нажимаем на первую надпись, которая даст файл конфигурации дляUDP протокола или можно взять классический TCP.

Должен скачаться файл следующего типа: vpngate_vpn129648839.opengw.net_udp_1194.ovpn (имя файла у Вас будет другим). Но обязательно должно быть расширение.ovpn

Где скачать бесплатный OpenVPN для Windows 10? И как его установить?

OpenVPN – это лучшее и наиболее рекомендуемое во всем мире программное обеспечение VPN с открытым исходным кодом, которое обеспечивает безопасное соединение VPN.

Для того, чтобы скачать клиент OpenVPN, необходимо зайти в браузер, в котором уже работает VPN, так как сайт, о котором дальше пойдет речь заблокирован в России по понятным причинам.

Я рекомендую вам на время установить расширение «Avira Phantom VPN», позволяющие использовать VPN в Яндекс Браузере или Google Chrome. Это позволит вам зайти на сайт «VPNBOOK» и скачать оттуда клиент OpenVPN и комплект сертификатов для настройки подключения.

У вас откроется страница в виде слайдов на английском языке, где вы увидите пошаговую инструкцию по скачиванию, установке и настройке клиента OpenVPN. Вы можете ей воспользоваться и сами все настроить. Но если вам что-то не понятно, то читайте дальше я все подробно расскажу.

Кликните на стрелочку вправо на слайдере.

На слайде 1-го шага вы увидите ссылку для скачивания клиента OpenVPN для Windows 10. Кликните по данной ссылке.

У вас откроется страница сайта, где можно будет скачать клиент OpenVPN. В зависимости от разрядности вашей системы выберите установочный пакет.

Сохраните файл в удобное для вас место. (я сохранил в папку «Загрузки»). Затем запустите двойным кликом левой кнопки мыши данный установщик и в открывшемся окне нажмите кнопку «Install Now».

Дождитесь завершения установки и закройте окно, нажав на кнопку «Close». После этого у вас запуститься окно и появится сообщение, в котором будет написано, что файлы конфигурации не найдены.

Это те самые сертификаты, которые необходимо скачать и добавить в папку с файлами конфигурации.

Закройте это окно, и переходите ко второй части инструкции. Скачиванию и установке Tap-драйвера.

Как пользоваться

Теперь, когда мы узнали, что это за программа, давайте переходить к инструкции по работе с ней. Сначала мы покажем, как бесплатно скачать OpenVPN Gui для Windows 10, а потом и как установить программу.

Загрузка и установка

Изначально, как можно понять, мы должны загрузить server приложения. Затем производится и сама установка. Для этого нам понадобится:

- Кликнув по кнопке загрузки архива с нужным файлом, дожидаемся завершения его скачивания.

- Когда процесс загрузки будет завершен, распаковываем исполняемый файл и запускаем его.

Вместе с этим смотрят: Видеопроигрыватель для Windows 10 на русском языке

- На первом этапе мы просто принимаем лицензионное соглашение программы. Для этого достаточно кликнуть по кнопке с надписью I Agree.

- Запустится инсталляция нашей программы. Дожидаемся, пока она будет завершена.

Итак, установка OpenVPN окончена и теперь можно переходить к работе с программой.

Инструкция по работе

Для того чтобы подключиться к защищенному каналу и обеспечить безопасность работы в сети мы должны просто сделать правый клик по иконке, обозначенной на скриншоте ниже. В результате появится контекстное меню, в котором мы сможем осуществить импорт конфигурации, перейти к настройкам клиента OpenVPN на Windows 10 и так далее. Этого вполне хватает для нормальной работы приложения на ПК.

Плюсы и минусы

Время более подробно остановиться на преимуществах и недостатках OpenVPN для Windows 7, 8, 10. Сразу отметим, что плюсов значительно больше и мы упомянули лишь наиболее весомые из них.

Преимущества:

- Осуществление конфиденциального и защищённого обмена информацией внутри созданной сети. Для осуществления передачи приложением используется UDP либо TCP протокол.

- Защита информации обеспечивается за счёт её шифрования. Используется протокол TLS и библиотека OpenSSL. В последних версиях программного обеспечения применяется библиотека PolarSSL, обеспечивающая большую надёжность системы защиты.

- Обеспечение дополнительной защиты за счёт идентификации каждой из сторон, участвующей в обмене информацией. Вмешательство посредника становится невозможным – в том числе, недоступны прослушивание, искажение и передача, удаление данных.

- Безопасный серфинг в интернете. Инструменты браузеров не используются.

- Подмена IP-адреса на выбранный самостоятельно или в автоматическом режиме. Местоположение пользователя и его настоящий IP останутся конфиденциальными.

- Доступ к различным веб-ресурсам, заблокированным ранее.

- Возможность масштабирования системы с подключением к сети сотен, тысяч клиентов при необходимости.

Недостатки:

- необходимость установки клиента;

- платная версия стоит слишком дорого для рядовых пользователей;

- сложности с настройками ПО.

Если вы считаете себя уверенным пользователем ПК, разбираетесь в тонкостях работы VPN – советуем попробовать данный сервис с собственным клиентом. Он позволяет добиться и анонимности в Сети, и повышенной защиты, и имеет место быть в коммерческих проектах. На нашем сайте вы сможете подобрать “под себя” оптимальный VPN на компьютер.

Делитесь с родными и друзьями

Чисто технически, вы можете создать множество профилей, как для разных устройств, так и для разных людей. Вдвоем цена для каждого уже будет $2.5, впятером — $1.

Важно, что по каждому профилю может быть только одно одновременное подключение. Так что, как минимум, нужно создавать отдельные профили для разных устройств

UPD

1 мая 2018 начали появляться комментарии, что некоторые российские провайдеры блокируют Digital Ocean. Есть отличная альтернатива — Linode (сравнение).

- Регистрируемся на главной странице.

- После ввода e-mail, логина и пароля (нужно придумать), придет письмо со ссылкой для подтверждения, переходим по ней

- Откроется расширенная форма регистрации, нужно ввести фамилию, имя, адрес, промо код и данные карты

- промокод на $10 или $20 легко ищется в google, 01.05.2018 работал на $20

- карта подойдет любая, нет особых требований как у DigitalOcean

- в самом низу выбираем первоначальное пополнение, минимум $5

- После оправки формы, сразу попадаем на страницу создания сервера, в самом низу выбираем Linode 1024 (стоит те же $5 в месяц), ниже выбираем локацию, для Европейской части России ближе всего Frankfurt, DE

- После создания сервера, выбираем его из списка и нажимаем Deploy an Image

- выбираем дистрибутив, например Fedora 27 или Debian 9

- придумываем, запоминаем и вводим пароль сервера

- жмем Deploy

- Нажимаем кнопку Boot чтобы запустить сервер

- Переключаемся на вкладку Remote Access копируем самый первый Public IP, например

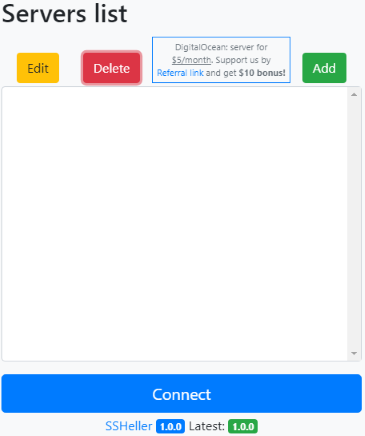

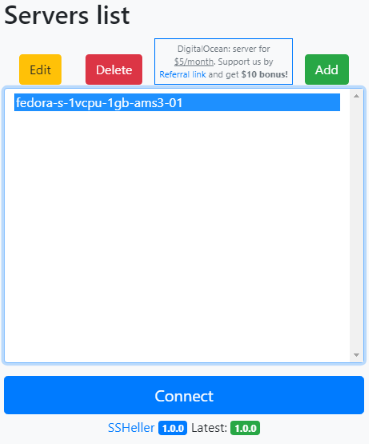

- Запускаем SSHeller, нажимаем Add

- придумываем и вводим Name

- в Host вставляем скопированный IP

- в User вводим

- в Password вводим пароль, придуманный на шаге 5

- Сервер грузится не мгновенно, если быстро ввели параметры доступа к серверу, то придется подождать секунд 30

Доступ к локальной сети

По инструкции выше мы сможем получить доступ только к серверу, на котором установлен OpenVPN. Для получения доступа ко всей внутренней сети, выполним следующие шаги.

1. Настройка реестра

Для включения IP маршрутизации в Windows необходимо в ветке реестра HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Services\Tcpip\Parameters найти параметр IPEnableRouter и задать ему значение 1. Это можно сделать в утилите редактирования реестра (regedit) или командой:

reg add «HKLM\SYSTEM\CurrentControlSet\Services\Tcpip\Parameters» /v IPEnableRouter /t REG_DWORD /d 1 /f

* командную строку необходимо запускать от администратора.

2. Настройка OpenVPN Server

В конфигурационный файл OpenVPN добавим:

push «route 172.16.10.0 255.255.255.0»

push «route 192.168.2.0 255.255.255.0»

* где 172.16.10.0 — VPN сеть; 192.168.2.0 — локальная сеть, в которую необходимо «попасть» пользователям openvpn.

При необходимости использовать DNS внутренней сети также добавим:

push «dhcp-option DNS 192.168.0.15»

push «dhcp-option DNS 192.168.0.16»

push «dhcp-option DOMAIN dmosk.local»

* где 192.168.0.15 и 192.168.0.16 — внутренние DNS-серверы; dmosk.local — домен, который будет добавляться к узлам, обращение к которым идет по неполному имени.

Если нам нужно, чтобы все запросы клиента (в том числе, Интернет) ходили через сервер OpenVPN, добавляем:

push «redirect-gateway def1»

* в таком случае, нам не обязательно добавлять push route, который мы использовали выше.

Перезагружаем службу OpenVpnService.

3. Разрешаем доступ к локальной сети

Заходим в управление сетевыми подключениями (Панель управления\Сеть и Интернет\Сетевые подключения). Кликаем правой кнопкой мыши по адаптеру локальной сети — Свойства:

На вкладке Доступ ставим галочку Разрешить другим пользователям сети использовать подключение к Интернету данного компьютера:

… и сохраняем настройки.

Запуск сервера

Сверху-справа нажимаем ->

Откроется страница создания сервера. Нужно задать 3 основных параметра.

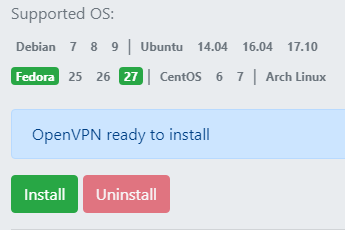

Операционная система: . Это самая маленькая, быстрая и стабильная из доступных. Хотя — тоже хороший выбор. Более того, поддерживаются все доступные ОС, кроме и .

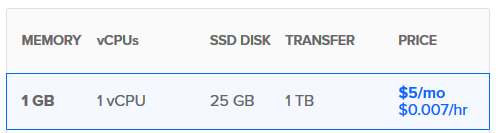

Размер: будет достаточно самого маленького за $5.

Регион — нужно выбрать тот, который территориально к вам ближе. Для Европейской части России — это .

Установка SSHeller

Для установки достаточно перейти на страницу релизов, скачать соответствующий файл и запустить его.

- Для Windows:

- Для macOS:

- Для Linux: — после загрузки сделать исполняемым и запустить

Теперь SSHeller можно запустить из списка приложений.

Установка сервера OpenVPN

Письмо от DigitalOcean уже должно было прийти. Из него нам нужны 4 параметра.

Запускаем и жмем

Копируем параметры из письма:

- ->

- ->

- ->

- ->

Нажатием возвращаемся к списку серверов.

В списке выбираем созданный сервер и нажимаем . Первое подключение займет немного больше времени, так как DigitalOcean создает виртуальные машины с истекшим паролем, и приложению будет необходимо его обновить. После подключения отобразится состояние сервера (Dashboard). Слева сверху нужно открыть меню и выбрать .

На экране OpenVPN, достаточно нажать зеленую кнопку и подождать.

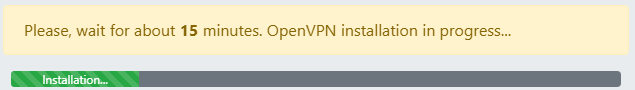

Сколько нужно ждать — невозможно предсказать. Иногда это может быть 3 минуты, а иногда — доходить до получаса. Зависит от сервера, на котором запускается ваша виртуальная машина. Чем меньше у сервера заполнен пул энтропии — тем дольше ждать. Если простыми словами: компьютер очень медленно создает новые случайные числа, но делает это постоянно и копит их. А для создания ключей шифрования нужно очень много случайных чисел. Если их кто-то уже использовал — придется подождать.

По окончанию будет выведен отчет. Если интересно, его можно посмотреть.

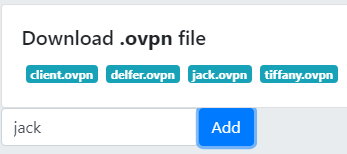

Сразу будет создан профиль по умолчанию и соответствующий ему файл настроек — . Можно скачать его, а можно создать еще один, или несколько, введя имя нового профиля и нажав кнопку .

Для загрузки достаточно кликнуть на соответствующий файл профиля.

A full-featured SSL VPN solution which can accommodate a wide range of configurations in order to provide a stealthy and safe web browsing experience

OpenVPN provides a full-featured open source SSL VPN solution that accommodates a wide range of configurations, including remote access, site-to-site VPNs, Wi-Fi security, and enterprise-scale remote access solutions with load balancing, failover, and fine-grained access-controls.

A secure means of Internet surfing

Starting with the fundamental premise that intricacy is the enemy of security, OpenVPN offers a cost-efficacious, lightweight alternative to other VPN technologies that is well-targeted for the SME and enterprise markets. OpenVPN’s lightweight design sheds many of the intricacies that characterize other VPN implementations. The OpenVPN security model is predicated on SSL, the industry standard for secure communications via the cyber world.

OpenVPN implements OSI layer 2 or 3 secure network extension utilizing the SSL/TLS protocol, fortifies flexible client authentication methods predicated on certificates, perspicacious cards, and/or 2-factor authentication, and sanctions user or group-concrete access control policies utilizing firewall rules applied to the VPN virtual interface. OpenVPN is not a web application proxy and does not operate through a web browser.

Compatible with various devices out there

OpenVPN’s principal strengths include cross-platform portability across most of the kenned computing universe, excellent stability, scalability to hundreds or thousands of clients, relatively facile installation, and support for dynamic IP addresses and NAT.

OpenVPN provides an extensible VPN framework which has been designed to facilitate site-concrete customization, such as providing the capability to distribute a customized installation package to clients, or fortifying alternative authentication methods via OpenVPN’s plugin module interface.

OpenVPN offers a management interface which can be acclimated to remotely control or centrally manage an OpenVPN daemon. The management interface can withal be acclimated to develop a GUI or web-predicated front-end application for OpenVPN.

Using revolutionary connection technologies

TLS is the latest evolution of the SSL family of protocols developed pristinely by Netscape for their first secure web browser. TLS and its SSL predecessors have optically discerned widespread utilization on the web for many years and have been extensively analyzed for impotencies.

In turn, this analysis has led to a subsequent invigorating of the protocol such that today, SSL/TLS is considered to be one of the most vigorous and most mature secure protocols available. As such, we believe TLS is an excellent cull for the authentication and key exchange mechanism of a VPN product.

To sum it up

The bottom line is that OpenVPN is built for portability, is facile to utilize, has been rigorously designed and tested to operate robustly on unreliable networks with a vigorously modular design. Moreover, OpenVPN is expeditious and while OpenVPN provides many options for controlling the security parameters of the VPN tunnel, it additionally provides options for forfending the security of the server itself.