Dr.web cureit! для windows 7

Содержание:

Архив блога

-

►

2018

(2)

-

►

апреля

(1)

►

27 апр

(1)

-

►

февраля

(1)

►

08 фев

(1)

-

-

►

2017

(5)

-

►

декабря

(2)

►

13 дек

(2)

-

►

июля

(1)

►

14 июл

(1)

-

►

марта

(1)

►

22 мар

(1)

-

►

января

(1)

►

23 янв

(1)

-

-

►

2016

(7)

-

►

декабря

(1)

►

29 дек

(1)

-

►

октября

(2)

►

26 окт

(1)

►

13 окт

(1)

-

►

сентября

(1)

►

26 сен

(1)

-

►

марта

(1)

►

02 мар

(1)

-

►

февраля

(1)

►

19 фев

(1)

-

►

января

(1)

►

27 янв

(1)

-

-

►

2015

(11)

-

►

октября

(1)

►

23 окт

(1)

-

►

сентября

(1)

►

24 сен

(1)

-

►

июля

(3)

►

14 июл

(1)

►

13 июл

(1)

►

10 июл

(1)

-

►

апреля

(1)

►

23 апр

(1)

-

►

марта

(2)

►

27 мар

(1)

►

18 мар

(1)

-

►

февраля

(1)

►

04 фев

(1)

-

►

января

(2)

►

28 янв

(1)

►

22 янв

(1)

-

-

►

2014

(6)

-

►

декабря

(1)

►

18 дек

(1)

-

►

ноября

(1)

►

10 ноя

(1)

-

►

сентября

(1)

►

26 сен

(1)

-

►

июня

(1)

►

03 июн

(1)

-

►

мая

(1)

►

21 мая

(1)

-

►

февраля

(1)

►

18 фев

(1)

-

-

►

2013

(24)

-

►

декабря

(2)

►

17 дек

(1)

►

12 дек

(1)

-

►

ноября

(1)

►

08 ноя

(1)

-

►

октября

(5)

►

29 окт

(1)

►

28 окт

(1)

►

15 окт

(1)

►

04 окт

(2)

-

►

августа

(2)

►

13 авг

(1)

►

01 авг

(1)

-

►

июля

(1)

►

07 июл

(1)

-

►

июня

(6)

►

25 июн

(1)

►

21 июн

(1)

►

20 июн

(1)

►

19 июн

(1)

►

14 июн

(1)

►

11 июн

(1)

-

►

мая

(1)

►

06 мая

(1)

-

►

марта

(2)

►

31 мар

(1)

►

12 мар

(1)

-

►

февраля

(2)

►

18 фев

(1)

►

07 фев

(1)

-

►

января

(2)

►

23 янв

(1)

►

09 янв

(1)

-

-

►

2012

(34)

-

►

декабря

(2)

►

03 дек

(1)

►

01 дек

(1)

-

►

ноября

(7)

►

25 ноя

(1)

►

22 ноя

(2)

►

15 ноя

(1)

►

08 ноя

(1)

►

03 ноя

(1)

►

02 ноя

(1)

-

►

октября

(1)

►

18 окт

(1)

-

►

сентября

(4)

►

21 сен

(1)

►

10 сен

(3)

-

►

августа

(2)

►

25 авг

(1)

►

22 авг

(1)

-

►

июля

(2)

►

27 июл

(1)

►

03 июл

(1)

-

►

июня

(5)

►

12 июн

(2)

►

11 июн

(1)

►

08 июн

(1)

►

07 июн

(1)

-

►

мая

(10)

►

27 мая

(1)

►

24 мая

(2)

►

16 мая

(1)

►

14 мая

(2)

►

12 мая

(1)

►

11 мая

(1)

►

10 мая

(2)

-

►

января

(1)

►

30 янв

(1)

-

-

▼

2011

(19)

-

►

ноября

(2)

►

30 ноя

(1)

►

10 ноя

(1)

-

▼

сентября

(7)

►

23 сен

(1)

►

13 сен

(1)

►

12 сен

(2)

►

09 сен

(2)

-

▼

01 сен

(1)

Dr.Web CureIT, прямая ссылка, без регистрации

-

-

►

августа

(4)

►

30 авг

(1)

►

27 авг

(1)

►

26 авг

(1)

►

24 авг

(1)

-

►

июля

(1)

►

25 июл

(1)

-

►

июня

(1)

►

01 июн

(1)

-

►

апреля

(2)

►

27 апр

(1)

►

25 апр

(1)

-

►

марта

(2)

►

29 мар

(1)

►

19 мар

(1)

-

-

►

2010

(59)

-

►

декабря

(3)

►

24 дек

(1)

►

12 дек

(1)

►

11 дек

(1)

-

►

ноября

(5)

►

22 ноя

(2)

►

13 ноя

(2)

►

03 ноя

(1)

-

►

октября

(3)

►

12 окт

(1)

►

11 окт

(1)

►

01 окт

(1)

-

►

сентября

(3)

►

16 сен

(1)

►

15 сен

(2)

-

►

августа

(3)

►

28 авг

(1)

►

17 авг

(1)

►

02 авг

(1)

-

►

июля

(4)

►

14 июл

(1)

►

13 июл

(1)

►

01 июл

(2)

-

►

июня

(5)

►

29 июн

(1)

►

23 июн

(1)

►

21 июн

(1)

►

17 июн

(1)

►

11 июн

(1)

-

►

мая

(4)

►

26 мая

(1)

►

15 мая

(1)

►

13 мая

(1)

►

12 мая

(1)

-

►

апреля

(9)

►

26 апр

(1)

►

23 апр

(1)

►

15 апр

(3)

►

08 апр

(1)

►

07 апр

(2)

►

01 апр

(1)

-

►

марта

(5)

►

30 мар

(1)

►

15 мар

(1)

►

09 мар

(1)

►

08 мар

(1)

►

05 мар

(1)

-

►

февраля

(3)

►

22 фев

(1)

►

18 фев

(1)

►

17 фев

(1)

-

►

января

(12)

►

27 янв

(2)

►

24 янв

(1)

►

18 янв

(1)

►

14 янв

(1)

►

06 янв

(1)

►

05 янв

(1)

►

04 янв

(2)

►

02 янв

(3)

-

-

►

2009

(8)

-

►

декабря

(3)

►

24 дек

(1)

►

18 дек

(1)

►

09 дек

(1)

-

►

ноября

(1)

►

01 ноя

(1)

-

►

октября

(1)

►

12 окт

(1)

-

►

июля

(1)

►

29 июл

(1)

-

►

июня

(1)

►

19 июн

(1)

-

►

апреля

(1)

►

29 апр

(1)

-

-

►

2008

(6)

-

►

апреля

(1)

►

26 апр

(1)

-

►

марта

(1)

►

16 мар

(1)

-

►

февраля

(2)

►

27 фев

(1)

►

23 фев

(1)

-

►

января

(2)

►

15 янв

(1)

►

13 янв

(1)

-

-

►

2007

(9)

-

►

декабря

(3)

►

18 дек

(1)

►

17 дек

(1)

►

05 дек

(1)

-

►

ноября

(2)

►

29 ноя

(1)

►

28 ноя

(1)

-

►

июля

(4)

►

27 июл

(1)

►

21 июл

(1)

►

20 июл

(1)

►

19 июл

(1)

-

Статистика вредоносных программ в почтовом трафике

-

Семейство вредоносных сценариев, написанных на языке JavaScript, предназначенных для автоматического перенаправления пользователей браузеров на другие веб-страницы.

-

Семейство вредоносных сценариев, написанных на языке JavaScript, предназначенных для загрузки и установки на компьютер других вредоносных программ.

Один из представителей семейства вредоносных программ, относящихся к категории банковских троянцев. Данное приложение представляет угрозу для пользователей систем дистанционного банковского обслуживания (ДБО), поскольку позволяет злоумышленникам красть конфиденциальную информацию путем перехвата заполняемых в браузере форм и встраивания в страницы сайтов некоторых банков.

-

Троянская программа, предназначенная для хищения паролей и другой конфиденциальной информации, прежде всего необходимой для доступа к системам дистанционного банковского обслуживания (в том числе использующим механизм авторизации с применением смарт-карт).

-

Представитель семейства троянцев-вымогателей, шифрующих файлы на компьютере и требующих от жертвы выкуп за расшифровку.

Описание и рекомендации

Dr.Web CureIt – одноразовый антивирус Доктор Веб. Приложение позволяет бесплатно просканировать компьютер на наличие зловредных и нежелательных программ.

Утилита работоспособна на всех редакциях Windows 7 – 10, а также изданиях XP и Vista, более не поддерживаемых корпорацией Microsoft. Интерфейс Курейт исполнен на русском и еще 22 языках, выбор лингвистики производится автоматически.

Для мобильных устройств утилита не подходит. Ее заменяет бесплатный антивирус Dr.Web Light, совместимый с платформами Android 4.4 – 11.0.

Краткая инструкция по инсталляции

Иногда установщик не имеет классического названия файла cureit exe. Исполняемый модуль именуется случайно подобранной последовательностью символов: zn67awg4.exe, например. Эта защитная мера позволяет избежать блокировки загрузки файла вредоносной программой в случае фильтрации по названию объекта скачивания.

Инсталляция начинается с запроса о передаче разработчику статистики, собранной в процессе сканирования. Бесплатный выпуск для компьютера требует обязательного согласия с этим пунктом. Едва опция отмечена, кнопка «Продолжить» становится активной, а ее нажатие запускает антивирусный сканер.

Работа с Dr.Web под Windows 10

Утилита отличается от полноценной версии отсутствием автоматического обновления антивирусной базы.

Она актуальна только на короткий период от дня загрузки программного продукта. Поэтому для каждой последующей проверки ПК потребуется снова скачать антивирус Доктор Веб бесплатно.

Рабочее окно приложения предлагает две опции: начать проверку или выбрать объекты для сканирования. Рекомендуется предварительно задать области, среди которых: оперативная память, руткиты, системная директория, загрузочные сектора и прочие.

Далее следует сконфигурировать антивирус, нажав значок инструмента в левом верхнем углу окна.

Это позволит настроить ряд полезных функций:

- действия, применяемые автоматически к инфицированным объектам;

- прекращение сканирования для ноутбука, когда питание производится от аккумулятора;

- отключение ПК по завершении проверки;

- запрет низкоуровневой записи на жесткий диск.

В окне конфигурации также можно добавить объекты, исключаемые из сканирования, установить уровень детализации отчета. После выполнения вышеперечисленных манипуляций можно запускать проверку.

По завершении сканирования, если не выбрано автоматическое решение проблем, необходимо установить конкретное действие для каждой потенциальной угрозы и нажать кнопку «Обезвредить».

Заключение

Скачать Dr.Web CureIt бесплатно можно у нас. Программа представляет оригинал софта с официального сайта. Утилитой используется последняя версия (на момент скачивания) антивирусной базы.

Опасный троянец подменяет веб-страницы

7 мая 2013 года

Специалисты компании «Доктор Веб» — российского разработчика средств защиты информации — изучили одну из самых распространенных в апреле 2013 года угроз, троянца Trojan.Mods.1, ранее известного под наименованием Trojan.Redirect.140. Согласно статистическим данным, собранным с использованием лечащей утилиты Dr.Web CureIt!, количество случаев обнаружения этого троянца составило 3,07% от общего числа выявленных заражений. Ниже представлены краткие результаты проведенного исследования.

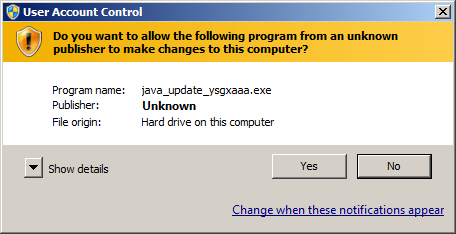

Троянец состоит из двух компонентов: дроппера и динамической библиотеки, в которой и содержится основная вредоносная нагрузка. В процессе установки на компьютер жертвы дроппер создает собственную копию в одной из папок на жестком диске и запускает себя на исполнение. В операционной системе Microsoft Windows Vista для обхода системы контроля учетных записей пользователей (User Accounts Control, UAC) дроппер может запуститься под видом обновления Java, потребовав у пользователя подтверждения загрузки приложения.

Затем дроппер сохраняет на диск основную библиотеку троянца, которая встраивается во все запущенные на инфицированном ПК процессы, однако продолжает работу только в процессах браузеров Microsoft Internet Explorer, Mozilla Firefox, Opera, Safari, Google Chrome, Chromium, Mail.Ru Интернет, Яндекс.Браузер, Рамблер Нихром. Конфигурационный файл, содержащий все необходимые для работы Trojan.Mods.1 данные, хранится в зашифрованном виде в библиотеке.

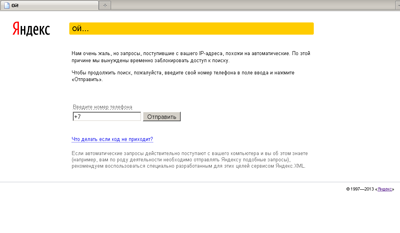

Основное функциональное назначение Trojan.Mods.1 — подмена просматриваемых пользователем сайтов принадлежащими злоумышленникам веб-страницами путем перехвата системных функций, отвечающих за трансляцию DNS-имен сайтов в IP-адреса. В результате деятельности троянца вместо запрашиваемых интернет-ресурсов пользователь перенаправляется на мошеннические страницы, где его просят указать номер мобильного телефона, а также ответить на присланное с короткого номера 4012 СМС-сообщение. Если жертва идет на поводу у мошенников, то с ее счета списывается определенная сумма.

В архитектуре Trojan.Mods.1 предусмотрен специальный алгоритм, с помощью которого можно отключить перенаправление браузера на определенную группу адресов.

Сигнатура данной вредоносной программы добавлена в вирусные базы Dr.Web, и потому Trojan.Mods.1 не представляет угрозы для пользователей программных продуктов «Доктор Веб».

Другие события

В начале июня вирусные аналитики компании «Доктор Веб» завершили исследование опасного банковского вируса Trojan.Bolik.1. Он предназначен для кражи денег со счетов клиентов российских банков, похищения конфиденциальной информации и шпионажа. Вирус наследует некоторые технические решения широко известных банковских троянцев Zeus (Trojan.PWS.Panda) и Carberp, но в отличие от них умеет распространяться без участия пользователя и заражать исполняемые файлы.

По команде киберпреступников Trojan.Bolik.1 ищет исполняемые файлы в сетевых папках и на подключенных к компьютеру USB-устройствах, после чего заражает их. Зараженные этим вирусом программы детектируются Антивирусом Dr.Web под именем Win32.Bolik.1. Внутри каждой такой программы хранится в зашифрованном виде сам банковский троянец Trojan.Bolik.1, а также другая необходимая вирусу информация.

Trojan.Bolik.1 может контролировать данные, передаваемые и отправляемые браузерами Microsoft Internet Explorer, Chrome, Opera и Mozilla Firefox (благодаря этому он способен похищать информацию, которую пользователь вводит в экранные формы). Кроме того, вирус умеет делать снимки экрана, фиксировать нажатия клавиш, создавать на зараженной машине собственный прокси-сервер и веб-сервер, позволяющий обмениваться файлами со злоумышленниками. Подробности об этой вредоносной программе изложены в подготовленной компанией «Доктор Веб» обзорной статье.

Еще одна новинка июня — бестелесный троянец Trojan.Kovter.297. Эта вредоносная программа незаметно для пользователя запускает в фоновом режиме несколько экземпляров браузера Microsoft Internet Explorer, посещает с их помощью указанные злоумышленниками сайты и накручивает количество просмотров рекламы, нажимая на рекламные ссылки и баннеры. Отличительной чертой троянца является то, что он не присутствует на инфицированном компьютере в виде отдельного файла, а работает непосредственно в оперативной памяти, используя для своего хранения системный реестр Windows.

Более детальную информацию о Trojan.Kovter.297 можно получить в соответствующем новостном материале.

В конце месяца вирусные аналитики «Доктор Веб» выявили целую группу вредоносных программ, среди которых оказался Trojan.PWS.Spy.19338 — троянец-шпион, нацеленный на бухгалтеров. Основное предназначение этого троянца — отслеживание нажатий клавиш в окнах ряда приложений, среди которых — 1С различных версий и СБиС++. Также он собирает информацию об инфицированной системе и передает злоумышленникам данные из буфера обмена инфицированного компьютера. Читайте подробности о Trojan.PWS.Spy.19338 в нашей новостной статье.

В июне было зафиксировано распространение Linux-троянца Linux.BackDoor.Irc.13. Эта вредоносная программа является модификацией Linux.BackDoor.Tsunami, однако не содержит функций для выполнения DDoS-атак. Команды этот троянец получает с использованием протокола IRC (Internet Relay Chat), предназначенного для обмена текстовыми сообщениями в Интернете.

Не обошли своим вниманием вирусописатели и пользователей компьютеров Apple: в июне специалисты «Доктор Веб» выявили нового троянца для OS X, получившего наименование Mac.BackDoor.SynCloud.1. При запуске он извлекает логины и пароли всех авторизованных в системе на данный момент пользователей OS X и отсылает эту информацию на управляющий сервер

По команде злоумышленников Mac.BackDoor.SynCloud.1 может загрузить с командного сервера и запустить на инфицированном компьютере исполняемый файл или сценарий на языке Python, а также выполнить иные действия, например, обновить свою версию. Вся информация, которой Mac.BackDoor.SynCloud.1 обменивается с управляющим сервером, шифруется.

Linux.Sshdkit атакует Linux-серверы

22 февраля 2013 года

В связи с участившимися случаями взлома веб-серверов, работающих под управлением операционной системы Linux, компания «Доктор Веб» — российский производитель антивирусных средств защиты информации — провела собственное расследование данных инцидентов. Специалисты выяснили, что одним из способов кражи паролей на серверах с ОС Linux стало использование троянца, добавленного в базы Dr.Web под именем Linux.Sshdkit.

Вредоносная программа Linux.Sshdkit представляет собой динамическую библиотеку, при этом существуют ее разновидности как для 32-разрядных, так и для 64-разрядных версий дистрибутивов Linux. Механизм распространения троянца пока еще до конца не изучен, однако имеются основания полагать, что его установка на атакуемые серверы осуществляется с использованием критической уязвимости. Последняя известная специалистам «Доктор Веб» версия данной вредоносной программы имеет номер 1.2.1, а одна из наиболее ранних — 1.0.3 — распространяется на протяжении довольно-таки длительного времени.

После успешной установки в систему троянец встраивается в процесс sshd, перехватывая функции аутентификации данного процесса. После установки сессии и успешного ввода пользователем логина и пароля они отправляются на принадлежащий злоумышленникам удаленный сервер посредством протокола UDP. IP-адрес управляющего центра «зашит» в теле троянской программы, однако адрес командного сервера каждые два дня генерируется заново. Для этого Linux.Sshdkit применяет весьма своеобразный алгоритм выбора имени командного сервера.

Linux.Sshdkit генерирует по специальному алгоритму два DNS-имени, и если оба они ссылаются на один и тот же IP-адрес, то этот адрес преобразуется в другой IP, на который троянец и передает похищенную информацию. Используемый данной вредоносной программой алгоритм генерации адреса командного сервера показан на иллюстрации ниже.

Специалистам компании «Доктор Веб» удалось перехватить один из управляющих серверов Linux.Sshdkit с использованием широко известного метода sinkhole — таким образом было получено практическое подтверждение того, что троянец передает на удаленные узлы похищенные с атакованных серверов логины и пароли.

Сигнатура данной угрозы добавлена в вирусные базы Dr.Web. Администраторам серверов, работающих под управлением ОС Linux, специалисты «Доктор Веб» рекомендуют проверить операционную систему. Одним из признаков заражения может служить наличие библиотеки /lib/libkeyutils* размером от 20 до 35 КБ.