Описание и порядок использования программы router scan

Содержание:

- Установка Tor в Windows

- Каждый имеет право на конфиденциальность

- Модули сканирования

- Настройки сканера портов

- Особенности

- Сбор сведений, какие сайты посетил владелец роутера

- Настройка и запуск сканирования

- Настройка и запуск сканирования

- Установка Router Scan by Stas’M

- Tor setup on Windows

- Обзор беспроводных сетей в Router Scan

- IP Range Syntax

- Дополнительные инструменты

- Словари дефолтных учётных записей для роутеров

- Scanning local and global networks

- Scanning Modules

- Для чего нужна программа Router Scan

- Configuring and running Router Scan

- Модули сканирования

- Что нужно для использования возможностей беспроводного аудита Router Scan?

- Этап 2. Использование Router Scan

- Port Scanner Settings

- Cain & Abel (Windows)

- Заключение

Установка Tor в Windows

Перейдите в раздел загрузок на сайте проекта Tor, выберите для загрузки Expert Bundle. Не браузер Tor, а именно Expert Bundle.

Скаченную папку распакуйте в любое место. Tor можно . Это удобный вариант – не нужно запускать каждый раз, не нужно вводить команды. Но пока для быстроты и наглядности мы вручную запустим процесс Tor с дефолтными опциями.

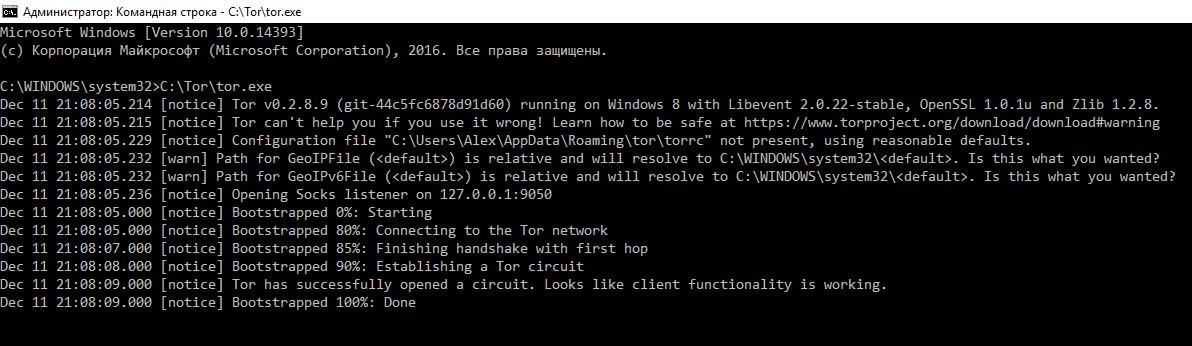

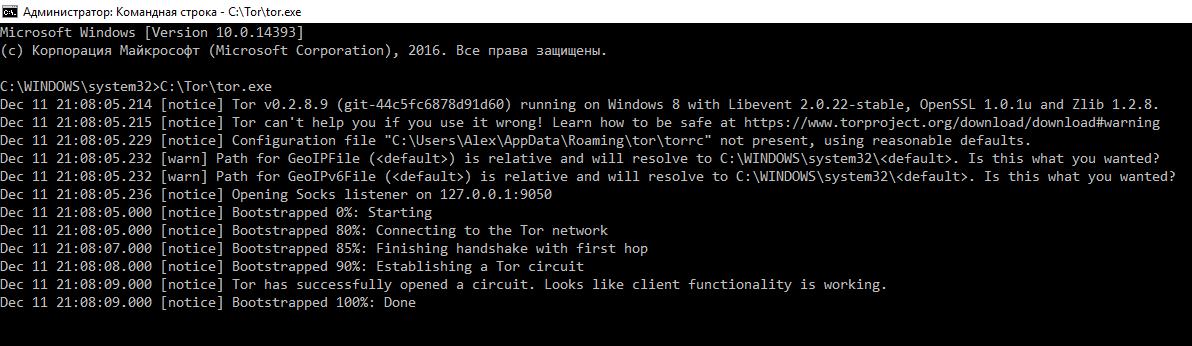

Откройте командную строку Windows (как администратор) и перетащите туда файл tor.exe из скаченного архива, дождитесь, пока Tor завершит свои дела:

Это окно закрывать не надо! Иначе связь с сетью Tor прекратиться.

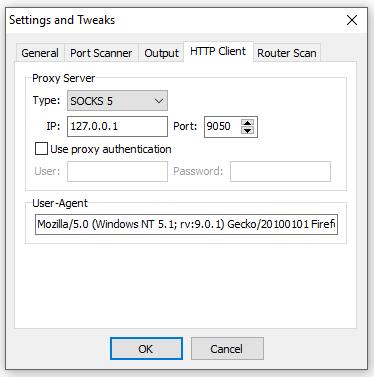

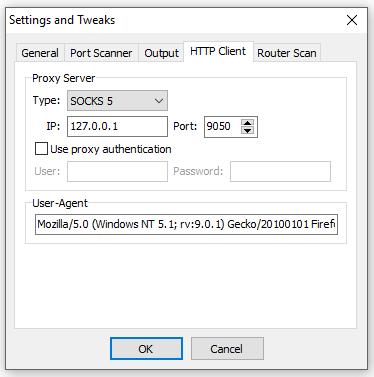

Теперь перейдите к настройкам Router Scan: < Main Menu >, далее Settings and Tweaks, далее HTTP Client. В группе Proxy Server в выпадающем списке Type выберите SOCKS5. В качестве IP впишите 127.0.0.1, а в качестве Port – 9050.

Теперь сканирование должно выполняться через Tor.

НО: черзе Tor невозможно сканировать локальные сети!

Каждый имеет право на конфиденциальность

Советы выше помогут вам улучшить уровень вашей конфиденциальности, если вы этого хотите. Эта статья не призыв и не руководство к действию. Необязательно соблюдать все пункты, пытаясь обеспечить себе максимальную анонимность. Каждый имеет право на приватность независимо от статуса и рода деятельности. Желание, чтобы за тобой никто не следил, вполне естественно. Право на приватность никто не отменял. Конфиденциальность — одна из причин, по которой в принципе создавался Bitcoin.

Множество авторитетных людей в области криптовалют предпочитают оставаться анонимными

Нужно всего лишь отказаться от публикации личных фотографий, установить пару программ и соблюдать дополнительную осторожность. По сути, это не так уж и много ради обретения экономической свободы и полной конфиденциальности

Модули сканирования

Чтобы повысить защиту интерфейса, используется модуль сканирования. В сети он может называться Main и необходим для получения полной информации. Для работы с прокси серверами используется функция Detect proxy servers. Она включает в себя набор протоколов, понимает язык программирования HTTP.

В верхнем поле указывается надпись Proxy server и отдельно проверяется колонка WAN. В ней показывается действующий прокси-сервер, который можно поменять. Если интересует более подробные данные про сканирование, стоит открыть таблицу.

Use HNAP — дополнительная функция, которая свидетельствует о поддержке протокола Networ. Она показывает уязвимые места системы, нет необходимости использовать сторонние утилиты. Когда обнаружена неисправность, в нижней части окна появляется надпись Bypass aut. Таким образом, с беспроводной сетью что-то не так. Модуль быстро запускается, но требуется время, чтобы подобрать для интерфейса пароль автоматизации.

Настройки сканера портов

Режимы сканирования

В зависимости от скорости вашего интернет соединения и свободных ресурсов ПК, можно выбирать различные режимы сканирования:

() Normal – оптимизирован для работы через беспроводную сеть (т.е. когда вы подключены через Wi-Fi), также он не забивает канал соединениями и удобен, когда вам нужно во время сканирования пользоваться интернетом.

Технические характеристики: задержка 15 мс между каждой парой IP/порт.

() Fast Scan – оптимизирован для работы через Ethernet (когда вы подключены по кабелю). Данный режим может вызвать проблемы, когда вы используете Wi-Fi в качестве основного соединения.

Технические характеристики: задержка 15 мс между каждым IP-адресом, все указанные порты проверяются в один момент.

() Ultra Fast – может применяться при высокоскоростном соединении (1 Гбит/с и выше) на высокопроизводительных машинах. Используйте этот режим на свой страх и риск, т.к. на неподходящей конфигурации системы он может оборвать соединение с интернетом на долгое время, вызвать отказ в обслуживании вашего интернет провайдера, или нанести вред сетевому адаптеру.

Технические характеристики: без задержек, задействуются сразу все доступные потоки.

Кол-во попыток соединения

Этот параметр рекомендуется изменять, только если вы испытываете проблемы с соединениями. Он позволяет указать, сколько раз посылать пакет TCP SYN (запрос на соединение с портом) и ждать ответа.

Функция может быть полезна при работе под VPN с конфликтующими маршрутами, или с нестабильным соединением.

Действие по завершению сканирования

Если вы запустили сканирование на длительный период времени, вам может понадобиться данная функция. Можно выбрать следующие действия:

- Do nothing – ничего не делать.

- Close program – закрыть программу.

- Logoff user – выйти из пользовательского сеанса.

- Shutdown – выключить ПК.

- Suspend – перевести ПК в состояние сна (если функция доступна в системе).

- Hibernate – выполнить гибернацию и выключить ПК (если функция доступна в системе).

Если у вас отключено автоматическое сохранение результатов, их будет предложено включить, чтобы не потерять результаты сканирования.

“Тихий” режим

Данный режим позволяет открыть программу без видимого окна, и сразу запустить сканирование. При этом появится значок в системном лотке, по которому можно показать главное окно.

По завершению сканирования результаты будут сохранены в файл, даже если автосохранение выключено.

Примечание: Для включения или выключения данной опции необходим перезапуск программы.

Таймаут потока

Устанавливает время жизни потока в минутах, т.е. порог ожидания обработки устройства. Если процесс обработки не успел уложиться в отведённое время, он принудительно завершается программой, и в колонке состояния появится пометка Timed out.

Можно также отключить порог ожидания, установив флажок Unlimited, но тогда процесс сканирования может затянуться навечно, ожидая завершения зависших потоков.

Особенности

Wi-Fi Fixer для Андроид обладает рядом особенностей, отличающий его от других подобных сервисов. Он может быть полезен абсолютно каждому человеку, который использует беспроводной интернет довольно часто, независимо от пола и возраста

Ошибки в подключении могут возникнуть в любой момент, поэтому всем важно иметь такое приложение в памяти телефона, работающего под управлением операционной системы Андроид

Некоторые люди сталкиваются с неполадками в Wi-Fi соединении часто или почти постоянно. Возникает это по разным причинам и не всегда удается обнаружить их своими силами. Например, непонятно, как устранить нестабильное интернет-подключение, когда сам коннект к сети есть, а данные передаваться не хотят или передаются с очень маленькой скоростью. Можно конечно без конца переподключаться к нему и пытаться настроить параметры сети заново, но это сильно отвлекает от дел и раздражает. Специально для этого и была разработана программа Fixer, которая может обновить подключение к беспроводной сети без необходимости переподключения к ней.

Также часто ошибки возникают из-за неправильного подключения, когда устройство Android или его пользователь не могут самостоятельно выставить все необходимые настройки беспроводных подключений. Wi-Fi Fixer в фоновом режиме будет оптимизировать и настраивать все настройки интернета, установив приоритет маршрутизатора на раздачу интернета именно требуемому мобильному устройству. Также доступен мониторинг сети и запись всех данных в log-файлы.

Важно! Скачать Wi-Fi Fixer для Android на русском, скорее всего, не получится, так как нет официального языкового дополнения, а перепрошитой на русский язык версии еще не встречалось

Сбор сведений, какие сайты посетил владелец роутера

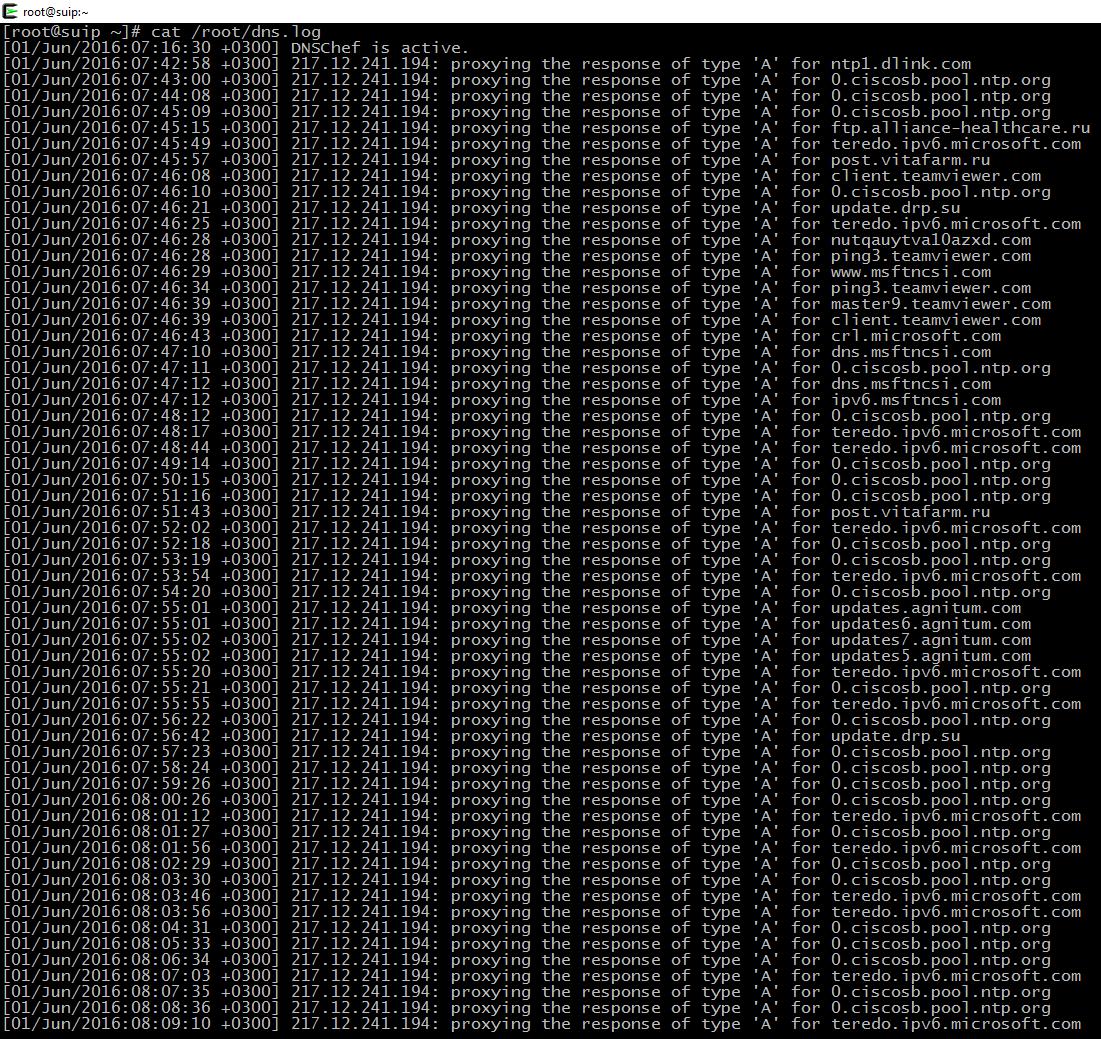

Если запустить DNSChef с минимальным набором опций, например, так:

sudo nohup dnschef -i IP_вашего_DNS_прокси --logfile=/root/dns.log &

То DNSChef не будет оказывать никакого влияния на DNS записи. При получении DNS запроса он будет спрашивать у настоящего DNS сервера правдивые данные, а затем пересылать их запрашивающему. Таким образом, можно узнать, какие сайты были посещены.

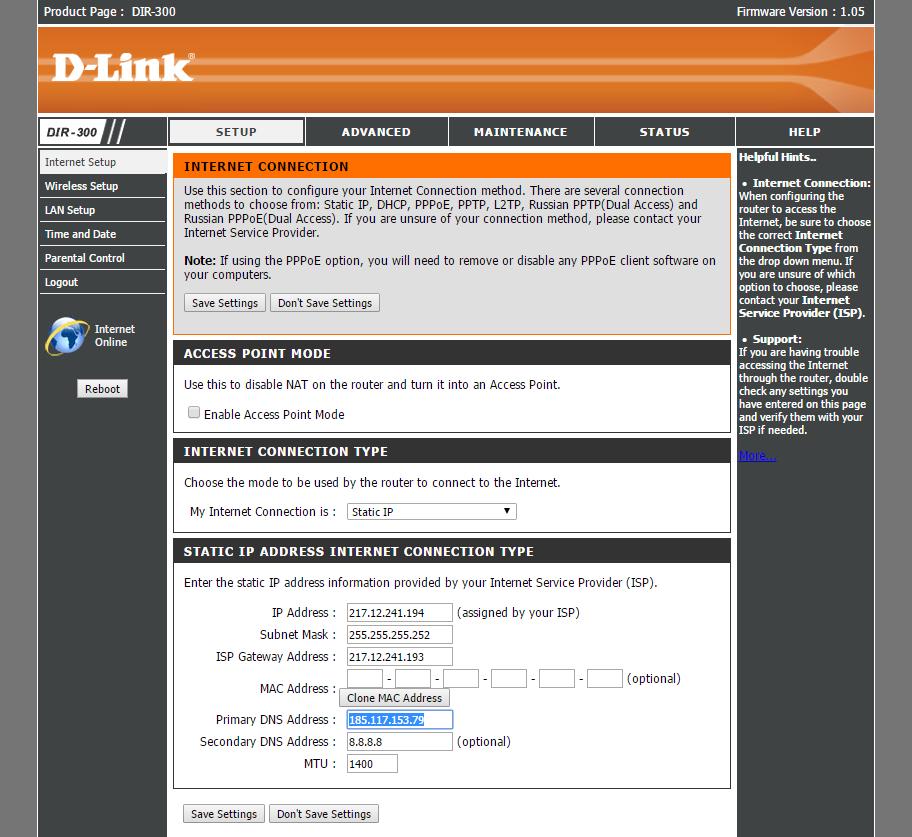

Вносим изменения в роутер, доступ к которому мы получили. В поле Primary DNS Address я вписываю адрес своего DNS прокси и сохраняю изменения:

Перед тем как заменить запись на свою, обратите внимание на ту, которая там есть. Если она отличается от распространённых публичных DNS серверов (например, 8.8.8.8 и 8.8.4.4), то имеет смысл воспользоваться опцией —nameservers и указать там тот DNS, который присутствовал в настройках роутера изначально. Это очень хороший способ не выдать наше присутствие, поскольку роутер может использовать пользовательский DNS с только этому серверу известными записями (такое запросто может быть, если админ для своей локальной сети использует несуществующие домены)

При этом ни наш сервер, ни сервер по умолчанию для запроса реальных данных (8.8.8.8) ничего об этих доменах не могут знать. Это может нарушить работу и пользователей роутера и выдать наше присутствие. Если же мы добавим к команде, например, —nameservers=212.109.216.106 (в моём случае, IP 212.109.216.106 – это та запись, которая изначально была для первичного DNS сервера), то через наш DNS прокси запросы будут идти на тот же самый DNS, что и настроил админ. При этом мы по-прежнему сможем вести запись запросов и модифицировать ответы, т.е. на нашу работу применение этой опции никак не сказывается.

Это очень хороший способ не выдать наше присутствие, поскольку роутер может использовать пользовательский DNS с только этому серверу известными записями (такое запросто может быть, если админ для своей локальной сети использует несуществующие домены). При этом ни наш сервер, ни сервер по умолчанию для запроса реальных данных (8.8.8.8) ничего об этих доменах не могут знать. Это может нарушить работу и пользователей роутера и выдать наше присутствие. Если же мы добавим к команде, например, —nameservers=212.109.216.106 (в моём случае, IP 212.109.216.106 – это та запись, которая изначально была для первичного DNS сервера), то через наш DNS прокси запросы будут идти на тот же самый DNS, что и настроил админ. При этом мы по-прежнему сможем вести запись запросов и модифицировать ответы, т.е. на нашу работу применение этой опции никак не сказывается.

После этого начинается сбор данных:

Кроме сайтов, непосредственно посещённых пользователем, некоторые программы делают запросы к сайтам и веб-приложениям, они тоже в этом списке

Из «человеческих» здесь можно обратить внимание на сайты:

- ftp.alliance-healthcare.ru

- post.vitafarm.ru

У кого-то установлен автоматический обновлятель драйверов

update.drp.su

Эти записи говорят об использовании Team viewer

- client.teamviewer.com

- ping3.teamviewer.com

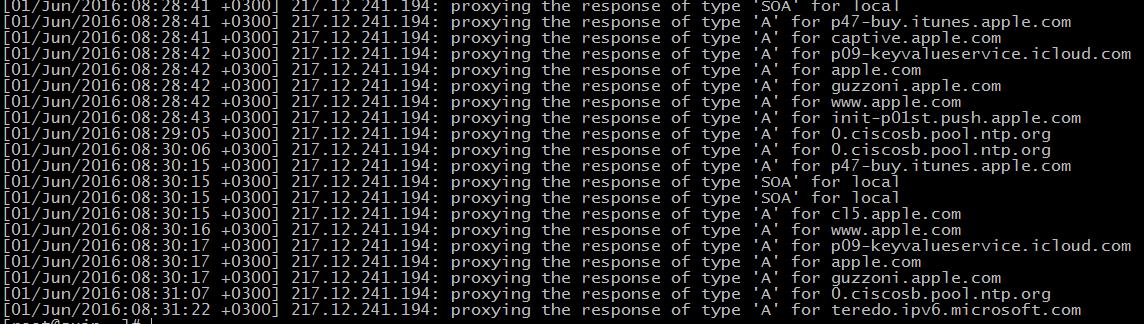

А DNS запросы об этих сайтах говорят об использовании техники Apple

- p47-buy.itunes.apple.com

- captive.apple.com

- p09-keyvalueservice.icloud.com

- apple.com

- guzzoni.apple.com

- www.apple.com

- init-p01st.push.apple.com

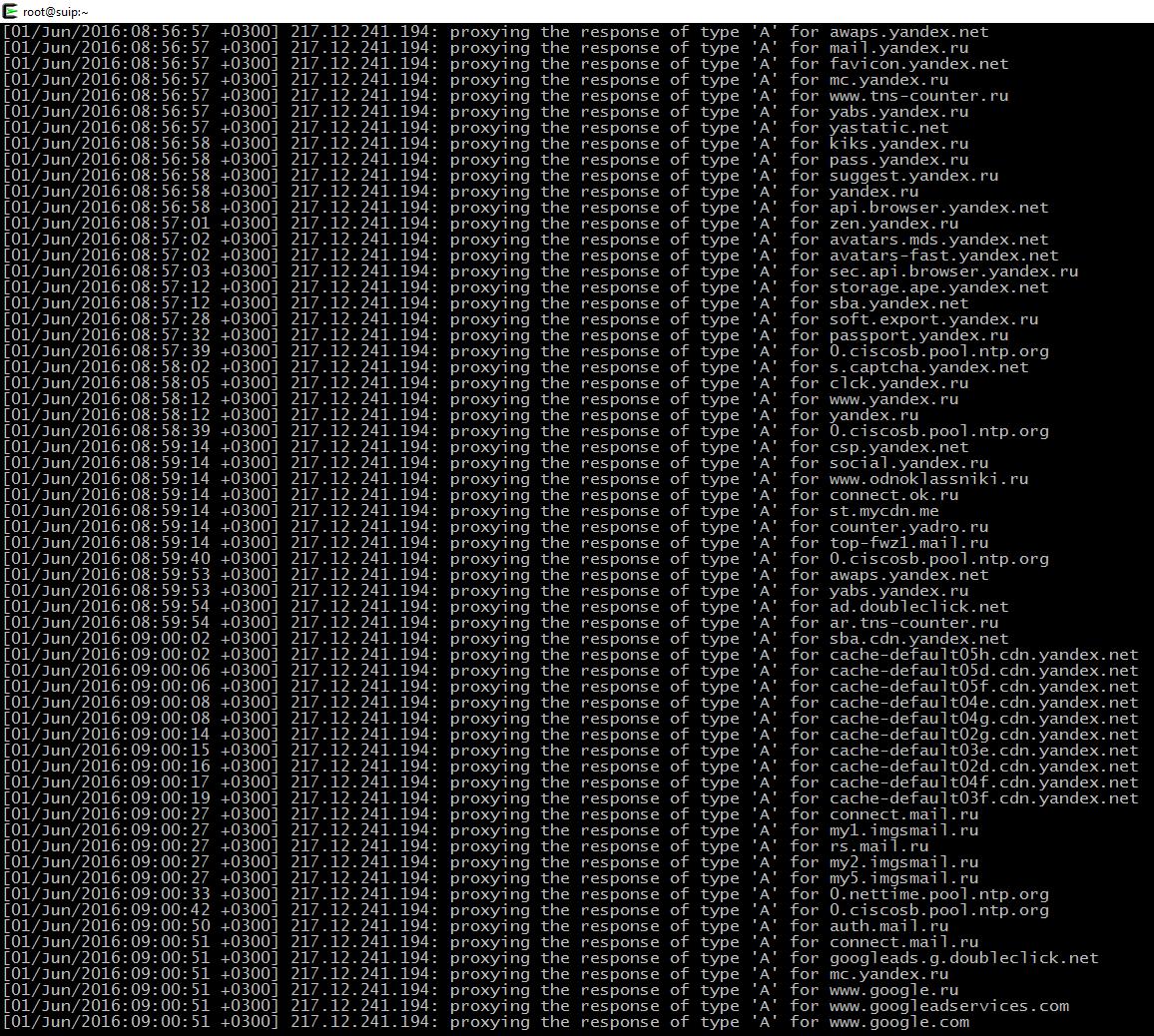

Тут видно, что наконец-то люди проснулись и начали пользоваться Интернетом:

Надеюсь это не роутер на работе – дальше там в основном идут одни социальные сети. ))

Узнать, какие сайты посетил пользователь уязвимого роутера – это хорошо, но явно мало.

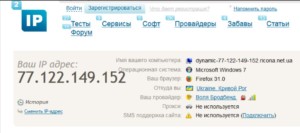

Настройка и запуск сканирования

Прежде чем осуществить настройку приложения, стоит проверить личные параметры. На сайте 2ip.ru представлены характеристики IP-адреса, браузера, прокси и защиты. При запуске приложения отображаются данные, касательно подключенных устройств и общей статистике. Пользователь сможет уточнить информацию по количеству потоков передачи данных.

Отдельно продемонстрирован тайм-аут, шифровка. Под веб-интерфейсом предусмотрено несколько портов. Однако не все они находятся в рабочем состоянии. В верхней области экрана разрешается подстраивать диапазон сканируемых адресов. Типы атак взлома отображаются в нижней области экрана.

Важно! Если требуется помощь, можно посетить официальную страницу разработчика. В строке Enter IP прописывается IP-адрес и необходимо нажать OK

Настройка и запуск сканирования

Прежде чем осуществить настройку приложения, стоит проверить личные параметры. На сайте 2ip.ru представлены характеристики IP-адреса, браузера, прокси и защиты. При запуске приложения отображаются данные, касательно подключенных устройств и общей статистике. Пользователь сможет уточнить информацию по количеству потоков передачи данных.

Отдельно продемонстрирован тайм-аут, шифровка. Под веб-интерфейсом предусмотрено несколько портов. Однако не все они находятся в рабочем состоянии. В верхней области экрана разрешается подстраивать диапазон сканируемых адресов. Типы атак взлома отображаются в нижней области экрана.

Важно! Если требуется помощь, можно посетить официальную страницу разработчика. В строке Enter IP прописывается IP-адрес и необходимо нажать OK

Установка Router Scan by Stas’M

Установка в Kali Linux

Начните с установки Wine как это показано в статье Как установить Wine в Debian, Kali Linux, Linux Mint, Ubuntu.

Распакуйте его.

Запустите файл RouterScan.exe с помощью Wine.

Если у вас в контекстном меню не появился Wine, то сделайте так:

- нажмите правой кнопкой на приложение, которое хотите запустить

- выберите «Открыть в другой программе»

- там, где строка для ввода, введите wine и нажмите кнопку «Установить по умолчанию», нажмите ОК. Теперь все .exe файлы будут открываться двойным кликом.

Если вы распаковали программу в папку загрузки, то, возможно, вы сможете её запускать примерно такой командой:

wine Загрузки/путь/до/RouterScan.exe

Установка в BlackArch

Начните с установки Wine как это показано в статье Как установить Wine в Arch Linux/BlackArch.

Распакуйте его.

Запустите файл RouterScan.exe с помощью Wine.

Если у вас в контекстном меню не появился Wine, то сделайте так:

- нажмите правой кнопкой на приложение, которое хотите запустить

- выберите «Открыть в другой программе»

- там, где строка для ввода, введите wine и нажмите кнопку «Установить по умолчанию», нажмите ОК. Теперь все .exe файлы будут открываться двойным кликом.

Для запуска из командной строки:

wine /путь/до/RouterScan.exe

Tor setup on Windows

Go to the downloads section of the Tor project site, select to download the Expert Bundle. Not the Tor browser, for our purposes we need Expert Bundle.

Download the unpacked folder to any location. Tor can be installed as a Windows service. This is a convenient option, because you do not need to run it every time, you do not need to enter commands. But now for speed and clarity, we manually start the Tor process with default options.

Open the Windows PowerShell (admin) prompt and drag the file tor.exe from the downloaded archive, wait until Tor completes its business:

This window does not need to be closed! Otherwise, communication with the Tor network will cease.

Now go to the Router Scan settings: < Main Menu >, then Settings and Tweaks, then HTTP Client. In the Proxy Server group, in the Type drop-down list, select SOCKS5. As the IP, enter 127.0.0.1, and as Port — 9050.

Now the scan must be performed via Tor.

NOTE: You cannot scan private networks via Tor!

Обзор беспроводных сетей в Router Scan

В Router Scan начиная с версии v2.60 появилась вкладка Wireless Networks:

В поле Interface выберите ту Wi-Fi карту, которую вы хотите использовать для аудита Wi-Fi сетей. Если вы поставите галочку на Enable discovery, то начнётся сбор данных о доступных в радиусе досягаемости точках доступа. Чтобы точки доступа не пропадали из списка, поставьте галочку Cumulative mode:

Поле Active отмечает (вроде бы) сети, к которым вы подключены в данный момент.

Обратите внимание, что нам доступна расширенная информация о точках доступа. В том числе, можно увидеть точную модель (поля WSC Name и Model) для ТД с WPS

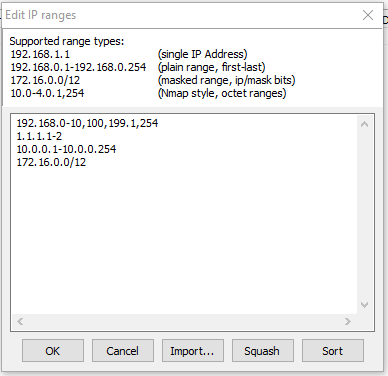

IP Range Syntax

Router Scan supports several types of ranges:

1. A single IP address — only one address per line.

Example: 192.168.1.1

2. Normal range — specify the start and end addresses, separated by a hyphen (minus).

Example: 192.168.10.1-192.168.10.254

— 254 addresses will be scanned.

Example: 192.168.200.30-192.168.200.39

— 10 addresses will be scanned.

3. Range with bitmask — indicates the IP address of the network and the number of fixed bits (network mask), they are separated by a slash.

Example: 10.10.10.0/24

— The first 24 bits of the address do not change, there are 32 — 24 = 8 free bits.

— 28 = 256 addresses will be scanned.

Example: 172.16.0.0/12

— The first 12 bits of the address do not change, there are 32 — 12 = 20 free bits.

— 220 = 1048576 addresses will be scanned.

More information about such ranges can be read on .

4. Octet range in the Nmap style — individual octets of the IP address can be specified in the form of ranges through a hyphen, or as a comma-separated list.

Example: 10.0.0.1-254

— 254 addresses will be scanned, from 10.0.0.1 to 10.0.0.254.

Example: 10.0.2,4.1

— 2 addresses, 10.0.2.1 and 10.0.4.1 will be scanned.

Дополнительные инструменты

К дополнительным инструментам программы приписывают функцию аудита безопасности. При обнаружении роутера, веб-камеры, маршрутизаторов, разрешается выявить слабые стороны сетевого устройства. Подбор пароля к Wi-Fi не отнимет много времени. На официальной странице разработчика уже доступна обновлённая версия 2.60, которая включает поддержку роутеров многих производителей.

Функция беспроводного доступа — это ещё одна возможность. Поддерживается WPA/WPA2 сети и есть возможность провести атаку на незащищенное оборудование. Эксперименты продолжаются и надо усовершенствовать программу. Однако встречаются ограничения и об этом говорят ошибки ПК. Пользователь на экране может увидеть надписи Raw packet, Please install WinPcap.

Выше рассмотрена программа Router Scan и даны действенные советы по её использованию. Показаны особенности настроек, расписан запуск сканирования. Также есть описание модулей, плюс дополнительных инструментов.

источник

Словари дефолтных учётных записей для роутеров

Заводские (стандартные) имена пользователей и паролей встречаются на роутерах очень часто.

Программа Router Scan v2.52 by Stas’M настолько мне нравится, что я постоянно из неё что-то тырю. До этого брал идеи и алгоритмы эксплуатирования уязвимых роутеров. Теперь вот файлы со словарями. В программе имеется два файла auth_basic.txt и auth_digest.txt (для базовой аутентификации и HTTP аутентификации). Файлы почти идентичны по содержимому и, скорее всего, списки нужно переводить в понятный для Linux программ формат. Но, тем не менее, я их очень ценю — т. к. они основаны на практике.

Скачать их можете по этой ссылке.

Scanning local and global networks

- The network interface with the global IP address connects to the Internet directly without intermediaries, and everyone who has the Internet can connect to it.

- The remaining IP addresses are private.

Of the approximately four billion addresses defined in IPv4, three ranges are reserved for use in private networks. Packets addresses in these ranges are not routable in the public Internet, because they are ignored by all public routers. Therefore, private hosts cannot directly communicate with public networks, but require network address translation at a routing gateway for this purpose.

| Address range | Number of addresses | Classful description | Largest CIDR block |

|---|---|---|---|

| 10.0.0.0 – 10.255.255.255 | 16777216 | Single Class A | 10.0.0.0/8 |

| 172.16.0.0 – 172.31.255.255 | 1048576 | Contiguous range of 16 Class B blocks | 172.16.0.0/12 |

| 192.168.0.0 – 192.168.255.255 | 65536 | Contiguous range of 256 Class C blocks | 192.168.0.0/16 |

An example of interesting finds in my local network:

Scanning Modules

- Router Scan (main) — the main scanning module, is responsible for cracking a password for the web interface of the device, and for obtaining information.

- Detect proxy servers — detects HTTP proxy servers, and notifies in case of luck — in the column name/device type, the ‘proxy server’ will be added in parentheses, and in the WAN column IP Address — the real external address of the proxy server. To indicate the record in the table of successful results, the text ‘Proxy Good Check’ will be written to the DNS column.

- Use HNAP 1.0 — checks the host for the presence of support for the protocol Home Network Administration Protocol v1.0 and the vulnerabilities in it. If it finds support, it will write ‘HNAP Info’ in the name/device type column. If the vulnerability is detected, it will write down the text ‘HNAP bypass auth’ in the authorization column, as well as the received wireless network settings. Note: If the main module has successfully picked up the authorization password before, the HNAP module will not be used. To force the HNAP vulnerability to be checked, disable the main module and scan the device.

The following modules are added as a bonus, and to the routers have no direct relationship.

- SQLite Manager RCE — defines vulnerable SQLite servers in which there is a vulnerability in executing arbitrary PHP code. If the SQLite Manager is found on the node, a link to it will be written to the comment column. The result of the vulnerability check will be displayed in the name column/device type. If the vulnerability is detected, the text ‘SQLite Good Check’ will be written to the DNS column to indicate the record in the table of successful results.

- Hudson Java Servlet — Identifies vulnerable Hudson CI servers (as well as Jenkins CI) in which there is a vulnerability in executing arbitrary Java code. If the Hudson/Jenkins CI is found on the node, a link to it will be written in the comment column. The result of the vulnerability check will be displayed in the name column/device type. If the vulnerability is detected, the text ‘Hudson Good Check’ will be written to the DNS column to indicate the record in the table of successful results.

- phpMyAdmin RCE — searches for phpMyAdmin on the scanned node, and then checks it for vulnerability to execute arbitrary PHP code (exploit). If phpMyAdmin is found on the node, a link to it will be written in the comment column. The result of the vulnerability check will be displayed in the name column/device type. If the vulnerability is detected, the text «PMA Good Check» will be written in the DNS column to indicate the record in the table of successful results.

Also, it’s important to know that the modules work one after another — they can overwrite the information in the columns that the previous module received.

Для чего нужна программа Router Scan

Router Scan умеет находить и определять различные устройства из большого числа известных роутеров/маршрутизаторов и, что самое главное, – вытаскивать из них полезную информацию, в частности характеристики беспроводной сети: способ защиты точки доступа (шифрование), имя точки доступа (SSID) и ключ точки доступа (парольная фраза).

Также получает информацию о WAN соединении (удобно при сканировании локальной сети) и выводит марку и модель роутера.

Получение информации происходит по двум возможным путям:

- Программа попытается подобрать пару логин/пароль к маршрутизатору из списка стандартных паролей, в результате чего получит доступ.

- Либо будут использованы неразрушающие уязвимости (или баги) для конкретной модели маршрутизатора, позволяющие получить необходимую информацию и/или обойти процесс авторизации.

Начиная с версии 2.60 в программе появились функции обнаружения и аудита беспроводных сетей стандартов 802.11a/b/g/n, для работоспособности этих функций требуется встроенный или внешний Wi-Fi адаптер.

Для лучшего качества беспроводного аудита была усовершенствована интеграция с сервисом 3WiFi, а также реализованы атаки на ключ сети WPA/WPA2 и поддержка аудита WPS PIN вместе с атакой Pixie Dust.

Configuring and running Router Scan

The main button is multifunctional. When you start the scan, it is divided into two buttons — to stop and pause the scan. But it can also perform a number of other functions:

- — starts the process of scanning IP ranges.

- — stops the scan.

- — sets the scan to pause.

- — resumes scanning.

- — Forcibly stops scanning.

- — interrupts the import of the file into the table.

- — interrupts the upload of data to the 3WiFi database (with automatic unloading after the scan is complete).

Max. threads

This parameter sets the maximum number of threads, that is, how many devices can be scanned in parallel and simultaneously.

Timeout

Sets the connection waiting threshold for the device in milliseconds.

Note: Depending on the Internet service provider, speed and stability of the connection, these parameters will have to be modified intuitively, to obtain stable scan results without loss of connection. If you think that the program does not use enough threads, and your system can give more resources, try changing the scan mode in the program settings.

Scan ports

Determines which TCP ports will be scanned when scanning IP ranges.

- allows you to add a new port to the end of the list.

- removes the selected port from the list.

All ports are scanned using the standard HTTP/1.0 protocol, with the exception of ports 443, 4343 and 8443 — they are scanned over HTTPS using the OpenSSL library.

To increase the viewing angle in the network, you can also add to the list ports 81, 88, 8000, 8081, 8082, 8088, 8888, and the like.

You can also change the list of ports by editing the ports.txt file.

Auto save scan results to hard drive

This function periodically automatically saves the contents of the table selected for saving. To select a saved table, use the appropriate option. Adjustable parameters:

- Interval — the interval with which to save (in seconds).

- Format — in which format to save the file.

Supported file formats:

- XML 2003 Table — the XML format used by Microsoft Office 2003 (export only).

- CSV Table — text format CSV (import/export).

- Tab-delimited Text File — text format TXT with tab delimiters (import/export).

- IP: Port List — address list in IP address format: port (export only).

- JavaScript Object Notation is a JSON format that many interpreters and development environments accept (export only).

All files are saved in the program folder, in UTF-8 encoding (without BOM). File names correspond to the date and time of export.

To store, postprocess, or re-import the data, it is recommended to use the TXT format, or XML.

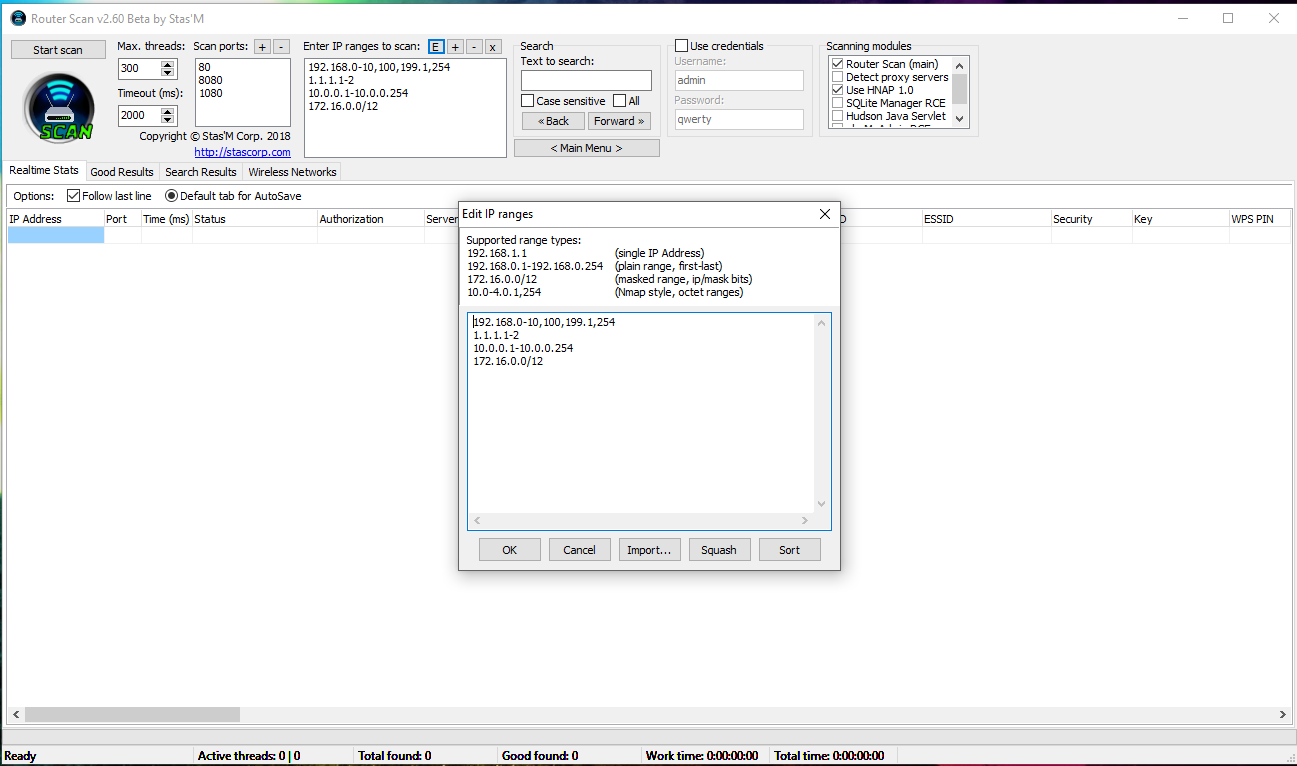

IP or IP ranges that you want to scan, enter in the ‘Enter IP ranges to scan’ field:

- opens window of the IP range editor.

- allows you to add one new range to the end of the list.

- Deletes the selected range from the list.

- completely erases the entire range list, including comments (beware, this is an irreversible action!).

Модули сканирования

Чтобы повысить защиту интерфейса, используется модуль сканирования. В сети он может называться Main и необходим для получения полной информации. Для работы с прокси серверами используется функция Detect proxy servers. Она включает в себя набор протоколов, понимает язык программирования HTTP.

В верхнем поле указывается надпись Proxy server и отдельно проверяется колонка WAN. В ней показывается действующий прокси-сервер, который можно поменять. Если интересует более подробные данные про сканирование, стоит открыть таблицу.

Use HNAP — дополнительная функция, которая свидетельствует о поддержке протокола Networ. Она показывает уязвимые места системы, нет необходимости использовать сторонние утилиты. Когда обнаружена неисправность, в нижней части окна появляется надпись Bypass aut. Таким образом, с беспроводной сетью что-то не так. Модуль быстро запускается, но требуется время, чтобы подобрать для интерфейса пароль автоматизации.

Что нужно для использования возможностей беспроводного аудита Router Scan?

Программы

Если при попытке использования функций беспроводного аудита вы увидели сообщения:

Raw packet capture not available. Please install WinPcap and try again.

Оборудование

Для подбора WPA-PSK ключа (проще говоря, пароля от Wi-Fi сети) должна подойти любая Wi-Fi карта, поскольку принцип работы программы заключается в том, что пробуется подключение с паролями из словаря, а подключаться к беспроводной точке доступа умеет любой Wi-Fi адаптер. Если у вас их несколько, то предпочтение следует отдать тому, который видит больше сетей и лучше держит сигнал.

В атаках на WPS ПИН при использовании Alfa AWUS036NHA я получал сообщение об ошибке:

Failed to start raw packet capture. Try updating your Wi-Fi driver and/or installing Npcap in WinPcap-compatible mode.

Т.е. не получается запустить захват сырых пакетов, попробуйте обновить ваш Wi-Fi драйвер и/или установить Npcap в WinPcap-совместимом режиме.

Поскольку WinPcap состоит в том числе из драйвера, не удивлюсь если для атак на WPS ПИН подойдут даже те беспроводные карты, которые непригодны для использования в аудите Wi-Fi в Linux из-за ограничений драйверов. Не могу это проверить, т.к. под рукой нет «просто» Wi-Fi адаптера.

Встроенная Wi-Fi карта Intel Corporation Centrino Advanced-N 6235 (rev 24) (в Linux поддерживает режим монитора и инъекцию) также хорошо работает с Router Scan.

Настройка Router Scan

Для некоторых наших атак нам понадобиться информация с 3WiFi. Нам хватит гостевого доступа. Перейдите в настройки Router Scan и в качестве Username и Password введите antichat:

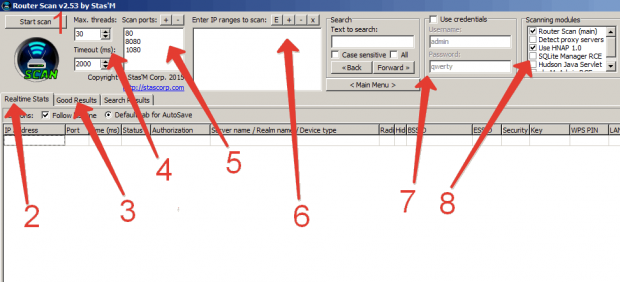

Этап 2. Использование Router Scan

На этом этапе мы запускаем программу роутер скан и видим следующую картину:

Программа Router Scan (Роутер Скан)

Программа Router Scan (Роутер Скан)

- Кнопка начала сканирования;

- Вкладка отображения результатов в реальном времени;

- Вкладка отображения только успешно “раскрытых” устройств;

- Параметры сканирования – количество потоков и таймаут коннекта;

- Порты веб-интерфейсов, на которые происходит коннект;

- Диапазоны сканируемых адресов;

- Конкретные аутентификационные данные (иначе берутся из словаря);

- Типы атак;

Добавляем интересующий нас диапазон адресов, нажав кнопку “+” в разделе 6.

Затем нажимаем кнопку 1. Start Scan. Дожидаемся результатов или поглядываем на вкладку Good Results.

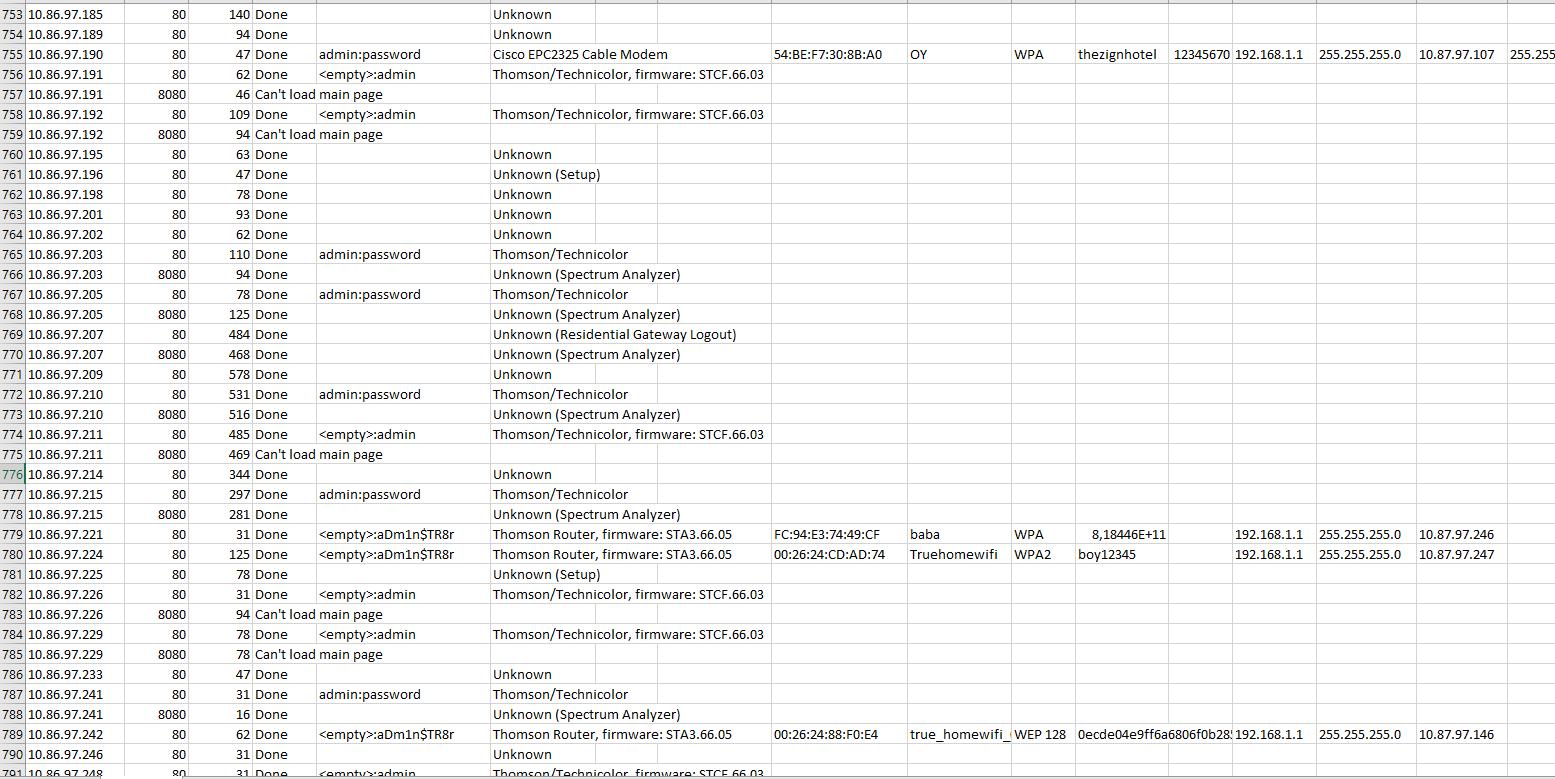

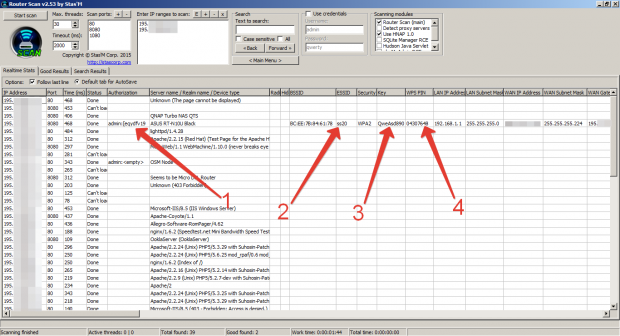

Результат работы Роутер Скан

Результат работы Роутер Скан

В результате сканирования мы получили:

- Аутентификационные данные для доступа в админку роутера;

- BSSID и ESSID точки доступа WiFi;

- WPA2 пароль точки доступа;

- WPS-пин точки доступа;

- Прочие сетевые настройки.

Нетрудно убедиться в валидности раскрытых данных:

Видео по теме:

Port Scanner Settings

Scan Mode

Depending on the speed of your Internet connection and available PC resources, you can choose different scanning modes:

() Normal — it is optimized for work through a wireless network (i.e. when you are connected via Wi-Fi); it also does not clog the channel connections and is convenient when you need to use the Internet during scanning.

Technical characteristics: a delay of 15 ms between each IP/port pair.

() Fast Scan — optimized for operation via Ethernet (when connected by cable). This mode can cause problems when you use Wi-Fi as the primary connection.

Technical characteristics: a delay of 15 ms between each IP-address, all these ports are checked at one time.

() Ultra Fast — can be used for high-speed connections (1 Gb/s or higher) on high-performance machines. Use this mode at your own risk on an inappropriate system configuration, it can break the connection to the Internet for a long time, cause a denial of service to your Internet provider, or harm the network adapter.

Technical characteristics: without delays, all available threads are used at once.

SYN send times

This option is recommended to change only if you experience connection problems. It allows you to specify how many times to send a TCP SYN packet (request to connect to a port) and wait for a response.

The function can be useful when working under VPN with conflicting routes, or with an unstable connection.

On scan finish do

If you ran the scan for a long period of time, you might need this feature. You can select the following actions:

- Do nothing

- Close program

- Logoff user — exit the user’s session.

- Shutdown — turn off the PC.

- Suspend — put the PC in sleep state (if the function is available on the system).

- Hibernate — perform hibernation and shut down the PC (if the function is available on the system).

If you have disabled automatic saving of results, you will be prompted to enable it so that you do not lose the scan results.

‘Silent Mode’

This mode allows you to open the program without a visible window, and immediately start the scan. This will bring up an icon in the system tray, click it to display the main window.

When scanning is complete, the results will be saved to the file, even if auto-saving is disabled.

Note: You must restart the program to enable or disable this option.

Thread timeout

Sets the thread lifetime in minutes, i.e. the waiting threshold for processing the device. If the processing process did not succeed in meeting the specified time, it is forcibly terminated by the program, and the Timed out mark appears in the status column.

You can also turn off the waiting threshold by setting the Unlimited check box, but then the scanning process can be delayed forever, waiting for the hanging threads to end.

Cain & Abel (Windows)

Cain & Abel (Windows)

Cain & Abel — это многоцелевое приложение для операционных систем Windows для восстановления и взлома паролей, которое также оснащено инструментами для перехвата и анализа сетевого трафика, в том числе и WiFi-сетей. Как и предыдущее решение (Acrylic WiFi Home), Cain & Abel является мощным сетевым анализатором, способным захватить и обработать большую часть беспроводного сетевого трафика.

Его графический интерфейс имеет относительно древний, упрощенный вид. Панель инструментов (старого стиля с иконками вверху экрана) используется для запуска различных утилит. Доступ к основным функциональным частям приложения осуществляется через вкладки окошек.

Через вкладку «Wireless» («Беспроводная связь») мы получаем доступ к функциональным инструментам для анализа сетевого трафика WiFi-сетей. В дополнение к обычной информации об идентификаторах SSID и различной информации о сигналах, здесь также можно найти список и детальную информацию о подключенных клиентах. Для точек доступа и клиентов Cain & Abel предоставляет информацию о количестве обнаруженных пакетов: всех пакетов, векторов инициализации протокола безопасности WEP (WEP Initialization Vector, WEP IV) и ARP-запросов. Любые скрытые SSID, обнаруженные из перехваченных пакетов, будут отображаться в графическом интерфейсе. Большую часть перехваченных статусов и данных можно экспортировать в простой текстовый файл.

Несмотря на огромный функциональный потенциал данного решения, такие недостатки, как отсутствие наглядных графиков, а также невозможность распознавать точки доступа стандарта 802.11ac и определять более широкие каналы, не позволяют назвать Cain & Abel лучшим выбором для наблюдения и анализа WiFi-сетей

На это решение стоит обратить внимание, если ваши задачи выходят далеко за пределы простого анализа трафика. С его помощью вы можете восстанавливать пароли для ОС Windows, производить атаки для получения потерянных учетных данных, изучать данные VoIP в сети, анализировать маршрутизацию пакетов и многое другое. Это действительно мощный инструментарий для системного администратора с широкими полномочиями

Это действительно мощный инструментарий для системного администратора с широкими полномочиями.

Скачать Cain & Abel: http://www.oxid.it/cain.html

Заключение

В целом скрипт довольно простой, но и задача по захвату рукопожатий довольно простая, поэтому он с ней справляется. Особенно мне нравится то, что каждое захваченное рукопожатие сохраняется в отдельный файл — это очень удобно, можно сразу перейти к подбору паролей.

В одной из следующих статей я расскажу о ещё одной отличной программе для автоматического захвата рукопожатий при постоянном мониторинге появления новых Wi-Fi сетей с добавлением их для атаки. К тому же, та программа дополнительно захватывает автоматически ещё и PMKID! Статья готова: Автоматический захват рукопожатий и PMKID от всех точек доступа.