Как использовать autoruns для обнаружения и удаления вредоносных программ в windows

Содержание:

- Редактирование параметров автозапуска

- Usage

- Отличительные особенности

- Работа с программой Autoruns

- Как убрать автозагрузку программ Windows 10

- Использование файла вирусами

- Проверка подписей кода

- Introduction

- Introduction

- Обзор вкладок в окне программы Autoruns

- Сравнение с другим ПК (или предыдущая чистая установка)

- Как работает вирус Autorun.inf?

- Autorun-вирус. Источники заражения.

- []Ключи содержимого

- Autoruns for Windows 10

- Серия уроков по пакету утилит SysInternals

- AutoRuns управление автозагрузкой 13.98 Portable

Редактирование параметров автозапуска

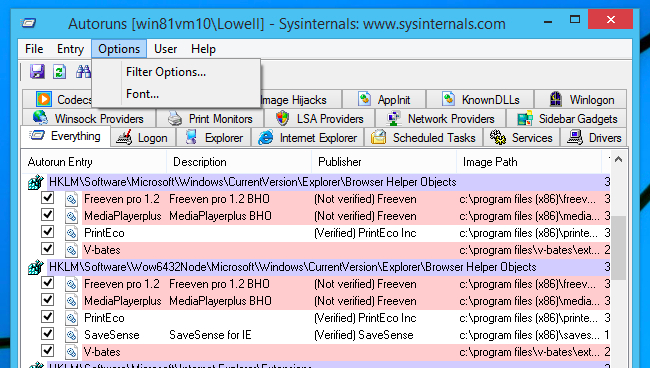

После того, как вы запустите приложение, откроется одна из основных вкладок под названием «Everything». Здесь отображены буквально все драйверы, программы и другие элементы, которые запускаются в автоматическом режиме при включении ПК. Строки могут быть окрашены в три разных цвета:

- Белый – свидетельствует о том, что с файлами всё нормально.

- Жёлтый – файл отсутствует, но к нему указан путь только в реестре. Удалять этот файл нежелательно, просто снимите напротив него галочку, перезагрузите компьютер и посмотрите что изменится. В любое время вы сможете опять включить файл.

- Розовый – у элемента нет цифровой подписи. В этом нет ничего страшного, но стоит учесть, что довольно много современных вирусов распространяются во всемирной сети именно без этой подписи. Удаляйте файл из автозагрузки только в том случае, если точно уверены, что он относится к потенциально опасному программному обеспечению либо является вирусом.

Usage

Simply run Autoruns and it shows you the currently configured

auto-start applications as well as the full list of Registry and file

system locations available for auto-start configuration. Autostart

locations displayed by Autoruns include logon entries, Explorer add-ons,

Internet Explorer add-ons including Browser Helper Objects (BHOs),

Appinit DLLs, image hijacks, boot execute images, Winlogon notification

DLLs, Windows Services and Winsock Layered Service Providers, media

codecs, and more. Switch tabs to view autostarts from different

categories.

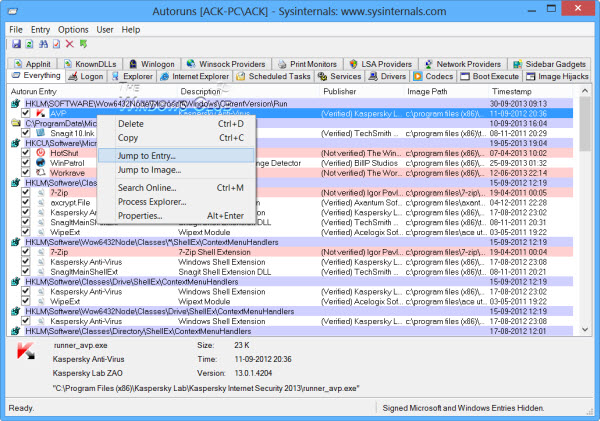

To view the properties of an executable configured to run automatically,

select it and use the Properties menu item or toolbar button. If

Process Explorer is

running and there is an active process executing the selected executable

then the Process Explorer menu item in the Entry menu will open

the process properties dialog box for the process executing the selected

image.

Navigate to the Registry or file system location displayed or the

configuration of an auto-start item by selecting the item and using

the Jump to Entry menu item or toolbar button, and navigate to

the location of an autostart image.

To disable an auto-start entry uncheck its check box. To delete an

auto-start configuration entry use the Delete menu item or toolbar

button.

The Options menu includes several display filtering options, such as

only showing non-Windows entries, as well as access to a scan options

dialog from where you can enable signature verification and Virus Total

hash and file submission.

Select entries in the User menu to view auto-starting images for

different user accounts.

More information on display options and additional information is

available in the on-line help.

Отличительные особенности

В далеком 2002 году разработчики создали первую версию приложения, благодаря которой привлекли внимание рядовых пользователей и представителей Microsoft. Впоследствии знаменитая корпорация приобрела права на данный продукт.

Утилита настолько многофункциональна, что может работать в любой операционной системе, включая Windows 10.

Отслеживает потенциально опасное ПО и уведомляет пользователя об его наличии на ПК.

Интерфейс имеет большое количество различных вкладок и полностью переведен на русский язык.

Программа экономит ресурсы вашего компьютера и автоматически запускается вместе с Виндовс.

Отображение полного перечня свойств автозапускаемых объектов.

Можно останавливать и запускать выбранные программы прямо из интерфейса Autoruns.

Предусмотрено комплексное сканирование приложений, установленных на вашем ПК.

Наличие встроенного фильтра позволяет осуществлять поиск утилит в системном реестре или службах Виндовс 10.

Для запуска приложения не требуется его установка на компьютер — достаточно дважды кликнуть по ярлыку исполняющего файла, который вы сможете бесплатно скачать у нас.. Если вам хочется узнать больше полезной информации об Autoruns, то советуем потратить несколько минут на просмотр интересного видеоролика

Автор рассказывает о том, как использовать программу по назначению. Кроме того, с ее помощью можно управлять автоматической загрузкой операционки Windows 10 и искать вирусы. Получается, что программа выполняет функции встроенного антивирусника

Если вам хочется узнать больше полезной информации об Autoruns, то советуем потратить несколько минут на просмотр интересного видеоролика. Автор рассказывает о том, как использовать программу по назначению. Кроме того, с ее помощью можно управлять автоматической загрузкой операционки Windows 10 и искать вирусы. Получается, что программа выполняет функции встроенного антивирусника.

Работа с программой Autoruns

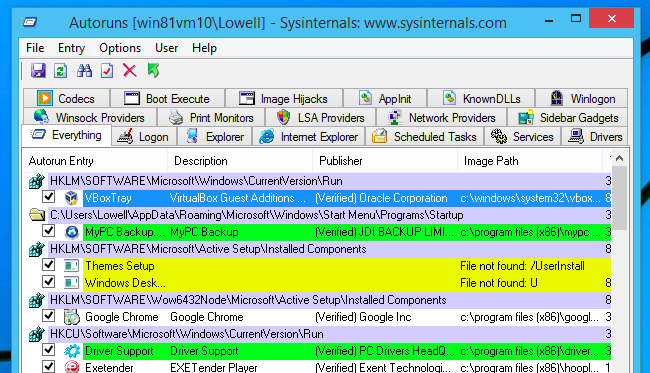

Интерфейс программы

После запуска окно программы будет выглядеть так:

Программа официально поддерживает только английский язык, но и так разобраться с программой несложно.

Все автозапускаемые сервисы в программе разбиты по разделам (1). Открыв вкладку с нужным разделом, в центре окна появится список относящихся к нему сервисов.

Если открыта вкладка Everything (отображение сервисов сразу со всех разделов), то в списке будет видно разделение по разделам (2). Некоторые сервисы отмечены жёлтым цветом (3). Это значит, что файла для запуска этой программы / службы / сервиса в Windows не существует и осталась лишь запись в реестре. Такие записи можно удалить без последствий. Розовым (4) выделены те сервисы, которые программа считает подозрительными. Однако, не стоит ориентироваться целиком на логику программы, поскольку она часто считает подозрительными даже реально безопасные программы.

Всё, что отмечено галочками (как правило, это более 90% из списка) у вас загружается автоматически либо при старте системы, либо при выполнении иных событий.

Удобнее всего пользоваться основным разделом Everything, поскольку через него выводится сразу всё. Отдельно, как правило, может потребоваться заглянуть в разделы:

- Scheduled Tasks. Программы, запуск которых запланирован через утилиту Windows «Планировщик задач».

- Services. Здесь перечисляются автозапускаемые службы Windows.

- Drivers. Тут будут отображаться загружаемые с Windows драйвера (программы для управления устройствами компьютера).

- Winlogon. Программы, запускаемые при загрузке Windows.

- Logon. Программы, запускаемые при входе пользователя в Windows.

Все остальные разделы проще смотреть через общую вкладку Everything.

Список вывода автозагрузки сделан в виде таблицы. Назначение колонок таблицы:

- Autorun Entry. Здесь указан сам автозапускаемый файл, драйвер, сервис.

- Description. В этой колонке выводится описание к каждому пункту автозагрузки, из которого часто можно увидеть, для чего служит тот или иной пункт.

- Publisher. Издатель файла, т. е. разработчик. Если указано в скобках Verified, значит, издатель проверен, т. е. это оригинальный файл, а не какой-то подменённый (например, вирусом).

- Image Path. Путь к файлу в проводнике Windows.

- Timestamp. Время модификации файла. Иногда здесь может отображаться некорректное время, например, в будущем.

- VirusTotal. Результат проверки файлов автозапуска на возможность заражения через сайт virustotal.com.

Настройка автозагрузки

Чтобы отключить нужные сервисы из автозагрузки просто снимите рядом с ними галочки. Изменения применяются сразу и при следующей загрузке Windows те сервисы, с которых вы ранее сняли галочки уже не будут загружаться.

Работать с автозагрузкой нужно очень внимательно! При отключении многих сервисов ваша система может в итоге не загрузиться!

Настоятельно рекомендую, перед тем как вы начнёте посредством отключения каких-то пунктов из автозагрузки искать источник проблемы, выключить в настройках отображение всех системных сервисов Windows, а именно от компании Microsoft. Для этого откройте меню Options и выберите Hide Microsoft Entries. Пункт Hide Windows Entries выключится автоматически.

Пункт Hide Empty Location оставляйте всегда включённым, поскольку он позволяет скрыть пустые записи.

При отключении сервисов из автозагрузки, соответствующие им записи в реестре Windows всё равно останутся. Чтобы полностью удалить сервис из автозагрузки, кликните по нему правой кнопкой мыши и выберите Delete.

Удалять следует только те пункты автозагрузки, которые остались после удаления самих программ! Удалив что-то из автозагрузки, восстановить это затем уже не получится! Поэтому прежде чем что-то основательно удалять, для начала проверьте работу компьютера просто отключив нужный сервис, не удаляя его.

Чтобы посмотреть, к какому файлу и (или) записи в реестре Windows относится тот или иной пункт автозагрузки, кликните по нему правой кнопкой мыши и выберите один из вариантов: Jump to Entry или Jump to Image.

Выбрав первый вариант, откроется реестр Windows сразу на той записи, которая соответствует выбранному пункту автозапуска.

Выбрав второй вариант, откроется папка проводника Windows с тем файлом, который соответствует выбранному пункту автозапуска.

Это полезно тогда, когда вам нужно знать, что конкретно за файл находится в автозапуске и где он расположен наглядно в проводнике Windows.

Таким образом, вы можете отключать либо ненужные программы, сервисы, драйверы из автозапуска системы, либо методом последовательного отключения (например, по 5-10 шт.) и проверки, находить источник проблемы в работе Windows.

Как убрать автозагрузку программ Windows 10

Для включения или отключения автозагрузки достаточно перетянуть ползунок состояния. К сожалению, не со всеми приложениями всё так просто. Например, даже после полного отключения автозапуска uTorrent в настройках программы он также успешно загружается в системе.

Всё изменилось после отключения функции Использования данных пользователя для входа для автоматического завершения настройки устройства и открытия приложений после перезапуска или обновления. См. Как убрать uTorrent из автозагрузки Windows 10.

Важно! Все программы в процессе установки позволяют включить или отключить автозапуск. Если же Вы пропустили этот шаг, ищите опцию непосредственно в настройках программы

Кроме вредоносного софта, там всеми возможными способами ПО попадает в автозагрузку.

Использование файла вирусами

В настоящее время файл autorun.inf широко используется для распространения компьютерных вирусов через

flash-накопители и сетевые диски. Для этого авторы вирусов прописывают имя исполняемого файла с

вредоносным кодом в параметр open. При подключении заражённого flash-накопителя Windowss запускает

записанный в параметре «open» файл на исполнение, в результате чего происходит заражение компьютера.

Находящийся в оперативной памяти заражённого компьютера вирус периодически сканирует систему с целью поиска

новых дисков, и при их обнаружении (при подключении другого flash-накопителя или сетевого диска) создаёт на них со

ссылкой на копию своего исполняемого файла, обеспечивая таким образом своё дальнейшее распространение.

Вирус также часто делает файлы и папки на съёмном диске (флешке, дискете) невидимыми, используя команду attrib

. Вместо них он часто создаёт ярлыки с именами файлов и папок, реже

ярлык с наименованием диска (E:, F: и т.д.). Ни в коем

случае не нужно щёлкать (кликать) мышью по ярлыкам. Для того, чтобы скрытые файлы оказались видимыми

можно изменить свойства проводника (обозревателя explorer.exe), затем выполнить команду в командной

строке:cmd /c attrib -s -r -h htt://www.programmersforum.ru/showthread.php?t=241651, по этой же ссылке можно

прочитать, как в Windows XP скрытые файлы и папки снова можно увидеть). После удаления вируса с

компьютера рекомендуется удалить его тело с флешки, удалить файл autorun.inf и создать папку с таким же

названием. Большинство вирусов смогут копировать свои тела на съёмный носитель, но не смогут автоматически

запускаться без текстового файла autorun.inf. Многие опытные пользователи рекомендуют использовать для

просмотра содержимого флешек и дискет командную строку или файловые менеджеры (total commander, far, norton

commander и др.).

Проверка подписей кода

Пункт меню Filter Options («Параметры фильтра») переносит вас на панель параметров, где вы можете выбрать один очень полезный параметр: Verify Code Signatures («Проверить подписи кода»). Это позволит убедиться, что каждая цифровая подпись проанализирована и проверена, и отобразит результаты прямо в окне. Вы заметите, что все элементы, выделенные розовым цветом на скриншоте ниже, не проверены или информация об издателе не существует.

И для дополнительной уверенности вы можете заметить, что этот снимок экрана ниже почти такой же, как и тот, что находится в начале, за исключением того, что некоторые элементы в списке не отмечены как розовые. Разница в том, что по умолчанию без включённой опции «Проверить подписи кода» Autoruns будет предупреждать вас розовой строкой только в том случае, если информация об издателе не существует.

Introduction

This utility, which has the most comprehensive knowledge of

auto-starting locations of any startup monitor, shows you what programs

are configured to run during system bootup or login, and when you start

various built-in Windows applications like Internet Explorer, Explorer

and media players. These programs and drivers include ones in your

startup folder, Run, RunOnce, and other Registry keys.

Autoruns reports Explorer shell extensions, toolbars, browser helper

objects, Winlogon notifications, auto-start services, and much

more. Autoruns goes way beyond other autostart utilities.

Autoruns’ Hide Signed Microsoft Entries option helps you to zoom

in on third-party auto-starting images that have been added to your

system and it has support for looking at the auto-starting images

configured for other accounts configured on a system. Also included in

the download package is a command-line equivalent that can output in CSV

format, Autorunsc.

You’ll probably be surprised at how many executables are launched

automatically!

Introduction

This utility, which has the most comprehensive knowledge of

auto-starting locations of any startup monitor, shows you what programs

are configured to run during system bootup or login, and when you start

various built-in Windows applications like Internet Explorer, Explorer

and media players. These programs and drivers include ones in your

startup folder, Run, RunOnce, and other Registry keys.

Autoruns reports Explorer shell extensions, toolbars, browser helper

objects, Winlogon notifications, auto-start services, and much

more. Autoruns goes way beyond other autostart utilities.

Autoruns’ Hide Signed Microsoft Entries option helps you to zoom

in on third-party auto-starting images that have been added to your

system and it has support for looking at the auto-starting images

configured for other accounts configured on a system. Also included in

the download package is a command-line equivalent that can output in CSV

format, Autorunsc.

You’ll probably be surprised at how many executables are launched

automatically!

Обзор вкладок в окне программы Autoruns

Для удобства получения сведений о местах автозапуска, Autoruns распределяет запускаемые объекты по вкладкам, согласно их функционалу.

Вам также может быть интересно:

- Autorun Organizer — менеджер автозагрузки

- Автозагрузка Windows 10: как добавить или удалить программу из автозагрузки

В окне программы отображаются контейнеры (папки, файлы, параметры и ключи реестра), используемые для автозапуска, и содержимое контейнера. В столбцах находится информация об объектах автозапуска:

- В столбце «Autorun Entry» (Запись автозапуска) показан способ автозапуска. Если, напротив элемента стоит флажок, это значит, что автозапуск выполняется.

- В столбце «Description» (Описание) находится описание файла.

- В столбце «Publisher» (Издатель) можно получить информацию о производителе объекта автозапуска.

- В столбце «Image Path» (Путь к образу) указан путь к файлу (образу, объекту).

- Столбец «Timestamp» (Отметка времени) отображает время появления файла на компьютере.

- В столбце «VirusTotal» находится информация о проверке файла на сервисе VirusTotal.

Назначение всех вкладок программы:

- Everything (Все) — все записи в одном месте.

- Logon (Вход в систему) — все элементы автозагрузки текущего пользователя, программы из папки «Автозагрузка».

- Explorer (Проводник) — список программ и расширений, прописанных в контекстном меню Проводника.

- Internet Explorer — показаны элементы браузера Internet Explorer, расширения, тулбары.

- Scheduled Tasks (Назначенные задания) — отображены все задания по обслуживанию операционной системы Windows, полученные из Планировщика заданий.

- Services (Сервисы) — службы и сервисы Microsoft, запускаемые при старте системы.

- Drivers (Драйвера) — список драйверов в параметрах которых стоит автозагрузка.

- Codecs (Кодеки) — сведения о аудио и видео кодеках, запускаемых в системе, необходимых для воспроизведения мультимедиа файлов.

- Boot Execute (Выполнение при загрузке) — запускаемые приложения при загрузке Windows, например, проверка диска на ошибки.

- Image Hijacks (Подмена образов) — здесь отображены так называемые хайджекеры (угонщики, перехватчики), подменяющие образы. Они выполняются вместе с оригинальными файлами, подменяя настоящие образы. Используются вирусами.

- AppInit (Инициализация приложений) — отображены приложения, используемые программами.

- Known DLLs (Известные DLL) — список зарегистрированных DLL-библиотек.

- Winlogon (Запуск Windows) — библиотеки событий при загрузке системы.

- Winsock Providers (Поставщики Winsock) — компоненты, необходимые для работы сети.

- Print Monitors (Мониторы печати) — компоненты драйверов принтера.

- LSA Providers (Поставщики LSA) — обработка событий, связанных с безопасностью сети.

- Network Providers (Поставщики сети) — провайдеры, работающие с настройками сети.

- WMI (Инструментарий управления Windows) — элементы из базы данных WMI.

- Office (Офис) — элементы автозапуска Microsoft Office, если офисный пакет программ установлен на данном компьютере.

Совет. Для того, чтобы увидеть места автозапуска только сторонних приложений, не затрагивая системные объекты, поставьте флажок в параметре «Hide Windows Entries» (Скрыть записи Windows) в меню «Options» (Настройки). Этот параметр активирован по умолчанию. Можно активировать параметр «Hide Microsoft Entries» (Скрыть записи Майкрософт), эта настройка дополнительно включает параметр «Hide Windows Entries».

Сравнение с другим ПК (или предыдущая чистая установка)

Параметр File → Compare («Файл» → «Сравнить») кажется невзрачным, но это может быть один из самых эффективных способов анализа ПК и просмотра того, что было добавлено с момента последнего сканирования, или сравнения с известным чистым ПК.

Чтобы использовать эту функцию, просто загрузите Autoruns на ПК, который вы пытаетесь проверить, или используйте автономный режим, который мы описали ранее, затем перейдите в File → Compare. Всё, что было добавлено с момента сравнения версии файла, будет отображаться ярко-зелёным цветом. Это так просто. Чтобы сохранить новую версию, воспользуйтесь опцией File → Save (Файл → Сохранить).

Если вы действительно хотите стать профессионалом, вы можете сохранить чистую конфигурацию из новой установки Windows и поместить её на флэш-накопитель, чтобы взять с собой. Сохраняйте новую версию каждый раз, когда вы впервые прикасаетесь к ПК, чтобы быть уверенным, что вы сможете быстро идентифицировать все новое вредоносное ПО, добавленное владельцем.

Как работает вирус Autorun.inf?

Как можно догадаться, вирус Autorun.inf размножается путём автоматического копирования самого себя на различные съемные носители. Таким образом, зараженные флешки, карты памяти, съемные диски и т.д. продолжают цепь «эпидемии» и, подключаясь к ПК или ноутбуку, заражают его.

На самом деле, не нужно сразу же переживать, если Вы обнаружили файл Autorun на флешке или CD диске. Возможно, что в данном случае он будет использоваться по назначению, например, запустит игру и т.д. А вот смутные сомнения должны терзать вас в том случае, если вы обнаружили авторан, например, на карте памяти фотоаппарата или видеокамеры. Ведь, понятно и так, что никаких установок не предвидится.

Autorun-вирус. Источники заражения.

Основными источниками заражения вирусом worm win32 autorun стали внешние накопители, так их стали использовать повсеместно и бесконтрольно. У каждого современного пользователя компьютером, есть своя флешка, свой цифровой плеер, цифровая камера с картой памяти и конечно же телефоны с микро-флешками. Проблема в том, что мы пользуемся этими устройствами бесконтрольно в различных местах и на различных компьютерах. Часто эти компьютеры не защищены антивирусом, не поддерживается актуальность антивирусных сигнатур. Таким образом любой из таких зараженных компьютеров может стать источником заражения вашего съёмного носителя, а в последствии и вашей системы. Источниками заражения к примеру могут быть:

- фотолаборатория, куда вы отдавали флеш-карту для распечатки фотографий;

- компьютер на работе;

- компьютер ваших друзей, где вы в гостях может быть подключали флешку;

- интернет-кафе и подобные публичные места.

[]Ключи содержимого

Существует три ключа типа файла: мусикфилес, пиктурефилес и видеофилес.

Если одно из этих значений имеет значение true с учетом значения 1, y, Yes, t или true, Пользовательский интерфейс автозапуска отображает обработчики, связанные с этим типом содержимого, независимо от того, существует ли на носителе содержимое этого типа.

Если одно из этих значений имеет значение false с учетом значения 0, n, No, f или false, то пользовательский интерфейс автозапуска не отображает обработчики, связанные с этим типом содержимого, даже если на носителе обнаружено содержимое этого типа.

Использование этого раздела предназначено для того, чтобы позволить авторам содержимого передавать данные для автоматического запуска. Например, компакт-диск можно классифицировать как содержащий только музыкальное содержимое, даже если у него есть изображения и видеоролики, и в противном случае они будут отображаться как смешанное содержимое.

раздел поддерживается только в Windows Vista и более поздних версиях.

Autoruns for Windows 10

Autoruns will not just show the startup programs which are placed in your Startup folder, the Run, RunOnce or other registry keys, but it will also show you in details the File Explorer & Internet Explorer shell extensions, toolbars, Browser Helper Objects, context menu items that start, the Drivers which start up, the Services, Winlogon items, Codecs, WinSock providers and more! It thus also works as a context menu editor and lets you manage context menu items in File Explorer and in Internet Explorer.

Autoruns will display entries from the following location:

- Logon. This entry results in scans of standard autostart locations such as the Startup folder for the current user and all users, the Run Registry keys, and standard application launch locations.

- Explorer. This entry shows Explorer shell extensions, browser helper objects, explorer toolbars, active setup executions, and shell execute hooks.

- Internet Explorer. This entry shows Browser Helper Objects (BHO’s), Internet Explorer toolbars and extensions.

- Services. It shows all Windows services configured to start automatically when the system boots.

- Drivers. This displays all kernel-mode drivers registered on the system except those that are disabled.

- Scheduled Tasks. Task scheduler tasks configured to start at boot or logon.

- AppInit DLLs. This has Autoruns shows DLLs registered as application initialization DLLs.

- Boot Execute Native images (as opposed to Windows images) that run early during the boot process.

- Image Hijacks Image file execution options and command prompt autostarts.

- Known DLLs. This reports the location of DLLs that Windows loads into applications that reference them.

- Winlogon Notifications. Shows DLLs that register for Winlogon notification of logon events.

- Winsock Providers. Shows registered Winsock protocols, including Winsock service providers. Malware often installs itself as a Winsock service provider because there are few tools that can remove them. Autoruns can disable them, but cannot delete them.

- LSA Providers. Shows registers Local Security Authority (LSA) authentication, notification and security packages.

- Printer Monitor Drivers. Displays DLLs that load into the print spooling service. Malware has used this support to autostart itself.

- Sidebar. Displays Windows Sidebar gadgets.

Open this utility by clicking on Autoruns.exe. From Options > Filter options, you may want to first select the Verify Code Signatures and Hide Signed Microsoft Entries. Check these two and hit the Rescan button or F5 to refresh the scan.

If you don’t want an entry to activate the next time you boot or log in you can either disable or delete it. To disable an entry uncheck it. To delete it, right-click on the entry and select Delete.

The right-click menu also lets you directly jump to the concerned registry location in Windows Registry, or the file in File Explorer, if you select Jump to Entry or Jump to Image, respectively.

The download package also includes a command-line equivalent that can output in CSV format, Autorunsc.exe.

Not only will Autoruns verify the authenticity of everything being loaded into Windows through cryptographic signatures, but it also recognizes files that have been tampered with. Using the Hide all the Microsoft entries, and you can also spot potentially unwanted or dangerous entries, Crapware, and third-party auto-starting images that have been added to your system and easily disable it with this wonderful tool.

We have already seen several freeware to manage start up programs. Among third-party freeware, WinPatrol would more than suffice, as it also keeps a watch on the changes made to your system, But power users who are looking for a powerful tool to understand and control all that starts up with Windows – Autoruns would be a tool to go in for. Go get it at TechNet.

Серия уроков по пакету утилит SysInternals

6. Использование Autoruns для работы с автоматически запускаемыми процессами и вредоносным ПО

У большинства компьютерных фанатов есть свой инструмент для работы с процессами, которые запускаются автоматически, будь то MS Config, CCleaner или даже диспетчер задач в Windows 10, но ни один из них не является таким мощным, как Autoruns, именно эту программу мы рассмотрим в данном уроке.

Связанная статья: Как отключить автозапуск программ и служб в Windows

Раньше, чтобы программное обеспечение запускалось автоматически, добавляли запись в папку «Startup» в меню «Пуск» или добавляя значение в раздел «Run» в реестре, но по мере того, как люди и программное обеспечение стали более сообразительными в поиске нежелательных записей и их удалении, производители сомнительного программного обеспечения начали искать всё более и более хитрыми способы автоматически запустить программу при включении системы.

Эти сомнительные компании по производству вредоносного ПО начали выяснять, как автоматически загружать своё программное обеспечение с помощью вспомогательных объектов браузера, служб, драйверов, запланированных задач и даже с помощью некоторых чрезвычайно продвинутых методов, таких как перехват образов и AppInit_dll.

Проверка каждого из этих условий вручную будет не только трудоёмкой, но и практически невозможной для обычного человека.

Вот где на помощь приходит Autoruns, которая спасает положение. Конечно, вы можете использовать Process Explorer, чтобы просматривать список процессов и углубляться в потоки и дескрипторы, а Process Monitor может точно определить, какие ключи реестра открываются каким процессом, и показать вам невероятные объёмы информации. Но ни один из них не предотвращает повторную загрузку вредоносных программ или нежелательных программ при следующем включении компьютера.

Конечно, разумной стратегией было бы использовать все три вместе. Process Explorer видит, что в данный момент работает, и использует ваш процессор и память, Process Monitor видит, что приложение делает под капотом, а затем входит Autoruns, чтобы очистить вещи, чтобы они больше не возвращались.

Autoruns позволяет вам увидеть почти все, что автоматически загружается на вашем компьютере, и отключить любой элемент так же просто, как переключить флажок. Программа невероятно проста в использовании и почти не требует пояснений, за исключением некоторых действительно сложных вещей, которые вам нужно знать, чтобы понять, что на самом деле означают некоторые вкладки. Именно этому и научит нас данный урок — уметь понимать вкладки Autoruns и значение записей в них.

AutoRuns управление автозагрузкой 13.98 Portable

AutoRuns — утилита для контроля автозагрузки программ. Она позволяет увидеть, какие программы настроены на запуск в процессе загрузки или входа в систему, причем эти программы отображаются именно в том порядке, в каком система Windows обрабатывает их. Это относится к программам, находящимся в папке автозагрузки или прописанным в разделах реестра Run, RunOnce и других. Autoruns можно настроить на отображение и других расположений, таких как расширения оболочки проводника, панели инструментов, объекты модулей поддержки обозревателя, уведомления Winlogon, автоматически запускаемые службы и т.д. Приложение обладает расширенным функционалом по сравнению со служебной программой MSConfig, входящей в состав Windows. Вы, вероятно, удивитесь, как много исполняемых файлов запускается автоматически!Системные требования:Программа Autoruns работает во всех версиях Windows, включая Windows XP 64-bit Edition (для x64) и Windows Server 2003 64-bit Edition (для x64).Торрент AutoRuns управление автозагрузкой 13.98 Portable подробно:·AutoRuns — бесплатная утилита для операционных систем Microsoft Windows, разработанная Sysinternals, и затем приобретённая Microsoft Corporation, способна управлять автозагрузкой программ, сервисов, модулей, драйверов и других компонент системы. Autoruns отображает абсолютно всё, что будет запущено на компьютере при старте операционной системы, регистрации пользователя и других событиях. Отображаются программы, загружаемые модули, драйверы, системные службы, назначенные задания, Winlogon. Утилита может показать свойства любого объекта, пути и параметры запуска, а также отменять их автозапуск, проводить поиск запускаемых программ по всей системе или в указанных категориях (стандартная «Автозагрузка», службы Windows, системный реестр (Run, RunOnce), проводник Windows и других).·AutoRuns проверяет практически все места, из которых происходит автозапуск и автозагрузку программ, DLL-библиотек, драйверов, кодеков, приложений, гаджеты боковой панели, служб и других компонент системы. Показывает, какие программы запускаются в процессе загрузки или входа в систему, причем эти программы отображаются в том порядке, в каком система Windows обрабатывает их. Такие программы могут находиться в папке автозагрузки или быть прописаны в разделах реестра Run, RunOnce и других. Отключив программы или компоненты, которыми вы не пользуетесь регулярно, можно значительно повысить, скорость загрузки операционной системы, скорость доступа к оперативной памяти, скорость операций вычислений. Как следствие более стабильная работа и значительное повышение производительности операционной системы.·AutoRuns можно настроить на отображение и других расположений, таких как расширения оболочки проводника, панели инструментов, объекты модулей поддержки обозревателя, уведомления Winlogon, автоматически запускаемые службы и многие другие. Отображаются программы, загружаемые модули, драйверы, системные службы, назначенные задания, Winlogon. Утилита может показать свойства любого объекта, пути и параметры запуска, а также отменять их автозапуск. При помощи Autoruns можно не только контролировать автозапуск приложений, но и отключать автозагрузку любого из них. Для этого достаточно убрать соответствующую галочку. Кроме настройки системы, с помощью Autoruns можно отслеживать вредоносные программы, которые как правило, прописывают свои ключи в раздел Автозагрузки реестра операционной системы.Особенности Portable:·Не требует установки (официальная версия).Наличие версий с русским интерфейсом (в папке Ru). Здесь же справка на русском в формате .chm.

AutoRuns — утилита для контроля автозагрузки программ. Она позволяет увидеть, какие программы настроены на запуск в процессе загрузки или входа в систему, причем эти программы отображаются именно в том порядке, в каком система Windows обрабатывает их. Это относится к программам, находящимся в папке автозагрузки или прописанным в разделах реестра Run, RunOnce и других. Autoruns можно настроить на отображение и других расположений, таких как расширения оболочки проводника, панели инструментов, объекты модулей поддержки обозревателя, уведомления Winlogon, автоматически запускаемые службы и т.д. Приложение обладает расширенным функционалом по сравнению со служебной программой MSConfig, входящей в состав Windows. Вы, вероятно, удивитесь, как много исполняемых файлов запускается автоматически!Системные требования:Программа Autoruns работает во всех версиях Windows, включая Windows XP 64-bit Edition (для x64) и Windows Server 2003 64-bit Edition (для x64).Торрент AutoRuns управление автозагрузкой 13.98 Portable подробно:·AutoRuns — бесплатная утилита для операционных систем Microsoft Windows, разработанная Sysinternals, и затем приобретённая Microsoft Corporation, способна управлять автозагрузкой программ, сервисов, модулей, драйверов и других компонент системы. Autoruns отображает абсолютно всё, что будет запущено на компьютере при старте операционной системы, регистрации пользователя и других событиях. Отображаются программы, загружаемые модули, драйверы, системные службы, назначенные задания, Winlogon. Утилита может показать свойства любого объекта, пути и параметры запуска, а также отменять их автозапуск, проводить поиск запускаемых программ по всей системе или в указанных категориях (стандартная «Автозагрузка», службы Windows, системный реестр (Run, RunOnce), проводник Windows и других).·AutoRuns проверяет практически все места, из которых происходит автозапуск и автозагрузку программ, DLL-библиотек, драйверов, кодеков, приложений, гаджеты боковой панели, служб и других компонент системы. Показывает, какие программы запускаются в процессе загрузки или входа в систему, причем эти программы отображаются в том порядке, в каком система Windows обрабатывает их. Такие программы могут находиться в папке автозагрузки или быть прописаны в разделах реестра Run, RunOnce и других. Отключив программы или компоненты, которыми вы не пользуетесь регулярно, можно значительно повысить, скорость загрузки операционной системы, скорость доступа к оперативной памяти, скорость операций вычислений. Как следствие более стабильная работа и значительное повышение производительности операционной системы.·AutoRuns можно настроить на отображение и других расположений, таких как расширения оболочки проводника, панели инструментов, объекты модулей поддержки обозревателя, уведомления Winlogon, автоматически запускаемые службы и многие другие. Отображаются программы, загружаемые модули, драйверы, системные службы, назначенные задания, Winlogon. Утилита может показать свойства любого объекта, пути и параметры запуска, а также отменять их автозапуск. При помощи Autoruns можно не только контролировать автозапуск приложений, но и отключать автозагрузку любого из них. Для этого достаточно убрать соответствующую галочку. Кроме настройки системы, с помощью Autoruns можно отслеживать вредоносные программы, которые как правило, прописывают свои ключи в раздел Автозагрузки реестра операционной системы.Особенности Portable:·Не требует установки (официальная версия).Наличие версий с русским интерфейсом (в папке Ru). Здесь же справка на русском в формате .chm.

Скриншоты AutoRuns управление автозагрузкой 13.98 Portable торрент:

Скачать AutoRuns управление автозагрузкой 13.98 Portable через торрент:

autoruns-13_98-portable.torrent (cкачиваний: 182)