Настройка 3proxy для чайников

Содержание:

- Конфиг 3proxy

- Типы прокси по размещению

- Usage

- Endpoints Documentation

- Настройка статического прокси-сервера для антивирусная программа в Microsoft Defender

- Features

- Как установить репозиторий EPEL

- OPTIONS

- Features

- Конфигурация 3proxy

- Скачать ZMedia Proxy

- Возможные проблемы и ошибки

- Типы прокси по IP-адресу

- Возможности 3proxy

- Проверка подключения клиента к URL-адресам службы Microsoft Defender для конечных точек

- Свой ананонимный прокси сервер на Linux

- Установка

- 3proxy tiny free proxy server

Конфиг 3proxy

————-3proxy.cfg————-

# ВНИМАНИЕ !! не должны быть пробелов

# перед любыми опциями конфигурации !!

# ip адрес DNS сервера провайдера или локального

nserver 127.0.0.1

timeouts 1 5 30 60 180 1800 15 60

# создаем двух пользователей vasia и petia

# и назначаем им пароли 24555 , 14656 и 45455 соответственно

users vasia:CL:24555

users petia:CL:14656

users vova:CL:45455

# лог файл со списком запросов пользователей

# будет создаваться каждый день новый

log /usr/local/3proxy/logs/3proxy.log D

logformat «%d-%m-%Y %H:%M:%S %U %C:%c %R:%r %O %I %T»

# внешний интерфейс

# (через который будут уходить запросы от сервера)

external 0.0.0.0

# ip адрес интерфейса на котором будут приниматься

# запросы от клиентов

internal 172.16.0.1

# устанавливаем тип авторизации по имени и паролю

auth strong

# разрешаем доступ к портам 80,8080-8088

allow * * * 80,8080-8088

# расскоментировать секцию parent если у вас есть прокси верхнего

# уровня и заменить ip,порт,имя пользователя и пароль на свои занчения

# parent 1000 http 192.168.0.1 8080 username passwd

# allow *

# запускаем службу HTTP proxy на порту (3128 и

# -n c отключенной NTLM авторизацией)

proxy -p3128 -n

# ограничиваем толшину канала для каждого

# пользователя vasia и petia в 20000 bpsv # а для vova 10000 bps

bandlimin 20000 vasia,petia

bandlimin 10000 vova

# запускаем сервер от пользователя nobody

# (возможно в вашей ОС uid и gid пользователя nobody

# будут другими для их определения воспользуйтесь коммандой id nobody)

setgid 65534

setuid 65534

————————————

После того как мы создали конфигурационный файл сервера , запускаем 3proxy командой:

/usr/local/3proxy/3proxy /usr/local/3proxy/3proxy.cfg

Авторизуйтесь для добавления комментариев!

Типы прокси по размещению

Рассмотрим прокси по такому фактору, как физическое размещение.

ЦОД

Размещенный в датацентре сервер не привязан ни к одному провайдеру, обычно работает на высокой скорости соединения и со специальным ПО, все зависит от сферы использования. Маскировка IP-адреса осуществляется за адресом, предоставляемым ЦОД.

Есть разделение для Data Centre Proxy – приватные (выдаются в одни руки) и shared (используют несколько юзеров одновременно под постоянной угрозой возможной блокировки всех участников).

Особенности – быстрая скорость и пинг, высокий показатель анонимности. Стоит отметить, что датацентровский прокси сервис достаточно сильно уязвим к мошенническим действиям.

Резидентные

Такие используются в ПК обычных людей, использующих услуги определенного интернет-провайдера через подключения к сети Интернет в собственных жилых домах. После подключения к устройству резидента, основной IP-адрес оказывается скрыт за сведениями резидента. Адрес домовладельца как раз и отображается владельцу закрытого сайта. ПО сравнению с ЦОД-овскими, эти серверы работают чуть хуже, но также позволяют решать различные бизнес-задачи.

Таким образом подбирать Residental Proxy стоит, исходя из потребностей. Если требуется серфить в интернете без злого умысла, лучше всего использовать Residental Proxy. Есть множество случаев, когда из-за определенного IP-адреса изменяется цена конкретного товара или услуги (например, при бронировании гостиницы или покупке авиабилета), так как организации внимательно наблюдают за IP-адресами возможно будущих покупателей и определяют их геоданные. Жителям отдельных краев и населенных пунктов, которым, таким образом, «не повезло» с местоположением, такие владельцы бизнеса реализуют конечный товар по завышенным ценам.

Usage

import express from 'express';

import s3Proxy from 's3-proxy';

const app = express();

app.get('/media/*', s3Proxy({

bucket: 'bucket_name',

prefix: 'optional_s3_path_prefix',

accessKeyId: 'aws_access_key_id',

secretAccessKey: 'aws_secret_access_key',

overrideCacheControl: 'max-age=100000',

defaultKey: 'index.html'

}));

Options

The AWS access key of the IAM user to connect to S3 with (environment variable recommended).

The AWS secret access key (environment variable recommended).

The AWS region of the bucket, i.e. «us-west-2».

The name of the S3 bucket.

Optional path to the root S3 folder where the files to be hosted live. If omitted, the http requests to the proxy need to mirror the full S3 path.

Value of the header to use if the metadata from the S3 object does not specify it’s own value.

Value of the header that is applied to the response even if there there is a different value on the S3 object metadata.

If a call is made to a url ending in , and this option is present its value is used as the s3 key name. For example, you may wish to allow users to access when calling on a route.

HTTP Cache Headers

The provides two different caching mechanisms. First you can specify either the or options to control the header that is sent in the proxied response. The most optimal policy is to specify a value that informs the browser and any intermediary CDN and network proxies to cache the response for the specified number of seconds and not return to the origin server until that time has elapsed.

Secondly it supports the value that S3 automatically creates whenever an object is written. The proxy forwards this header along in the http response. If the value of an incoming request header matches the of the S3 object, the proxy returns an empty response. This is known as a «conditional get» request.

Endpoints Documentation

s3proxy responds directly to the following endpoints.

Presigned URL API :

-

Create URL for upload :

returns an 200 OK : create a URL for upload

-

Create URL for download :

return an 200 OK : create a URL for download

Object API

-

Delete object :

return an 200 OK response : delete the object defined by the bucket and the key

-

Bulk Delete object : with a body containing list of keys «key=…&key=…»

- return an 200 OK response : delete the object defined by the bucket and the key

- return 400 Bad request if key parameter is missing

-

Copy object :

- return an 200 OK : copy the object defined by the bucket and the key to the destBucket and destKey

- return 400 Bad request if destBucket or destKey are missing

- return 404 Not Found if the bucket or the key are not found (also destBucket)

Parameters

- bucket : name of the bucket for example : mybucket

- key : relative path to the object for example : folder1/folder2/file.txt

- destBucket : destination bucket for example : mybucket

- destKey : destination key for example : /folder/file2.txt

Настройка статического прокси-сервера для антивирусная программа в Microsoft Defender

антивирусная программа в Microsoft Defender облачной защиты обеспечивает почти мгновенную автоматизированную защиту от новых и возникающих угроз

Обратите внимание, что подключение требуется для настраиваемой индикаторов, когда антивирус Defender является активным решением для борьбы с вирусами; и для EDR в режиме блокировки даже при использовании решения, не в microsoft, в качестве основного решения противомалярийных программ

Настройка статического прокси-сервера с помощью групповой политики, найденной здесь:

Административные шаблоны > Windows компоненты > антивирусная программа в Microsoft Defender > прокси-сервер для подключения к сети.

Установите его для включения и определите прокси-сервер

Обратите внимание, что URL-адрес должен иметь http:// или https://. Поддерживаемые версии для https:// см

в антивирусная программа в Microsoft Defender обновлениях.

В ключе реестра политика задает значение реестра как REG_SZ.

Значение реестра принимает следующий формат строки:

Примечание

В целях устойчивости и в режиме реального времени облачной защиты антивирусная программа в Microsoft Defender кэшет последнего известного рабочего прокси-сервера. Убедитесь, что решение прокси не выполняет проверку SSL, так как это позволит разорвать безопасное облачное подключение.

антивирусная программа в Microsoft Defender не будет использовать статический прокси-сервер для подключения к Windows обновления или Обновления Майкрософт для скачивания обновлений. Вместо этого он будет использовать прокси всей системы, если настроен для использования Windows Update, или настроенный внутренний источник обновления в соответствии с настроенным порядком отката.

При необходимости можно использовать административные шаблоны > Windows Компоненты > антивирусная программа в Microsoft Defender > Определение прокси-автоконфигурации (.pac) для подключения к сети, если необходимо настроить расширенные конфигурации с несколькими прокси-серверами, Используйте административные шаблоны > Windows Компоненты > антивирусная программа в Microsoft Defender > Определите адреса для обхода прокси-сервера, чтобы предотвратить антивирусная программа в Microsoft Defender использование прокси-сервера для этих назначений.

Вы также можете использовать PowerShell с помощью cmdlet для настройки этих параметров:

- ProxyBypass

- ProxyPacUrl

- ProxyServer

Features

- Designed to be embedded into your nodejs application

- Provides stream interface; stream files, even very large files, quickly and with a low memory footprint

- HTTP GET requests are translated to S3 GetObject calls

- HTTP HEAD requests are translated to S3 HeadObject calls

- Transparently handles retries against the AWS S3 backend

- AWS S3 headers are provided as the HTTP response headers, including content-type and content-length

- Easily integrated with common nodejs web frameworks; examples include http and express apps.

- HealthCheck API verifies bucket connectivity and authentication, suitable for ELB health checks or monitoring services

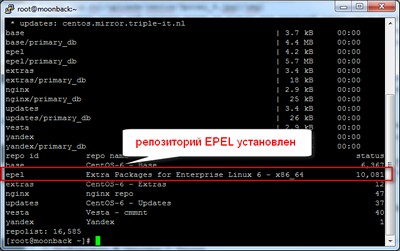

Как установить репозиторий EPEL

Проверить подключен ли в вашей системе репозиторий EPEL можно следующим образом:

# yum repolist

И если в выдаче присутствуют строки epel Extra Packages for Enterprise Linux , то репозиторий EPEL установлен в системе:

# rpm -Uvh http://mirror.yandex.ru/epel/6/i386/epel-release-6-8.noarch.rpm

либо с официального сайта:

# rpm -Uvh http://download.fedoraproject.org/pub/epel/6/i386/epel-release-6-8.noarch.rpm

в зависимости от разрядности вашей операционной системы можно поменять в адресе i386 на x86_64. Но этого делать совсем не обязательно, команда должна работать при любой разрядности.

Чтобы убедиться в результате еще раз выполним:

# yum repolist

После чего можно приступать непосредственно к установке анонимного прокси сервера 3proxy:

# yum install 3proxy

Настройка 3proxy на CentOS

Перед первым запуском необходимо внести коррективы в файл конфигурации /etc/3proxy.cfg установив значения для своего сервера:

————-3proxy.cfg————-

# ВНИМАНИЕ !! не должны быть пробелов

# перед любыми опциями конфигурации !!

# ip адрес DNS сервера провайдера или локального

# я использую DNS от Google

nserver 8.8.8.8

timeouts 1 5 30 60 180 1800 15 60

# создаем пользователя vasyaproxy

# и назначаем пароль 12345

# естественно нужно использовать сложный пароль

users vasyaproxy:CL:12345

# лог файл со списком запросов пользователей

# будет создаваться каждый день новый

log /usr/local/3proxy/logs/3proxy.log D

logformat «%d-%m-%Y %H:%M:%S %U %C:%c %R:%r %O %I %T»

# внешний интерфейс

# (через который будут уходить запросы от сервера)

# я использую ip адрес моего сервера

external 0.0.0.0

# ip адрес интерфейса на котором будут приниматься

# запросы от клиентов

# я использую ip адрес моего сервера

internal 0.0.0.0

# устанавливаем тип авторизации по имени и паролю

auth strong

# разрешаем доступ к портам 80,8080-8088

allow * * * 80,8080-8088

# запускаем службу HTTP proxy на порту (3128 и

# -n c отключенной NTLM авторизацией)

# -a запускаем как анонимный сервер

proxy -p3128 -n -а

————————————

Ваш реальный конфиг будет отличаться, я указал лишь минимальные настройки для запуска анонимного прокси сервера. Все остальные параметры можно оставить в значениях по-умолчанию.

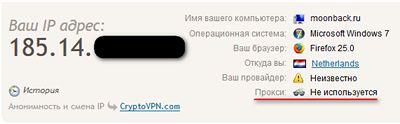

Если все верно, то запускаем 3proxy:

# service 3proxy start

И посещаем проверялки на анонимность:

OPTIONS

config_file

Name of config file. See

3proxy.cfg(3) for configuration file format. Under

Windows, if config_file is not specified, 3proxy

looks for file named 3proxy.cfg in the default

location (in same directory with executable file and in

current directory). Under Unix, if no config file is

specified, 3proxy reads configuration from stdin. It makes

it possible to use 3proxy.cfg file as executable script just

by setting +x mode and adding

#!/usr/local/3proxy/3proxy

as a first line in 3proxy.cfg

—install

(Windows NT family only)

install 3proxy as a system service

—remove

(Windows NT family only) remove

3proxy from system services

Features

Inherited from proxy.py:

- Distributed as a single file module

- No external dependency other than standard Python library

- Support for , and request proxy

- Optimized for large file uploads and downloads

- IPv4 and IPv6 support

Changes/enhancements to proxy.py:

- Redirect requests to backend servers (fixed proxying independent from request URL)

- Definition of users (username and password used in GNS3-GUI) for authentication and authorization at the proxy, proxy replaces credentials for backend servers

- Selection (mapping) of GNS3 backend server and possibility of load-balancing based on username (using regexp)

- Filtering of denied requests to server backends (based on username, REST/HTTP method/URL path/headers/body (using regexp)

- Filtering of project list for individual users

- Configuration file to allow basic proxy configuration as well as GNS3 backend server, users, mappings and request filters

- Support for REST calls (GET requests with body etc., not handled by proxy.py)

- Fixes and tweaks to allow the connection to GNS3 backends, especially keeping connections alive and leaving HTTP headers to support direct passthrough of WebSocket connections

- Basic access logging/status monitoring support

Further utilities provided to use the proxy:

-

gns3_proxy_manage_projects.py allows management of projects on backend servers, e.g., bulk import/export,

start, stop, delete, duplicate projects on all or certain backend servers based on regexp. - gns3_proxy_replicate_projects.py supports replication of projects across backend servers.

gns3_proxy_manage_project.py and gns3_proxy_replicate_projects.py can be combined with cron entry to run tasks periodically.

- gns3_proxy_manage_images.py import/export of images on backend servers.

- gns3_proxy_replicate_images.py supports replication of images across backend servers.

- gns3_proxy_manage_templates.py allows management of templates (router, switches etc. in the palette) on backend servers.

- gns3_proxy_replicate_templates.py supports replication of templates across backend servers.

Конфигурация 3proxy

Все нюансы и вопросы можно задать в документации к программе, если вам потребуются какие-то извращения. https://3proxy.ru/howtor.asp

А вот как должен выглядеть конфиг что бы все работало:

А теперь обо всем по попорядку

monitor C:\Program Files\3proxy\cfg\3proxy.cfg — это самое важное, мы сообщаем в конфиге что надо мониторить содержимое конфига, при внесении изменений программа будет сразу подхватывать эти изменения без перезагрузок и остановок, на мой взгляд все должно работать как часы. auth strong — авторизация по логину и паролю, зачем вам открытый прокси ума не приложу, поэтому все запаролим!

auth strong — авторизация по логину и паролю, зачем вам открытый прокси ума не приложу, поэтому все запаролим!

users login:password

users login1:password1 — это список пользователей и логинами и паролями

allow login,login1 — это разрешение этим пользователям работать с теми прокси которые пишутся в строчках ниже. Указываем все логины которые могут работать.

socks -n -a — это параметры работы с socks

-p3281 — это порт на котором висит прокси

-i192.168.0.2 — это внутренний адрес откуда к нам приходят входящие соединения, это ip адрес вашей машины в сети.

-e192.168.1.2 — это адрес куда уходит запрос, в нашем случай это адрес устройства с мобильным прокси на борту.

proxy -n -a -p3282 -i192.168.0.2 -e192.168.1.2 — все тоже самое только настройки для HTTP прокси.

Любую из строк можно не указывать если вам нужен только один вид.

flush — этой командой закрываем работу с авторизацией этого прокси. После можно продолжить настройку повторяя теже команды с другими параметрами опять открываем allow и закрываем flush. Помните что порты должны быть разные, один прокси одного типа отдельный порт.

Скачать ZMedia Proxy

Прямая ссылка на самую свежую версию приложения — https://www.tvbox.one/tvbox-files/ZMedia%20Proxy-0.0.38a-official.apk. В ней уже по умолчанию встроены русские плейлисты.

Можно скачать также предыдущие вариации, если новую по каким-либо причинам установить не удаётся:

- ZMedia Proxy 0.0.38a.133t. Ссылка для скачивания — https://cloud.mail.ru/public/2uQy/46MPCU6fK.

- ZMedia Proxy 0.0.37a. Ссылка для скачивания — https://drive.google.com/u/0/open?id=1o701fiHKLkje841P2jr422ppNIMtLEaV.

- ZMedia Proxy 0.0.37. Ссылка для скачивания — https://drive.google.com/file/d/1BLYxehU0Q3ONf03ADFDjE9ISBIudoEjl/view.

- ZMedia Proxy VoD 0.0.36a. Ссылка для скачивания — https://cloud.mail.ru/public/2uQy/46MPCU6fK.

- ZMedia Proxy 0.0.32a.133t. Ссылка для скачивания — https://drive.google.com/file/d/17fyFGeHq13KcWNM2EG1eeWEuFmWx-u44/view.

Возможные проблемы и ошибки

Если каналы с сервиса Zabava не работают через приложение, решить проблему можно, дописав ?version=2 в конец ссылок на плейлисты. Также можно попробовать объединить несколько плейлистов в один (если есть ещё добавленные списки воспроизведения).

Обратиться с этой и другими проблемами, а также любыми вопросами по приложению можно на официальный форум — https://4pda.ru/forum/index.php?showtopic=740069&st=520. Там отвечает сам разработчик и опытные пользователи программы.

ZMedia Proxy — это дешифратор, скачав который можно бесплатно смотреть зашифрованные плейлисты от сервисов Zabava (Wink) и Peers. Скачать и настроить приложение на TB-устройстве или телефоне с ОС Android большого труда не составит. Сложнее придётся с установкой на роутере или Raspberry Pi, но если внимательно следовать инструкциям, то и это вполне осуществимо.

Типы прокси по IP-адресу

Статистические

Суть таких серверов заключается в количестве выделяемых прокси в датацентр, цена за услугу растет пропорционально заявленному числу. Они назначаются одному пользователю в руки и использовать их можно только по очереди.

Ротационные (динамические)

Backconnect-сервера автоматически меняются с течением времени. Данные прокси с обратным соединением необходимы при извлечении данных. Он также используется при попытке доступа к сайтам, на которых реализованы методы блокировки – по IP (блокировка адресов, которые получены из ЦОД, запрещенной геолокации) или по скорости (ограничение разрешенных запросов на IP в течении одной минуты).

Благодаря обратному подключению, данный тип сервера использует пул резидентных IP-адресов или реальных одноранговых адресов, то есть они назначаются пользователем от интернет-провайдера.

Forward-Proxy

Прямой (форвард) прокси – это стандартный сервер для «закрытых» сайтов, принимающий запрос и направляющий данные на веб-сервер, как итог – возврат результата пользователю. Принципы работы:

- в начале происходит проверка действительности запроса, если он недействителен или не разрешен, произойдет отказ, в результате чего клиент получит ошибку или перенаправление;

- в случае одобрения – проверка кэширования, если ничего нет – запрос уходит через брандмауэр на фактический контент-сервер, который передает информацию на Forward-Proxy (информация может закэшироваться повторно для использования в будущем).

Они скрывают «координаты» при подключении к другим источникам. Работать в режиме forward proxy могут многие серверы, за исключением Nginx, обеспечивая анонимность.

Reverce-Proxy

Обратный прокси-сервер представляет собой находящийся за брандмауэром в частной сети и направляющий запросы клиентов на соответствующий внутренний сервер компонент компьютерной сети. работает для управления интернет-трафиком и кэширования запросов на стороне веб-сервера, что позволяет будет защищенным от различных сетевых атак. Распределение трафика с помощью Reverce-proxy позволяет разделять и равномерно перенаправлять, и регулировать трафик для равномерной нагрузки. Используются в Nginx-серверах.

Основные способы применения:

- балансировка нагрузки, выступает в роли «трафик-менеджера», распределяя клиентские запросы по группе серверов таким образом, чтобы максимизировать скорость и перенаправляя на освободившиеся позиции;

- ускорение скорости загрузки за счет сжимания входящих и исходящих данных, а также принципов кэширования часто используемого веб-контента;

- дополнительный компонент защиты от потенциальных опасностей в сети, что гарантирует получение доступа с одного указателя записей или URL-адреса независимо от структуры конкретной локальной сети.

Возможности 3proxy

Сервер поддерживает следующие возможности:

- HTTP(S) proxy

- FTP over HTTP proxy

- SOCKS4/5 proxy

- POP3 proxy

- TCP & UDP маппинг портов

- листы доступа к различным службам и адресам

- ограничение пропускной способности канала каждого пользователя (чтобы пользователь не съел весь канал, качая кучу файлов в несколько потоков 🙂 )

- ограничение трафика пользователя на день, неделю и месяц

- ведение журналов через ODBC (по моему такого нет ни в одном proxy) и syslog и т.д

- авторизацию пользователей ко всем proxy службам по имени и паролю или по ip адресам

К недостаткам можно отнести это отсутствие кэширования информации :-|. Но в с последнее время Inernet контент становится все более динамическим (то есть не поддающийся кэшированию) и может быть для кого-то экономия в 25% трафика за счет его кэширования не будет столь критична. Для тех кому все же критична, автор предлагает пока использовать цепочку из 2х серверов и в качестве кэша такие сервера как wwwoffle или им подобные, либо ждать появления поддержки кеша в 3proxy 🙂

Проверка подключения клиента к URL-адресам службы Microsoft Defender для конечных точек

Убедитесь в том, что настройка прокси-сервера выполнена успешно, служба WinHTTP может обнаружить и передать данные через прокси-сервер в вашей среде, а прокси-сервер разрешает трафик на URL-адреса службы Защитника для конечных точек.

-

Скачайте средство клиентского анализатора Microsoft Defender для конечных точек на компьютер, на котором работает датчик Defender для конечной точки.

-

Извлечение содержимого MDEClientAnalyzer.zip на устройстве.

-

Откройте командную строку с повышенными правами:

- В меню Пуск введите cmd.

- Щелкните правой кнопкой мыши пункт Командная строка и выберите команду Запуск от имени администратора.

-

Введите следующую команду и нажмите клавишу ВВОД:

Замените HardDrivePath путем, на который был загружен инструмент MDEClientAnalyzer, например:

-

ИзвлечениеMDEClientAnalyzerResult.zip, созданного инструментом в папке, используемой в HardDrivePath.

-

Откройте MDEClientAnalyzerResult.txt и убедитесь, что вы выполнили действия по конфигурации прокси, чтобы включить обнаружение сервера и доступ к URL-адресам службы.

Средство проверяет возможность подключения URL-адресов службы Защитника для конечной точки, которые настроены для работы службы Защитника для конечной точки с клиентом. Затем он печатает результаты в MDEClientAnalyzerResult.txt для каждого URL-адреса, который потенциально может использоваться для связи со службами Defender для конечных точек. Пример:

Если по крайней мере один из вариантов подключения возвращает состояние (200), то клиент Defender для конечной точки может правильно взаимодействовать с проверенным URL-адресом, используя этот метод подключения.

Однако, если результаты проверки подключения указывают на сбой, отображается ошибка HTTP (см. Коды состояния HTTP). Затем можно использовать URL-адреса в таблице, показанной в Таблице Включить доступ к URL-адресам службы Defender для конечных точек Url-адреса, которые вы будете использовать, будут зависеть от региона, выбранного во время процедуры бортовой работы.

Примечание

Проверки облачного подключения средства анализатора подключения к интернету не совместимы с созданием блок-процессов правила уменьшения поверхности атаки, возникающими из команд Необходимо временно отключить это правило, чтобы запустить средство подключения. Кроме того, при запуске анализатора можно временно добавить исключения

При наборе TelemetryProxyServer в реестре или через групповую политику защитник для конечной точки отпадет на прямую, если не может получить доступ к определенному прокси-серверу.

Свой ананонимный прокси сервер на Linux

В сети полно полностью ананонимных прокси серверов. Но, во-первых, насколько им можно доверять? А во-вторых, если вы им пользуетесь время от времени, то гораздо проще завести свой ананонимный прокси сервер.

Установка Proxy server 3proxy

Для CentOS ничего придумывать не надо. Все уже давно написано. Для анонимного путешествия в сети удобно использовать маленький бесплатный proxy server 3proxy. Опять же приятно, что он является результатом труда отечественных программистов.

Сервер 3proxy присутствует в репозитории EPEL для CentOS, а это сертефицированный стандартный репозиторий для этой операционной системы. Поэтому его установка сводится к одной команде:

# yum install 3proxy

Установка

К сожалению последних версий 3proxy в репозиториях нет. Поэтому и для CentOS и для Debian/Ubuntu необходимо будет собирать 3proxy вручную. Старый добрый make install.

Для сборки из исходного кода нам нужен компилятор gcc

# yum install gcc

Скачиваем последнюю доступную версию с Github и компилируем

# cd /tmp # wget https://github.com/z3APA3A/3proxy/archive/0.8.12.tar.gz # tar -xvf 0.8.12.tar.gz # cd 3proxy-0.8.12/ # make -f Makefile.Linux

не делаем.

Добавим нового системного пользователя от имени которого будет работать 3proxy (без доступа к shell и без домашнего каталога)

# useradd -s /usr/sbin/nologin -U -M -r 3proxy

В дальнейшем нам понадобятся UID и GID нового пользователя

# id 3proxy uid=996(3proxy) gid=994(3proxy) groups=994(3proxy)

Следуя правилам FHS наш 3proxy будет установлен в каталоге .

Создаём необходимые каталоги и копируем скомпилированные файлы

# mkdir -p /opt/3proxy/{bin,etc,log}

# cp src/{3proxy,socks,pop3p,mycrypt} /opt/3proxy/bin/

// При желании можно скопировать конфиг-пример

// cp cfg/3proxy.cfg.sample /opt/3proxy/etc/3proxy.cfg

touch /opt/3proxy/etc/3proxy.cfg

touch /opt/3proxy/etc/3passwd

Делаем chown и chmod

# chown 3proxy:3proxy -R /opt/3proxy # chmod 444 /opt/3proxy/etc/3proxy.cfg # chmod 400 /opt/3proxy/etc/3passwd

3proxy tiny free proxy server

| Hot news: | 3proxy 0.9.3 released December, 03 2020. |

|

0.9.3

Bugfixes: 0.9.2

Bugfixes: 0.9.1 — bugfix release

Bugfixes:

0.9 intoduces socket options including interface binding for Linux, connection limits and connection ratelimits, user session binding to IP, 0.9 now is a stable branch, 10 is a development branch, security-related fixes will be backported to 0.8 branch. Download: http://3proxy.ru/download/ |

You can use every proxy as a standalone program (socks, proxy, tcppm,

udppm, pop3p) or use combined program (3proxy). Combined proxy

additionally supports features like access control, bandwidth limiting,

limiting daily/weekly/monthly traffic amount,

proxy chaining, log rotation, syslog and ODBC logging, etc.

It’s created to be small, simple and yet very functional.

It may be compiled with Visual C or gcc. Native Win32/Win64 versions included

in archive and supports installation as a service. Currently

3proxy is tested to work under Windows since 98 (Windows before Vista reqires lite version) and up to latest version both i386 and x64,

FreeBSD/i386/x64, NetBSD/i386/x64, OpenBSD/i386/x64, Linux/i386/x64/PPC/Alpha/arm, Mac OS X, Solaris/i386/x64.

3proxy is absolutely free (FreeWare) and open source. It can be used

under terms of GNU/GPL. Starting from 0.6 version BSD-style license is used and

any compatible license (Apache license, GPL, LGPL) may be used instead.

Contributors:

- 3APA3A, 3APA3A at 3proxy.ru, code developer

- Vladimir Dubrovin, vlad at securityvulns.ru, code developer