Понимание process monitor

Содержание:

- PML (Process Monitor Log) Parser

- Основной фильтр

- Фильтры в ProcMon

- How to collect a Process Monitor log in Windows

- What is Process Monitor

- Слишком много данных? Попробуйте удалить отфильтрованные события

- Procmon.exe file information

- Что такое прокмон?

- Интерфейс монитора процесса

- Понимание древовидного представления процессов

- Procmon сканер

- Другие процессы

- Серия уроков по пакету утилит SysInternals

- Процессы Windows в реальном времени — Process Monitor 3.52 RePack by KLASS

- Using ProcDump

- Информация о файле Procmon.exe

- Other programs in System Information

- AIDA64

- Desktop Info

- Speccy

- AVS System Info

- WinAudit

- ESET SysInspector

- PC Wizard

- Process Explorer

- SIW

- Belarc Advisor

- Daphne

PML (Process Monitor Log) Parser

Usage

exports a class for reading logs directly from a PML file:

>>> from procmon_parser import ProcmonLogsReader

>>> f = open("LogFile.PML", "rb")

>>> pml_reader = ProcmonLogsReader(f)

>>> len(pml_reader) # number of logs

53214

>>> first_event = next(pml_reader) # reading the next event in the log

>>> print(first_event)

Process Name=dwm.exe, Pid=932, Operation=RegQueryValue, Path="HKCU\Software\Microsoft\Windows\DWM\ColorPrevalence", Time=7122020 1:18:10.7752429 AM

>>> print(first_event.process) # Accessing the process of the event

"C:\Windows\system32\dwm.exe", 932

>>> for module in first_event.process.modules:

... print(module) # printing information about some modules

"C:\Windows\system32\dwm.exe", address=0x7ff6fa980000, size=0x18000

"C:\Windows\system32\d3d10warp.dll", address=0x7fff96700000, size=0x76c000

"C:\Windows\system32\wuceffects.dll", address=0x7fff9a920000, size=0x3f000

>>> first_event.stacktrace # get a list of the stack frames addresses from the event

>>>

File Format

For the raw binary format of PML files you can refer to the docs, or take a look at the source code in stream_logs_format.py.

Currently the parser is only tested with PML files saved by Procmon.exe of versions v3.4.0 or higher.

TODO

The PML format is very complex so there are some features (unchecked in the list) that are not supported yet:

- Getting the IRP name of the operation.

-

Category column and Detail column, which contains different information about each operation type, is supported only for some of the operations:

-

Network operations

- UDP/TCP Unknown

- UDP/TCP Other

- UDP/TCP Send

- UDP/TCP Receive

- UDP/TCP Accept

- UDP/TCP Connect

- UDP/TCP Disconnect

- UDP/TCP Reconnect

- UDP/TCP Retransmit

- UDP/TCP TCPCopy

-

Process operations

- Process Defined

- Process Create

- Process Exit

- Thread Create

- Thread Exit

- Load Image

- Thread Profile

- Process Start

- Process Statistics

- System Statistics

-

Registry operations

- RegOpenKey

- RegCreateKey

- RegCloseKey

- RegQueryKey

- RegSetValue

- RegQueryValue

- RegEnumValue

- RegEnumKey

- RegSetInfoKey

- RegDeleteKey

- RegDeleteValue

- RegFlushKey

- RegLoadKey

- RegUnloadKey

- RegRenameKey

- RegQueryMultipleValueKey

- RegSetKeySecurity

- RegQueryKeySecurity

-

Filesystem Operations

- VolumeDismount

- VolumeMount

- CreateFileMapping

- CreateFile

- CreatePipe

- ReadFile

- WriteFile

- QueryInformationFile

- SetInformationFile

- QueryEAFile

- SetEAFile

- FlushBuffersFile

- QueryVolumeInformation

- SetVolumeInformation

- DirectoryControl

- FileSystemControl

- DeviceIoControl

- InternalDeviceIoControl

- Shutdown

- LockUnlockFile

- CloseFile

- CreateMailSlot

- QuerySecurityFile

- SetSecurityFile

- Power

- SystemControl

- DeviceChange

- QueryFileQuota

- SetFileQuota

- PlugAndPlay

-

Profiling Operations

- Thread Profiling

- Process Profiling

- Debug Output Profiling

-

Network operations

These are a lot of operation types so I didn’t manage to get to all of them yet 🙁

If there is an unsupported operation which you think its details are interesting, please let me know 🙂

Tests

To test that the parsing is done correctly, There are two fairly large Procmon PML files and their respective CSV format

log files, taken from 64 bit and 32 bit machine. The test checks that each event in the PML parsed by

equals to the respective event in the CSV.

Основной фильтр

Теперь нужно применить фильтр, чтобы исключить не относящуюся к делу активность. Нажмите сочетание клавиш CTRL+L, и вы увидите возможности фильтрации. В Process Monitor сразу активны некоторые фильтры, исключающие отслеживание деятельности самой программы, а также некоторых системных компонентов (файла подкачки, таблицы MFT и т.д.). Это сделано для того, чтобы исключить мониторинг стандартной активности системы. В большинстве случаев удалять эти фильтры не нужно, и достаточно просто добавить свой.

На рисунке выше показан фильтр, который будет отслеживать создание и изменение всех файлов, в путях к которым содержится tmp _out. Давайте разберем фильтр подробнее слева направо:

- Path. Путь в файловой системе. Также можно указывать разделы реестра, когда отслеживается активность в нем.

- contains. Условие, по которому определяется поиск ключевого слова. В переводе с английского это слово означает «содержит». В зависимости от задачи можно конкретизировать условие, выбрав вариант begins with (начинается с) или ends with (заканчивается на).

- tmp _out. Ключевое слово, которое в данном случае должно содержаться в пути. Имя файла и его расширение являются частью полного пути к файлу.

- Include. Включение заданного условия в список отслеживаемых.

Не забудьте нажать кнопку Add, чтобы добавить фильтр в список. Впрочем, если вы забудете, Process Monitor напомнит об этом, прежде чем закрыть окно фильтров.

Поскольку задано жесткое условие фильтрации файловой активности, в окне программы, скорее всего, теперь не будет отображаться никаких процессов. Но Process Monitor уже начал их отслеживать.

Проверить работу фильтра очень просто. Достаточно создать в текстовом редакторе файл с искомым именем или в наблюдаемой папке, и Process Monitor моментально отреагирует на это.

Фильтры в ProcMon

Как было сказано выше окно фильтров открывается при запуске с параметром /noconnect. Если вы его нечаянно закрыли, или нужно подправить уже настроенные фильтры, открыть окно фильтров можно сочетанием клавиш Ctrl+L, или через меню Filter | Filter… .

Вот мы и добрались до практики

Как мониторить реестр я уже рассказывал, поэтому сегодня будем учиться мониторить файловую систему. Для примера будем отслеживать какие изменения делает стандартный блокнот.

Итак, у нас открыто окно фильтров.

Фильтры в ProcMon

На всякий случай нажимаем кнопку сброса фильтров в состояние по умолчанию – Reset(по умолчанию в ProcMon настроено до фига фильтров, не рекомендуется их удалять) и добавляем фильтр

Нажимаем кнопку Add. Как можно понять из названия захватываться будут только события, связанные с процессом notepad.exe, т.е. те события, которые генерирует блокнот.

Важный момент: имя процесса должно быть указано полностью – с расширением, иначе ProcMon ничего не захватит. Как вариант можно использовать фильтр

В таком случае будут захвачены события, связанные с процессами, начинающимися на notepad, это может быть как стандартный блокнот, так и Notepad++, или какой-нибудь ещё блокнот. Таким же образом добавляем фильтр на запись файлов:

Нажимаем Add и OK (вообще можно просто нажать OK, в таком случае ProcMon скажет, что такого фильтра ещё нет, и спросит хотим-ли мы его добавить. Дело в том, что нажатие кнопки закрывает OK окно фильтров, если это не единственный фильтр, то лучше нажать кнопку Add, это позволит добавить фильтр, и оставить окно фильтров открытым для последующих фильтров).

Так как нас интересует только файловая активность, в главном окне ProcMon отключаем значки наблюдения за реестром, сетью и процессами – оставляем только наблюдение за файловой системой (выделены на скриншоте ниже).

Ещё один важный момент.

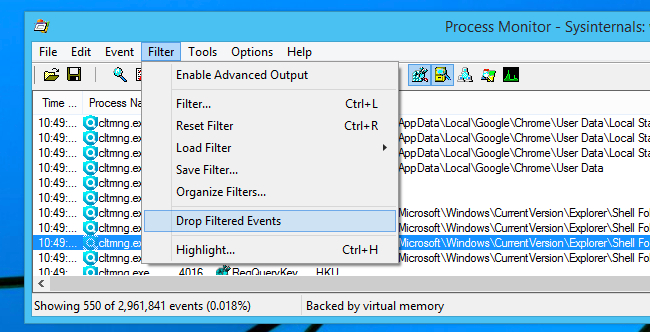

По умолчанию ProcMon регистрирует всю активность системы, даже те события, которые не попадают под фильтры, что в некоторых случаях может приводить к подтормаживанию работы. Если вы уверены в том, что фильтры настроены правильно (в данном примере мы уверены), и вам не нужны события, скрытые ими – их можно отбросить при помощи опции Filter | Drop Filtered Events (Удаление отфильтрованных событий) в меню Filter. Данный параметр действует только на регистрацию текущих событий, ранее записанные события из журнала не удаляются.

После того как фильтры настроены запускаем сбор событий (кнопка с изображением лупы, или Ctrl+E). Запускаем блокнот, пишем какой-то текст и сохраняем файл. Смотрим, что получилось:

Файловая активность в ProcMon

Как видно из скриношота ProcMon зафиксировал событие записи файла процессом notepad.exe по пути C:\temp\test.txt.

Проведём ещё один эксперимент.

Остановим захват событий (Ctrl+E), закроем блокнот и очистим собранные события (Ctrl+X). Вызовем окно фильтов (Ctrl+L), сбросим фильтры (кнопкой Reset) и добавим следующий фильтр:

Этим самым мы указываем, что нас интересует любая активность по пути C:\temp. А так как значение указано не точно (не is, а begins with), то захватываться будут события не только из этого каталога, но и из всех его подкаталогов.

Проверьте, чтобы было включено наблюдение только за файловой системой (при сбросе фильтров всё сбрасывается в состояние по умолчанию)

Фильтры в ProcMon

Запустим наблюдение. Откроем проводник и перейдём по нашему пути. Заглянем в ProcMon.

Так выглядит открытие каталога в ProcMon

Там будет куча непонятных нам событий, но они нам и не нужны, просто посмотрите сколько событий происходит, когда вы всего лишь заходите в каталог.

Можете открыть файл и посмотреть какая неразбериха будет в ProcMon. Вот почему я никогда не советую запускать ProcMon только для того, чтобы посмотреть, что там происходит в системе.

Для того, чтобы увидеть сами события чтения файла, остановите сбор событий, очистите окно результатов, добавьте фильтр

и снова откройте файл.

Должно получиться, что-то вроде этого (как видно из скриншота я открывал файл двумя разными процессами):

А вот так выглядит чтение файла в ProcMon

Вот таким простым способом можно узнать кто пишет файлы в определённый каталог. Ещё раз отмечу, что это не всё, на что способен ProcMon, это только верхушка айсберга. Для более близкого знакомства с ним рекомендую почитать книгу “Утилиты Sysinternals. Справочник администратора”, а также искать дополнительную информацию в интернете, например, на YouTube, или TechDays. Кстати, на TechDays есть записи от самого Марка Русиновича с русским переводом

How to collect a Process Monitor log in Windows

Whenever it is necessary to get information on the exact process/application that changes or creates a file/registry key or accesses a path on the local drive, please do the following:

-

Download Process Monitor from Windows Sysinternals page, extract and run it:

- Useful options:

- You might want to capture specific events only and exclude other events from the resulting file. When you apply a filter don’t forget to enable option that will delete excluded events from the resulted log file: Filter -> Drop Filtered Events. Otherwise events that were excluded with the filter will be still saved in the log file.

- By default, Process Monitor stores all events in virtual memory. To store data on disk, navigate to File -> Backing files to choose to store captured data on drive or in virtual memory. Select Use file named and specify the destination folder and file name.

- Reproduce the issue without closing the utility;

-

Click File ->Save in the main Process Monitor window:

-

Note the path where the log file is saved, so that you will be able to find it:

-

Select All events and save the log file in the PML format:

- Please make sure to copy the logfile.PML into a ZIP file, as it becomes significantly smaller:

What is Process Monitor

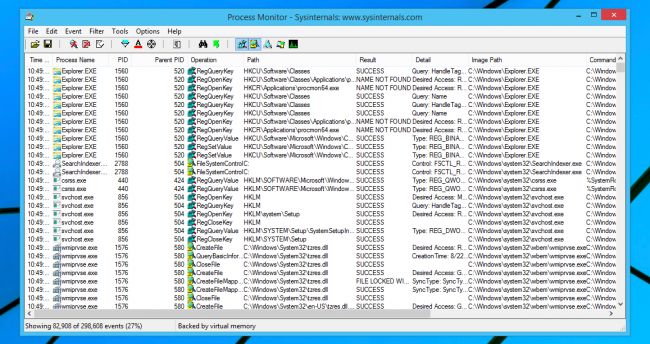

Process Monitor is an advanced monitoring tool that shows real-time file system, registry, and process activity. It combines the features of two legacy Sysinternals utilities, Filemon and Regmon, and adds a number of other enhancements.

Process Monitor can be used to track system and software activity to troubleshoot some of the product issues, especially when it is necessary to track what particular application or process accesses a file or a registry key.

The main Process Monitor window lists all system operations along with their exact time, process name, ID and the result for every single operation:

To access advanced information on any single operation right-click on the operation line and choose Properties:

When analyzing a Process Monitor log, it is recommended to filter out entries. For example, you can right-click on Successes under Results, and exclude it. You can also filter out Processes and generally any field you like.

You can choose to store Process Monitor data in a file on disk instead of virtual memory (e.g if running Process Monitor consumes too much RAM or slows down the computer):

1. Go to File -> Backing files:

2. Specify the file where you want event data to be stored

Слишком много данных? Попробуйте удалить отфильтрованные события

Если вы точно знаете, что у вас правильные фильтры, чтобы смотреть только на то, что вы действительно хотите видеть, вы можете рассмотреть возможность использования функции Filter -> Drop Filtered Events (Отбросить отфильтрованные события).

На самом деле здесь происходит то, что экземпляр Process Monitor показывает только те элементы, которые соответствуют фильтру, но все остальное по-прежнему фиксируется в фоновом режиме, что может быть ТОННОЙ данных за очень короткое время — обратите внимание на строку состояния в приведённом ниже примере мы работали всего несколько минут. Если бы у нас была включена опция Drop Filtered Events («Отбрасывать отфильтрованные события»), она захватывала бы только те события, которые нам нужны.

Однако у использования этой функции есть большой недостаток: вы не сможете вернуть эти отфильтрованные события, если поняли, что отфильтровали список слишком сильно, и захотели изучить события из другого процесса. Вам придётся переделывать весь сценарий, что может быть слишком поздно

Поэтому используйте эту опцию с осторожностью.

Procmon.exe file information

Procmon.exe process in Windows Task Manager

Procmon.exe process in Windows Task Manager

The process known as Process Monitor belongs to software Sysinternals Procmon or Sysinternals Utilities by (technet.microsoft.com/en-us/sysinternals).

Description: Procmon.exe is not essential for the Windows OS and causes relatively few problems. Procmon.exe is located in a subfolder of the user’s profile folder—in most cases C:\Users\USERNAME\Downloads\ProcessMonitor\.

Known file sizes on Windows 10/8/7/XP are 2,164,360 bytes (25% of all occurrences), 2,046,608 bytes and .

It is not a Windows core file. The program has no visible window. Procmon.exe is digitally signed.

Procmon.exe is able to monitor applications and record keyboard and mouse inputs.

Therefore the technical security rating is 42% dangerous, but you should also take into account the user reviews.

Uninstalling this variant:

If problems with Procmon or Sysinternals Utilities come up, you could do the following: 1) uninstall it from your computer using the Control Panel applet Uninstall a Program 2) use the software publisher’s support site .

Recommended: Identify procmon.exe related errors

If procmon.exe is located in a subfolder of «C:\Program Files», the security rating is 28% dangerous. The file size is 2,046,608 bytes (33% of all occurrences), 2,143,392 bytes or 2,483,904 bytes.

The file has a digital signature. The program is not visible. The procmon.exe file is not a Windows system file.

Procmon.exe is able to monitor applications.

If procmon.exe is located in a subfolder of Windows folder for temporary files, the security rating is 18% dangerous. The file size is 2,510,528 bytes (50% of all occurrences) or 2,489,024 bytes.

The program is not visible. It is not a Windows core file. The file has a digital signature.

Procmon.exe is able to monitor applications.

Uninstalling this variant:

If problems with Sysinternals Utilities come up, you could do the following: 1) uninstall it from your computer using the Control Panel applet Uninstall a Program 2) use the software publisher’s support.

External information from Paul Collins:

«procmon» definitely not required. Added by the BIONET.40A TROJAN!

Что такое прокмон?

Возможно, многим пользователям Windows этот инструмент знаком. Procmon – это системная утилита, которая помогает пользователям легко отслеживать системные вызовы (системные вызовы), получать доступ к реестру и файловую активность, связанную с процессами, запущенными в операционной системе.

Отслеживание этих процессов позволяет пользователям заранее диагностировать проблемы, которые могут возникнуть в системе, такие как конфликты приложений, чрезмерное использование ресурсов или даже заражение вредоносным ПО.

Запуск инструмента Procmon с открытым исходным кодом для Linux играет важную роль, предоставляя пользователям Linux дополнительный инструмент, помогающий отслеживать процессы, запущенные в системах, подобных Windows, как можно видеть. в демонстрации ниже:

Интерфейс монитора процесса

Когда вы впервые загрузите интерфейс Process Monitor, вам будет представлено огромное количество строк данных, которые быстро прибывают, и это может быть ошеломляющим. Главное — иметь хоть какое-то представление о том, на что вы смотрите, а также о том, что ищете. За довольно короткое время там могут набраться миллионы строк.

Первое, что вам нужно сделать, это отфильтровать эти миллионы строк до гораздо меньшего подмножества данных, которое вы хотите видеть, и мы собираемся научить вас создавать фильтры и сосредоточиться на том, что вы хотите найти. Но сначала вы должны понять интерфейс и какие данные на самом деле доступны.

Понимание древовидного представления процессов

Когда вы запускаете Process Explorer, вам сразу же предоставляется множество визуальных данных — по умолчанию показывается иерархическое древовидное представление процессов, запущенных на вашем компьютере, среди прочего для каждого процесса показывается использование ЦП и ОЗУ. В верхней части панели инструментов есть несколько небольших мини-графиков, показывающих использование ЦП, которые можно щёлкнуть для отображения в отдельном окне.

Определённо много чего происходит, и при первом взгляде происходящее на экране может ошеломить.

Давайте начнём разбираться с каждым из элементов того, что показывает Process Explorer.

На начальном экране отображается набор столбцов, в который входят:

- Process — имя исполняемого файла вместе со значком, если он существует.

- CPU — процент процессорного времени за последнюю секунду (или независимо от установленной скорости обновления)

- Private Bytes — объем памяти, выделенный только этой программе.

- Working Set — фактический объем оперативной памяти, выделенной этой программе Windows.

- PID — идентификатор процесса.

- Description — описание, если оно есть в приложении.

- Company Name — это полезнее, чем вы думаете. Если что-то не так, начните с поиска процессов, которые не принадлежат Microsoft.

Вы можете настроить эти столбцы и добавить множество других параметров, или вы можете просто щёлкнуть любой из столбцов для сортировки по этому полю. Если вы когда-либо использовали Диспетчер задач раньше, вы, вероятно, сортировали по памяти или ЦП, и вы также можете сделать это здесь.

При нажатии на «Process» выполняется переключение между сортировкой по имени процесса или возвратом к древовидному представлению, которое мы видим по умолчанию, что очень полезно, когда вы к этому привыкнете.

Выводимая информация обновляется один раз в секунду, но вы можете перейти в меню View → Update Speed и настроить частоту обновления: минимальное значение составляет 0,5 секунды, а верхний уровень — 10 секунд. Если вы используете его для устранения неполадок, значение по умолчанию, вероятно, подойдёт, но если вы хотите использовать его в качестве монитора ЦП, находящегося на панели задач, то чтобы программа потребляла меньше процессорного времени, то можно выбрать частоту обновления в 5 или 10 секунд.

Вы также можете приостановить просмотр в том же подменю или просто нажав клавишу пробел. Это заморозит экран программы и вы получите моментальный снимок, что может быть полезно, если вы пытаетесь определить процесс, который запускается и быстро умирает, или если вы решили отсортировать по загрузке ЦП, а все строки продолжают прыгать.

Для запущенного процесса можно открыть подробное представление и детально изучить все столбцы. Вам нужно знать, что если вы нажали на паузу и экран не обновляется, то хоть вы и сможете видеть процесс, который завершил свою работу, в подробном представлении для завершённых процессов не показывается дополнительная информация. По этой причине следует заранее добавить дополнительные столбцы в окно программы, если вы отлавливаете и изучаете процесс, который быстро завершает свою работу.

Procmon сканер

Security Task Manager показывает все запущенные сервисы Windows, включая внедренные скрытые приложения (например, мониторинг клавиатуры или браузера, авто вход). Уникальный рейтинг надежности указывает на вероятность того, что процесс потенциально может быть вредоносной программой-шпионом, кейлоггером или трояном.

Бесплатный aнтивирус находит и удаляет неактивные программы-шпионы, рекламу, трояны, кейлоггеры, вредоносные и следящие программы с вашего жесткого диска. Идеальное дополнение к Security Task Manager.

Reimage бесплатное сканирование, очистка, восстановление и оптимизация вашей системы.

Другие процессы

iseguard32.dll kasavsrv.exe nisvcloc.exe Procmon.exe mpctray.exe sprintdslalert.exe rupdater_agent.exe drivershq.driverdetective.client.exe linkswiftbho.dll i0bar.dll asghost.exe

Серия уроков по пакету утилит SysInternals

4. Понимание Process Monitor

В этом уроке мы собираемся научить вас, как утилита Process Monitor позволяет заглянуть под капот и увидеть, что ваши любимые приложения действительно делают за кулисами — к каким файлам они обращаются, какие ключи реестра меняют или считывают и многое другое.

В отличие от утилиты Process Explorer, с которой мы познакомились в предыдущих частях, Process Monitor предназначен для пассивного наблюдения за всем, что происходит на вашем компьютере, а не для активных действий, таких как завершение процессов или закрытие дескрипторов. Это похоже на просмотр глобального файла журнала для каждого отдельного события, которое происходит на вашем ПК с Windows.

Хотите понять, в каких разделах реестра ваше любимое приложение на самом деле хранит свои настройки? Хотите узнать, к каким файлам обращается служба и как часто? Хотите узнать, когда приложение подключается к сети или открывает новый процесс? На помощь приходит Process Monitor.

Если вы когда-нибудь задумывались, как какой-нибудь компьютерщик обнаружил секретный ключ реестра системы, который никто никогда раньше не знал, то, вероятно, это было сделано с помощью Process Monitor.

Утилита Process Monitor была создана путём объединения двух разных старых утилит, Filemon и Regmon, которые, как следует из их названий, использовались для мониторинга файлов и активности реестра. Хотя эти утилиты все ещё доступны, и хотя они могут соответствовать вашим конкретным потребностям, вам будет намного лучше с Process Monitor, потому что он может лучше обрабатывать большой объем событий из-за того, что он был разработан для этого.

Также стоит отметить, что Process Monitor всегда требует режима администратора, потому что под капотом он загружает драйвер ядра для захвата всех этих событий. В Windows Vista и более поздних версиях вам будет предложено диалоговое окно UAC, но для XP или 2003 вам нужно будет убедиться, что используемая вами учётная запись имеет права администратора.

Процессы Windows в реальном времени — Process Monitor 3.52 RePack by KLASS

Программа Process Monitor является усовершенствованным инструментом отслеживания для Windows, который в режиме реального времени отображает активность файловой системы, реестра, а также процессов и потоков. В этой программе сочетаются возможности двух ранее выпущенных программ от Sysinternals: Filemon и Regmon, а также огромный ряд улучшений, включая расширенную и безвредную фильтрацию, всеобъемлющие свойства событий, такие как ID сессий и имена пользователей, достоверную информацию о процессах, полноценный стек потока со встроенной поддержкой всех операций, одновременную запись информации в файл и многие другие возможности. Эти уникальные возможности делают программу Process Monitor ключевым инструментом для устранения неполадок и избавления от вредоносных программ.Системные требования:·Windows Vista и выше.Windows Server 2008 и выше.Торрент Процессы Windows в реальном времени — Process Monitor 3.52 RePack by KLASS подробно:Преимущества программы Process Monitor:·отслеживание запуска и завершения работы процессов и потоков, включая информацию о коде завершения;·отслеживание загрузки образов (библиотек DLL и драйверов устройств, работающих в режиме ядра);·больше собираемых данных об параметрах операций ввода и вывода;·безвредные фильтры позволяют устанавливать фильтры, которые не будут приводить к потере данных;·сбор стеков потоков для каждой операции позволяет в большинстве случаев определить исходную причину выполнения операции;·достоверный сбор информации о процессах, включая путь к образу процесса, командную строку, а также ID пользователя и сессии;·настраиваемые и перемещаемые колонки для каждого свойства события;·фильтры можно установить на любое поле с данными, включая поля, которые не являются колонками;·усовершенствованная архитектура записи журналов расширяет возможности программы до десятков миллионов зарегистрированных событий и гигабайтов записанных данных о событиях;·дерево процессов отображает отношения между всеми процессами, перечисленными в сведениях трассировки;·основной формат журнала сохраняет все данные, чтобы их можно было загрузить в другом экземпляре программы Process Monitor;·подсказки к процессам для простого просмотра информации об образе процесса;·детальные подсказки позволяют получить удобный доступ к форматированным данным, которые не помещаются в колонке;·прекращаемый поиск;·запись в журнал всех операций во время загрузки системы.Особенности RePack’a:Перевод от KLASS (Ru-Board)Русский вариант программы Process Monitor v3.52Переведенная программа состоит из двух файлов Procmon.exe и Procmon64.exe, каждый для своей разрядности ОС.Если до этого пользовались английской версией, то перед запуском русского варианта удалите раздел в реестреHKEY_CURRENT_USER\Software\Sysinternals\Process Monitor

Скриншоты Процессы Windows в реальном времени — Process Monitor 3.52 RePack by KLASS торрент:

Скачать Процессы Windows в реальном времени — Process Monitor 3.52 RePack by KLASS через торрент:

process-monitor-3_52-repack-by-klass.torrent (cкачиваний: 57)

Using ProcDump

Capture Usage:

Install Usage:

Uninstall Usage:

| Parameter | Description |

|---|---|

| -a | Avoid outage. Requires -r. If the trigger will cause the target to suspend for a prolonged time due to an exceeded concurrent dump limit, the trigger will be skipped. |

| -at | Avoid outage at Timeout. Cancel the trigger’s collection at N seconds. |

| -b | Treat debug breakpoints as exceptions (otherwise ignore them). |

| -c | CPU threshold at which to create a dump of the process. |

| -cl | CPU threshold below which to create a dump of the process. |

| -d | Invoke the minidump callback routine named MiniDumpCallbackRoutine of the specified DLL. |

| -e | Write a dump when the process encounters an unhandled exception. Include the 1 to create dump on first chance exceptions. |

| -f | Filter the first chance exceptions. Wildcards (*) are supported. To just display the names without dumping, use a blank («») filter. |

| -fx | Filter (exclude) on the content of exceptions and debug logging. Wildcards are supported. |

| -g | Run as a native debugger in a managed process (no interop). |

| -h | Write dump if process has a hung window (does not respond to window messages for at least 5 seconds). |

| -i | Install ProcDump as the AeDebug postmortem debugger. Only -ma, -mp, -d and -r are supported as additional options. |

| -k | Kill the process after cloning (-r), or at the end of dump collection |

| -l | Display the debug logging of the process. |

| -m | Memory commit threshold in MB at which to create a dump. |

| -ma | Write a dump file with all process memory. The default dump format only includes thread and handle information. |

| -mc | Write a custom dump file. Include memory defined by the specified MINIDUMP_TYPE mask (Hex). |

| -md | Write a Callback dump file. Include memory defined by the MiniDumpWriteDump callback routine named MiniDumpCallbackRoutine of the specified DLL. |

| -mk | Also write a Kernel dump file. Includes the kernel stacks of the threads in the process. OS doesn’t support a kernel dump (-mk) when using a clone (-r). When using multiple dump sizes, a kernel dump is taken for each dump size. |

| -ml | Trigger when memory commit drops below specified MB value. |

| -mm | Write a mini dump file (default). |

| -mp | Write a dump file with thread and handle information, and all read/write process memory. To minimize dump size, memory areas larger than 512MB are searched for, and if found, the largest area is excluded. A memory area is the collection of same sized memory allocation areas. The removal of this (cache) memory reduces Exchange and SQL Server dumps by over 90%. |

| -n | Number of dumps to write before exiting. |

| -o | Overwrite an existing dump file. |

| -p | Trigger on the specified performance counter when the threshold is exceeded. Note: to specify a process counter when there are multiple instances of the process running, use the process ID with the following syntax: «\Process(<name>_<pid>)\counter» |

| -pl | Trigger when performance counter falls below the specified value. |

| -r | Dump using a clone. Concurrent limit is optional (default 1, max 5).CAUTION: a high concurrency value may impact system performance.- Windows 7 : Uses Reflection. OS doesn’t support -e.- Windows 8.0 : Uses Reflection. OS doesn’t support -e.- Windows 8.1+: Uses PSS. All trigger types are supported. |

| -s | Consecutive seconds before dump is written (default is 10). |

| -t | Write a dump when the process terminates. |

| -u | Treat CPU usage relative to a single core (used with -c).As the only option, Uninstalls ProcDump as the postmortem debugger. |

| -w | Wait for the specified process to launch if it’s not running. |

| -wer | Queue the (largest) dump to Windows Error Reporting. |

| -x | Launch the specified image with optional arguments. If it is a Store Application or Package, ProcDump will start on the next activation (only). |

| -64 | By default ProcDump will capture a 32-bit dump of a 32-bit process when running on 64-bit Windows. This option overrides to create a 64-bit dump. Only use for WOW64 subsystem debugging. |

| -? | Use -? -e to see example command lines. |

If you omit the dump file name, it defaults to

.

Use the command line option to automatically accept the

Sysinternals license agreement.

Automated Termination:

Setting an event with name is the same as typing Ctrl+C to gracefully terminate ProcDump

Filename:

Default dump filename:

The following substitutions are supported:

| Substitution | Explanation |

|---|---|

| PROCESSNAME | Process Name |

| Process ID | PID |

| EXCEPTIONCODE | Exception Code |

| YYMMDD | Year/Month/Day |

| HHMMSS | Hour/Minute/Second |

Информация о файле Procmon.exe

Процесс Process Monitor принадлежит программе Sysinternals Procmon или Sysinternals Utilities от (technet.microsoft.com/en-us/sysinternals).

Описание: Procmon.exe не является необходимым для Windows. Procmon.exe находится в подпапках «C:\Users\USERNAME» или иногда в подпапках «C:\Program Files».

Известны следующие размеры файла для Windows 10/8/7/XP 2,164,360 байт (20% всех случаев), 2,143,392 байт, 244,224 байт, 2,483,904 байт или 2,046,608 байт.

У процесса нет видимого окна. Это не системный файл Windows. У файла поставлена цифровая подпись.

Procmon.exe способен мониторить приложения и записывать ввод данных.

Поэтому технический рейтинг надежности 44% опасности.Издатель программного обеспечения Sysinternals предоставляет деинсталлятор (Панель управления->Программы->Procmon или Sysinternals Utilities).

Рекомендуем: Выявление проблем, связанных с Procmon.exe

Если Procmon.exe находится в подпапках Windows для хранения временных файлов, тогда рейтинг надежности 36% опасности. Размер файла 2,510,528 байт.

У процесса нет видимого окна. Сертифицировано надежной компанией. Это не системный процесс Windows.

Procmon.exe способен мониторить приложения. Если у вас возникли любые проблемы с Procmon.exe, вы можете удалить Sysinternals Utilities, или попытаться получить помощь от поставщика программного обеспечения. Нажмите на Sysinternals Utilities в Панели управления Windows (раздел Программы и компоненты) для удаления, или нажмите на technet.microsoft.com, чтобы перейти на сайт разработчика.

Other programs in System Information

AIDA64

paid

AIDA64 is a diagnostic software for your installed Windows OS. AIDA64 is a streamlined diagnostic program for a computer’sOS, hardware and software, and is compatible with all Windows versions. Furthermore, AIDA64 analyzes thoroughly the PC, motherboard, screen, storage, sound and…

Desktop Info

free

Desktop Info is a simple application which’s as its names translation says, is the system’s information from the desktop. This application doesn’t require installation, it only needs a click to be started and it is ready to use, the information…

Speccy

free

Speccy is a little tool that will inform about all features of your computer, from sound devices to graphic card, offering all qualities of the components that are part of your computer, a real work station, entertainment and fun. Making…

AVS System Info

free

AVS System Info is a free program that informs us in details, about all the components o four computer. One of the key points of AVS System Info is the possibility of analysing our PC’s complete information where we will…

WinAudit

free

WinAudit is a free program that allows making a complete analysis, in a fast and detailed way of the physical device configuration and the applications installed in the computer. The report that generates WinAudit contains details of each application, licenses…

ESET SysInspector

free

ESET SysInspector is a software used to analyze the computer, and warn you about possible threats. ESET SysInspector collects information from the operating system and lists active processes, network connections, registry entries, services, drivers, system information and important files. ESET…

PC Wizard

free

PC Wizard is a program that provides advance information about the hardware of our PC. PC Wizard is able to identify a great number of system components and supports the latest technologies and standards. Apart from detecting a large number…

Process Explorer

free

Process Explorer shows information about the programs Windows is performing. Process Explorer not only shows the processes and programs Windows performed, but it also shows the libraries that programs make use of. Process Explorer is divided in two windows. In…

SIW

paid

SIW is a tool that gathers detailes information about your system properties and settings. Shows information about the hardware and the software. SIW shows information of the hardware components as: microprocesador, BIOS, hard disks, graphic cards, monitor, etc. SIW also…

Belarc Advisor

free

Belarc Advisor builds a detailes profile of your installed software and hardware. Belarc Advisor is a simple program and you can check the hardware and software installed in the PC. Belarc Advisor is a simple program with which you will…

Daphne

free

Daphne is used to manage and terminate Windows running processes. Windows operating systems execute multiple processes/programs at the same time, so we can use the web browser, the video player, and word processor, all at the same time. All of these…