Шифрование информации с truecrypt и аналоги программы. как пользоваться приложением?

Содержание:

- Основная информация о программе

- Расшифровка устройства

- Creating a hidden volume

- Как установить и пользоваться TrueCrypt

- Секрет 2. Удаляйте данные об открытых файлах и документах.

- Создание криптоконтейнера TrueCrypt / VeraCrypt

- Как зашифровать папку, или диск с помощью TrueCrypt

- Установка

- Секрет 3. Минимум необходимых прав.

- System Encryption

- Verifying the integrity

- Установка TrueCrypt в macOS

- Монтирование криптоконтейнера TrueCrypt / VeraCrypt

- Пользователи, которые скачивали ТруКрипт — TrueCrypt, также скачивали:

- [править] TrueCrypt и I2P

- Установка TrueCrypt

- Установка TrueCrypt

Основная информация о программе

- Язык: 30 языков с неполным переводом.

- Стоимость: Бесплатная.

- Версия: последняя версия 7.2 от 28 мая 2014 года.

- Размер: 2,5 Мб.

- Разработчик: TrueCrypt Foundation.

- Операционная система: Windows XP, Windows Vista, Windows 7, Windows 8, MacOS, Linux.

- Процессор: Intel или AMD с тактовой частотой от 800 MHz и более, x86 (32-bit).

- Видеокарта: VGA совместимая и 3D адаптер.

- Оперативная память: 128 Мб или больше.

- Свободное место (сколько надо для работы программы): от 8 Mb.

Несмотря на то, что TrueCrypt больше не обновляется, программа все равно не сбрасывается со счетов. Поскольку программа бесплатна и содержит открытый код, ее продолжают использовать большое количество юзеров по всему миру. Как правило, если функционала TrueCrypt недостаточно, то переходят на VeraCrypt или используют похожие программы шифрования.

Расшифровка устройства

Если вам требуется обратно расшифровать устройство, выполните следующие действия:

— проверьте что зашифрованное устройство размонтировано;

— зайдите в Мой компьютер;

— найдите в списке дисков зашифрованный (тот который хотим расшифровать);

— кликаем правой кнопкой по выбранному диску;

— выбираем из списка контекстного меню пункт «Форматировать»;

По окончании форматирования диск будет расшифрован и доступен так же как и раньше.

Шаг 12:

Итак…. Настало время разобраться с тем, что такое скрытый том.

Для этого повторяем шаги 1-3 и на четвертом шаге выберем пункт «Скрытый том TrueCrypt».

Подробно о том, что же представляет из себя скрытый том можно узнать кликнув на ссылку «Что такой «скрытый том»?». Но кое-что можно и описать здесь:

— скрытый том создается внутри уже существующего обычного тома

— доступ к скрытому тому осуществляется так же как и к обычному, только при монтировке обычного тока нужно ввести пароль скрытого, содержащегося внутри обычного

— о существовании скрытого тома никак не возможно узнать, что дает дополнительную защиту информации, хранимой на этом томе

Шаг 13:

Мастер создания томов предлагает выбрать нам метод создания скрытого тома. Возможны два варианта создания скрытого тома:

— «Обычный режим» — выбрав эту опцию мастер сначала поможет создать обычный том, после чего появится возможность создания скрытого тома внутри обычного;

— «Прямой режим» — создаем скрытый том на уже существующем обычном томе(что мы и выберем так как выше нами уже был создан обычный том);

Шаг 14:

Мастер создания томов предлагает выбрать нам метод создания скрытого тома. Возможны два варианта создания скрытого тома:

— «Обычный режим» — выбрав эту опцию мастер сначала поможет создать обычный том, после чего появится возможность создания скрытого тома внутри обычного;

— «Прямой режим» — создаем скрытый том на уже существующем обычном томе(что мы и выберем так как выше нами уже был создан обычный том);

Шаг 15:

На этом шаге нам предстоит ввести пароль, используемый в обычном (внешнем томе). Этот пароль был введен в Шаге 9.

После ввода пароля кликаем «Далее».

Шаг 16:

Уведомление о успехе изучения карты кластеров, о максимальном размере скрытого тома.

Шаг 17:

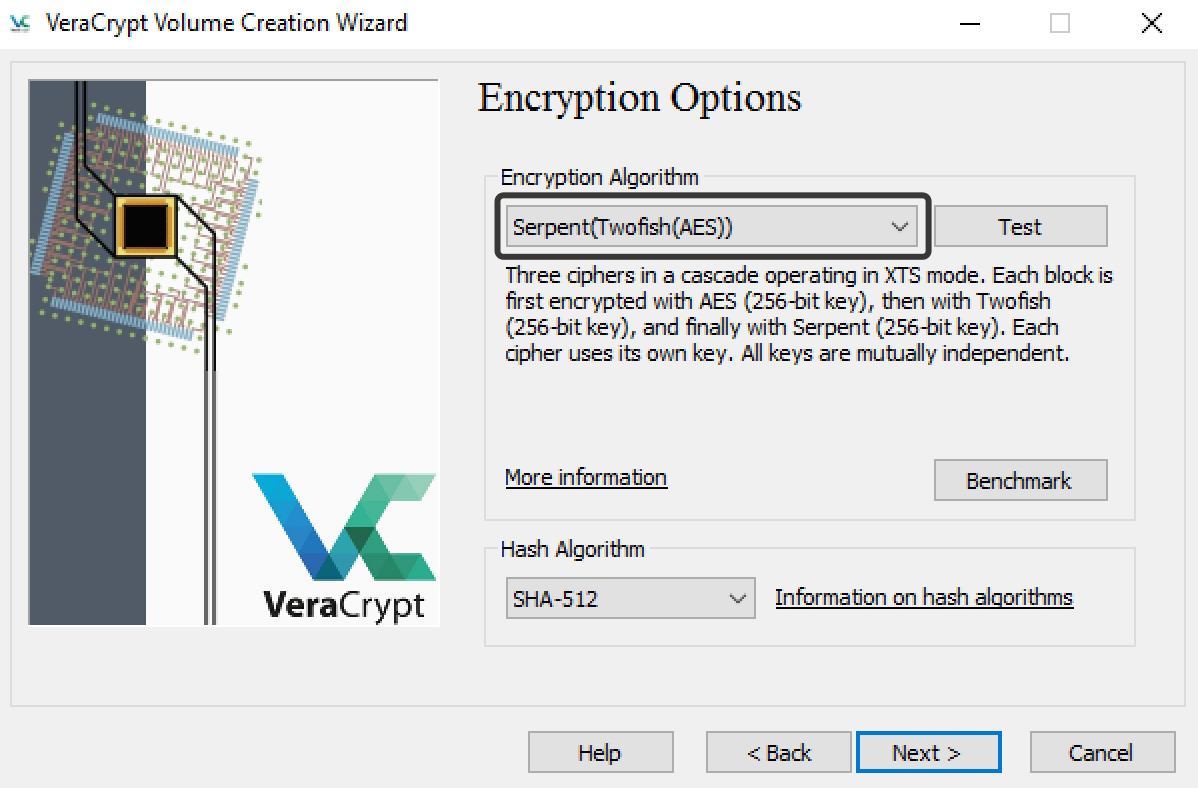

Здесь Вы можете выбрать алгоритм шифрования и хеш-алгоритм для раздела. Если Вы не уверены в том, что здесь выбрать, то можете использовать настройки по-умолчани и нажать «Далее» (для более детальной информации смотрите главу Алгоритмы шифрования и Хеш алгоритмы).

Шаг 18:

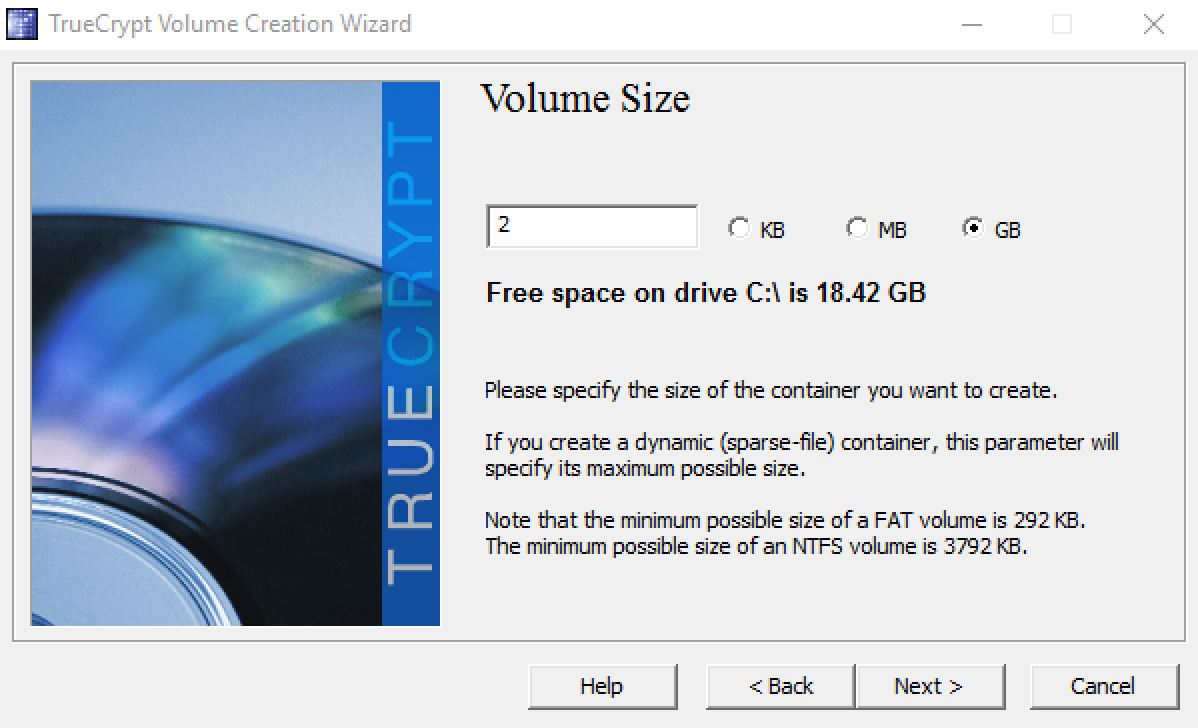

На этом этапе выбираем размер скрытого тома.

Обратите внимание на максимально возможный размер!

Шаг 19:

Этот шаг аналогичен шагу 9.

НО!!! Пароль для скрытого тома должен отличаться от пароля внешнего тома.

Шаг 20:

Двигайте мышкой так случайно, насколько только можете в окне Volume Creation Wizard как минимум 30 секунд. Чем дольше Вы будете двигать мышкой, тем лучше. Это значительно увеличивает криптографическую силу ключей шифрования (которые, в свою очередь, усиливают безопасность). Жмем кнопку «Разметить».

Внимательно читаем уведомление о том, как пользоваться созданным нами томом и о том, как удалить шифрование с раздела/устройства.

Мастер предупреждает нас о том, что в результате неправильного использования внешнего тома, скрытый может быть поврежден

О том как защитить скрытый том читайте в разделе «Меры предосторожности, касающиеся скрытых томов».

Всё, скрытый том готов. Для создания еще одного тома нажмите кнопку «Далее». Для прекращения работы мастера создания томов кликните «Выход» (в нашем случае нам достаточно 2х томов, далее будет объяснено, как работать со скрытым томом).

Шаг 21:

Работа со скрытым томом аналогична работе с внешним томом. Отличие лишь в том, что для доступа к скрытому тому необходимо вводить пароль из Шага 19, а не 9 !!!

First, create a normal outer volume as described in .

Map the outer volume to :

# truecrypt -N 1 /dev/sda1

Create a hidden truecrypt volume in the free space of the outer volume:

# truecrypt --type hidden -c /dev/sda1

You need to use another passphrase and/or keyfile here than the one you used for the outer volume.

Unmap the outer truecrypt volume and map the hidden one:

# truecrypt -d /dev/sda1 # truecrypt -N 1 /dev/sda1

Just use the passphrase you chose for the hidden volume and TrueCrypt will automatically choose it before the outer.

Create a file system on it (if you have not already) and mount it:

# mkfs.ext4 /dev/mapper/truecrypt1 # mount /dev/mapper/truecrypt1 /media/disk

Map and mount the outer volume with the hidden write-protected:

truecrypt -P /dev/sda1 /media/disk

Как установить и пользоваться TrueCrypt

Поскольку сейчас ничто не мешает устанавливать и пользоваться шифровальным приложением, рассмотрим более подробно, как начинать работу с ним и что для этого требуется.

Распаковка происходит следующим образом:

- скачать архив с русскоязычным управлением;

- распаковать все файлы и указать место расположения в папку с программой TrueCrypt;

- запустить приложение, зайти в Настройки и выбрать соответствующий язык пользования.

Когда инсталляция и все предварительные настройки завершены, запускаем саму программу и первая операция – это создание тома с помощью специального Мастера.

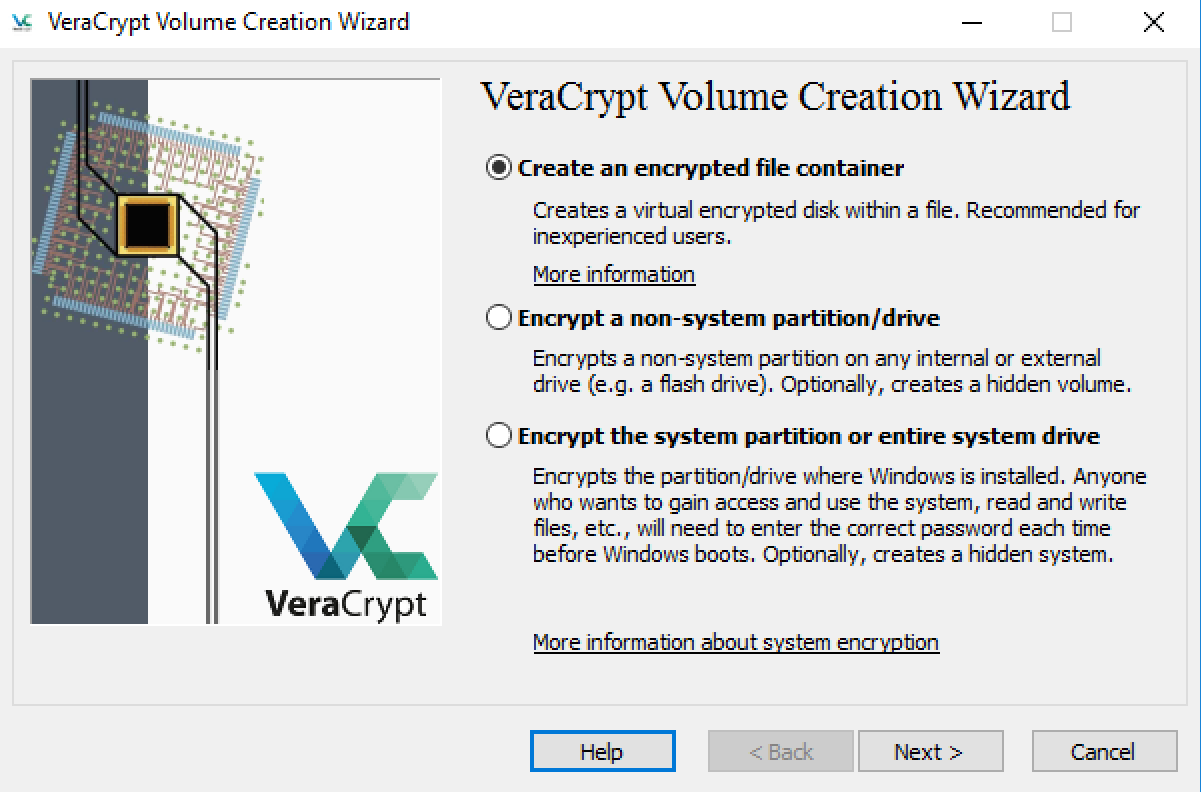

Вам будет предложение несколько вариантов, как показано на рисунке ниже:

Рекомендуется выбрать вариант зашифрованного файлового контейнера (криптоконтейнер), поскольку такой способ – самый простой и удобный для новичка, который впервые пользуется программой.

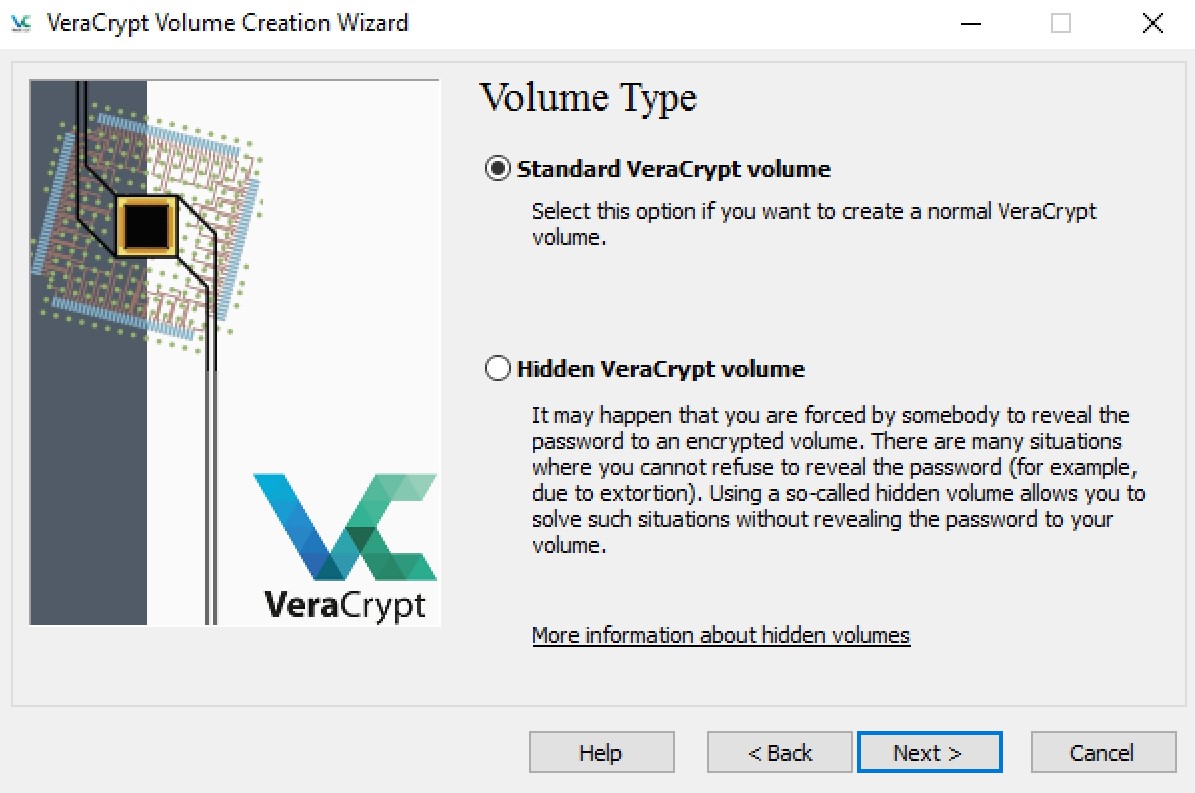

Далее вы выбираете, какой том ходите создать – обычный или скрытый. Под каждым есть описание, чтобы понять суть создаваемого диска данных. Выберите тот вариант, который подходит именно под ваши потребности и нужды.

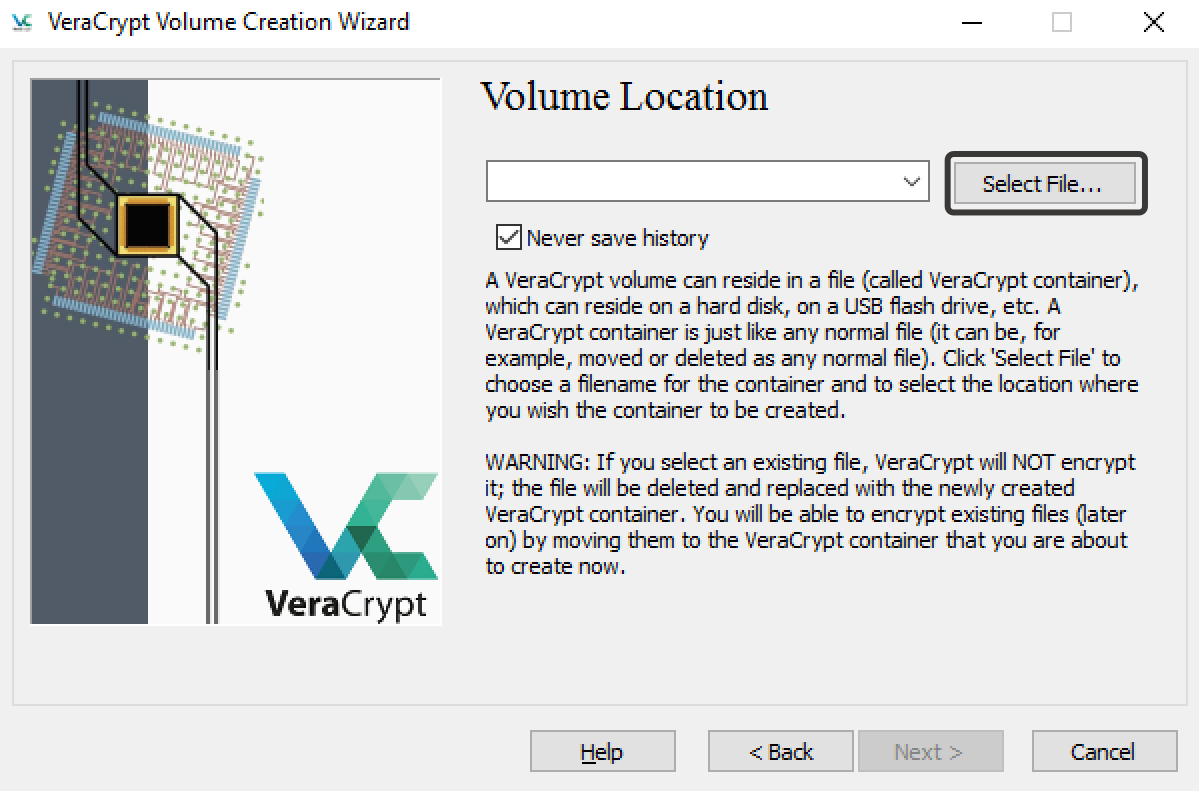

Далее указываете адрес размещения тома – на каком диске и в какой папке он будет храниться.

Но тут нужно точно указать и сам файл, поскольку это соответствует выбранному нами для создания файловому контейнеру.

Нажимаете на кнопку Файл, вводите желаемое имя и сохраняете

Важно указать расширение .tc

Теперь настраиваем параметры на шифрование системного диска. Тут ограничиваемся стандартными настройками, которые предлагает сама программа.

Укажите размер зашифрованного тома, чтобы все данные, которые вы желаете хранить в нем, поместились.

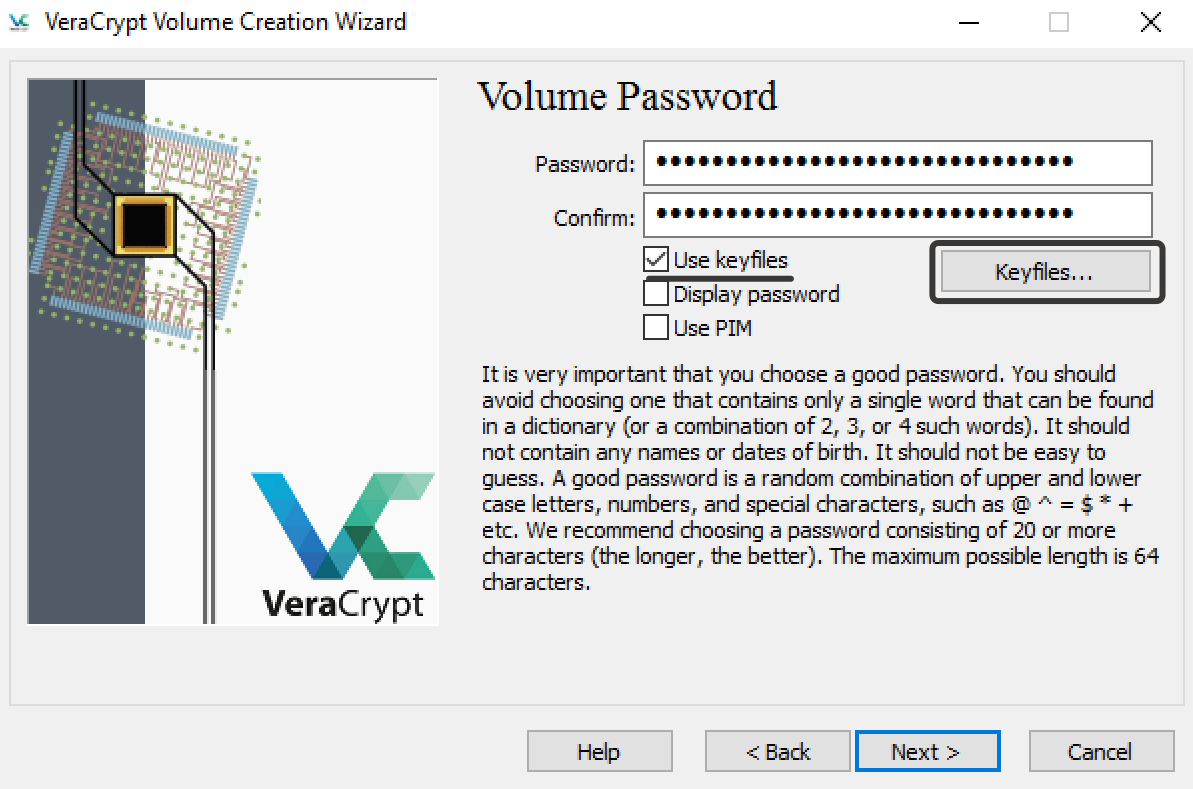

Придумайте самый надежный пароль для защиты файлового контейнера от постороннего доступа. Следуйте рекомендациям из диалогового окна.

Когда будет происходить этап форматирования, высветится команда, чтобы перемещать мышь по окну для генерации случайных данных – это специальная процедура, повышающая стойкость шифрования.

Потом нажимаете кнопку Разместить и увидите готовый том. Можете выходить из программы.

Секрет 2. Удаляйте данные об открытых файлах и документах.

Вы, наверное, замечали, что Microsoft Word сохраняет информацию о названиях открытых документов. Аналогичным образом работают и Pages в macOS, и иные офисные программы, медиапроигрыватели сохраняют название видео, программы для просмотра изображений – названия картинок.

К этим данным можно получить доступ, даже когда криптоконтейнер демонтирован. Подобным образом работает софт для проведения криминалистического анализа. В случае с документами совет простой: создавайте названия, не выдающие содержание, по крайней мере, для самых важных документов.

Совет

Для важных документов создавайте названия, не выдающие их содержание и важность.

У нас целый раздел будет посвящен безопасной работе с документами, где мы поговорим и о метаданных, и о макросах, и об информации, сохраняемой на компьютере при открытии документа. Экстренно удалить данные о просмотренных документах можно при помощи приложения Panic Button (информация на 2021 год — проект официально закрыт). Для этого в настройках удаляемых данных выберите удаление информации о просмотренных документах. При активации программы будет удалена информация обо всех просмотренных документах Microsoft Office и других популярных редакторах.

Совет

Очищайте информацию о просмотренных документах, особенно если речь идет о важных документах.

В случае с картинками все немного интереснее, так как сохраняются миниатюры (thumbnails) просмотренных картинок. Так в свое время был осужден педофил, хранивший все компрометирующие материалы в криптоконтейнерах, но не знавший, что миниатюры всех открытых картинок сохраняются в незашифрованном виде и могут быть просмотрены любым мало-мальски грамотным специалистом. Эти миниатюры и стали главным доказательством в его уголовном деле.

Один из популярных в России учебников по криминалистике содержит пример с фальшивомонетчиками, погоревшими на все тех же миниатюрах. Вы можете посмотреть миниатюры, которые сохранились у вас, по адресу: %userprofile%\AppData\Local\Microsoft\Windows\Explorer (Windows 7, 8, 10).

Как решать эту проблему? Вы можете просто удалить миниатюры, и лучше при помощи шредера, так как обычное удаление всегда оставляет возможность их восстановить. Не забывайте и про резервные копии, где удаленные миниатюры могут сохраниться, обязательно отключайте теневые копии Windows.

Совет

Очищайте информацию о просмотренных изображениях.

В Windows есть возможность полностью отключить создание миниатюр, мы расскажем об этом в главе, посвященной защите от криминалистического анализа. Однако это не исключит сохранение названий просматриваемых изображений.

Создание криптоконтейнера TrueCrypt / VeraCrypt

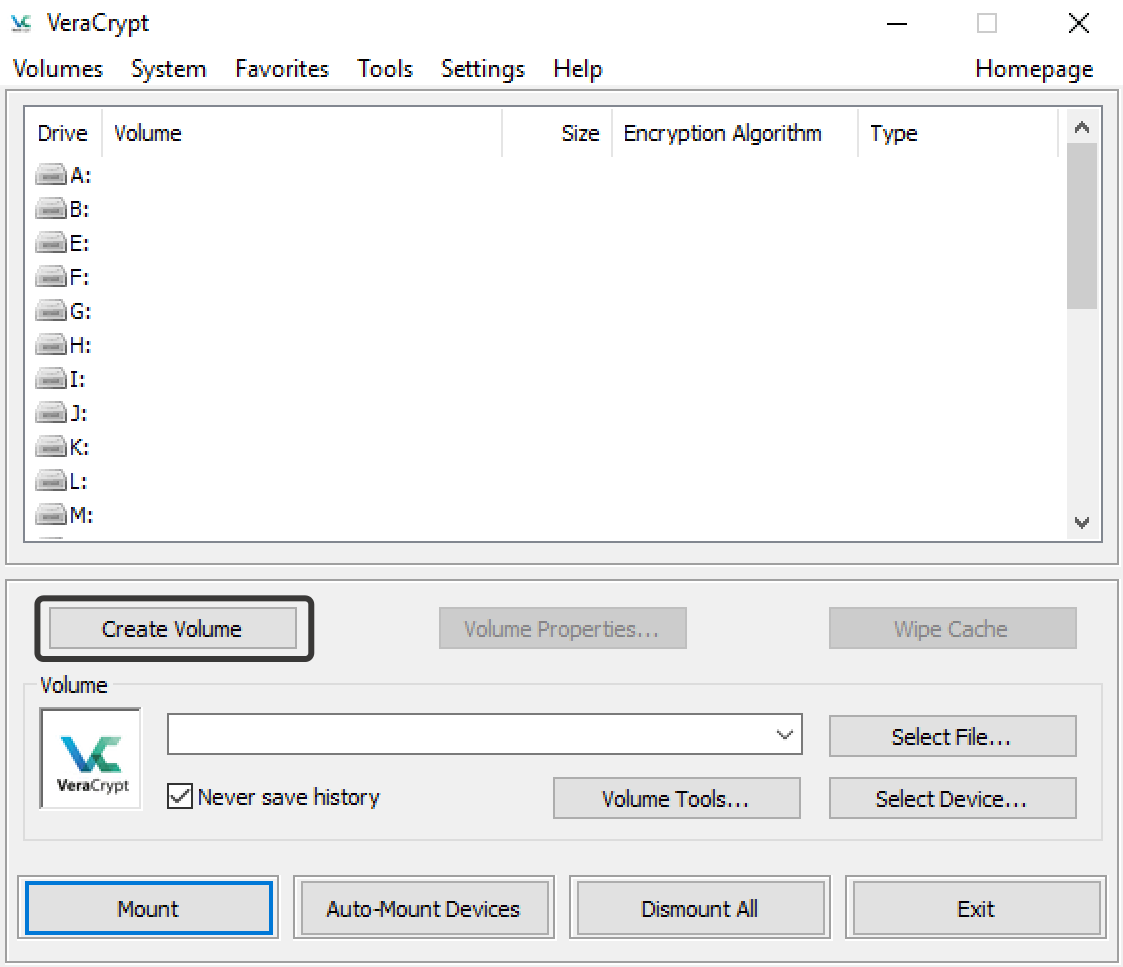

Начнем с создания криптоконтейнера. Запускаем VeraCrypt / TrueCrypt и в главном окне жмем на кнопку Create Volume.

Программа спросит, что мы хотим зашифровать, и предложит три варианта.

Create an encrypted file container – создать обычный криптоконтейнер. Нам нужен именно он.

Encrypt a non-system partition/drive – зашифровать существующий несистемный раздел на жестком диске, USB-флешке или SD-карте.

Encrypt the system partition or entire system drive – зашифровать диск с уже установленной ОС или же создать дополнительный системный диск. При выборе данной опции необходимо будет вводить пароль каждый раз при загрузке операционной системы, и мы расскажем об этом в одной из следующих частей.

На следующем шаге программа уточнит у вас, какой тип криптоконтейнера вы хотите создать: стандартный или скрытый. В этом курсе мы научим вас создавать скрытые криптоконтейнеры, а сейчас выберите стандартный криптоконтейнер — Standard VeraCrypt volume.

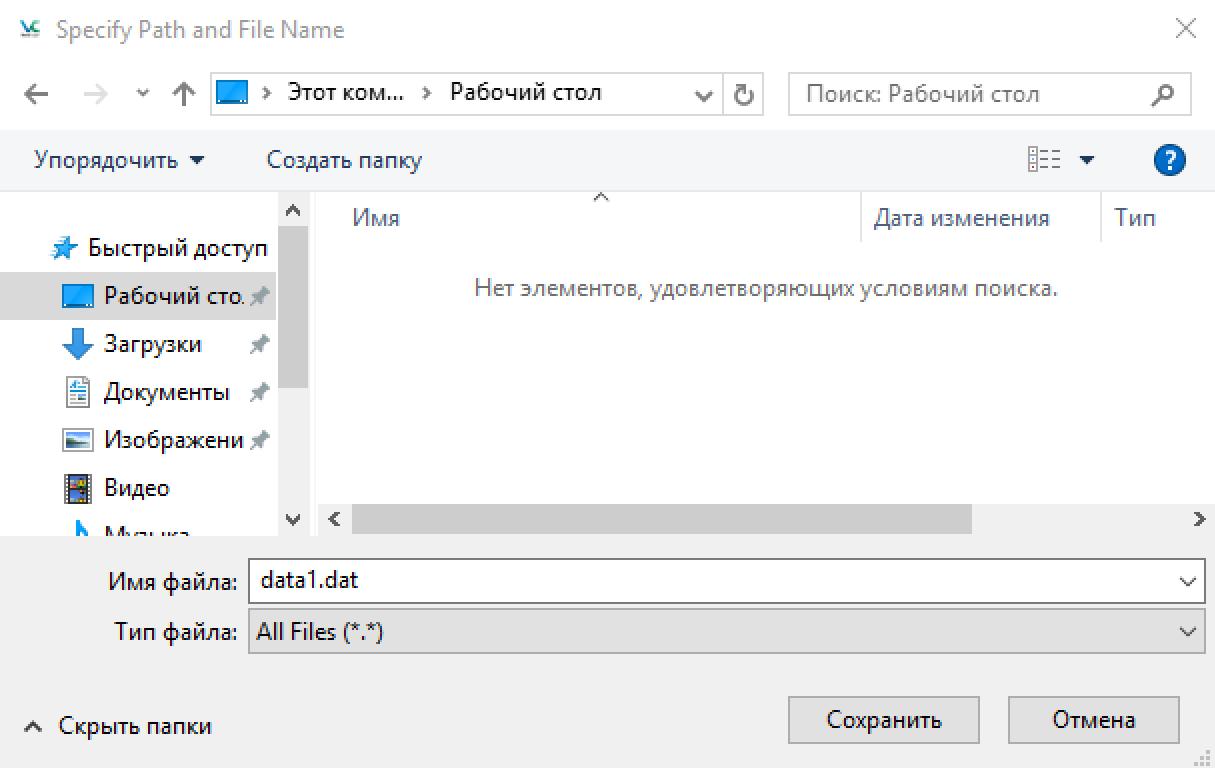

Переходим к окну выбора имени криптоконтейнера и его расположения. Жмем Select File…

Перед вами откроется окно выбора места для сохранения файла, имени и расширения создаваемого файла.

Вы можете выбирать любые расширения и места сохранения файлов, однако не рекомендуется указывать имена, дублирующие уже существующие файлы.

Как видно на скриншоте, мы назвали криптоконтейнер data1.dat и сохранили в папке «Рабочий стол». Не знаете, почему мы создали файл с расширением .dat? Это важный момент, о котором вы можете прочитать в главе, посвященной TrueCrypt.

Следующим шагом идет выбор алгоритма шифрования. Алгоритм шифрования — это метод, который будет использоваться для шифрования данных. Мы бы рассказали вам о сравнении алгоритмов, но это сложно и скучно, а потому просто выберите Serpent-Twofish-AES.

Далее система предложит вам указать объем памяти создаваемого криптоконтейнера

Обратите внимание на необходимость создавать криптоконтейнер с учетом использования 5% (но не более 100 МБ) под системную информацию и ключ для дешифрования информации

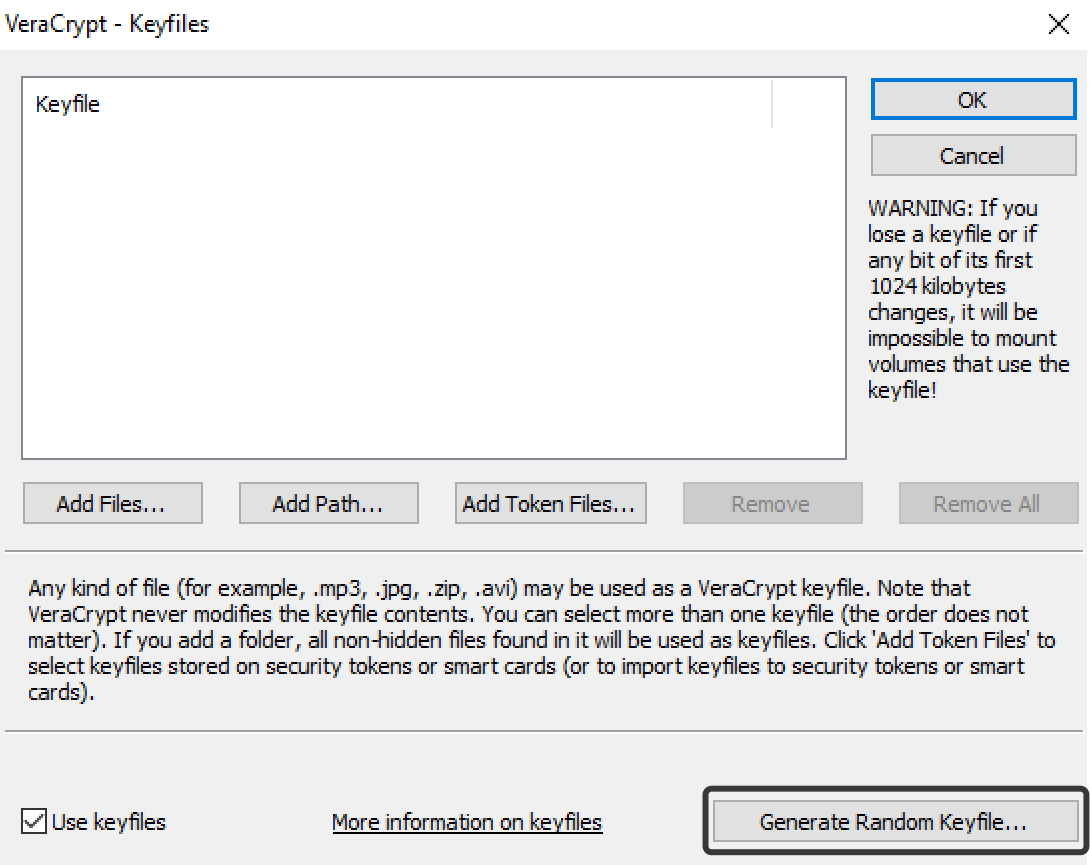

После выбора выделяемого объема памяти нам необходимо будет создать пароль для дешифрования криптоконтейнера. Мы настоятельно рекомендуем для максимальной защиты использовать в связке с паролем файлом-ключом. Для этого активируйте опцию Use keyfiles.

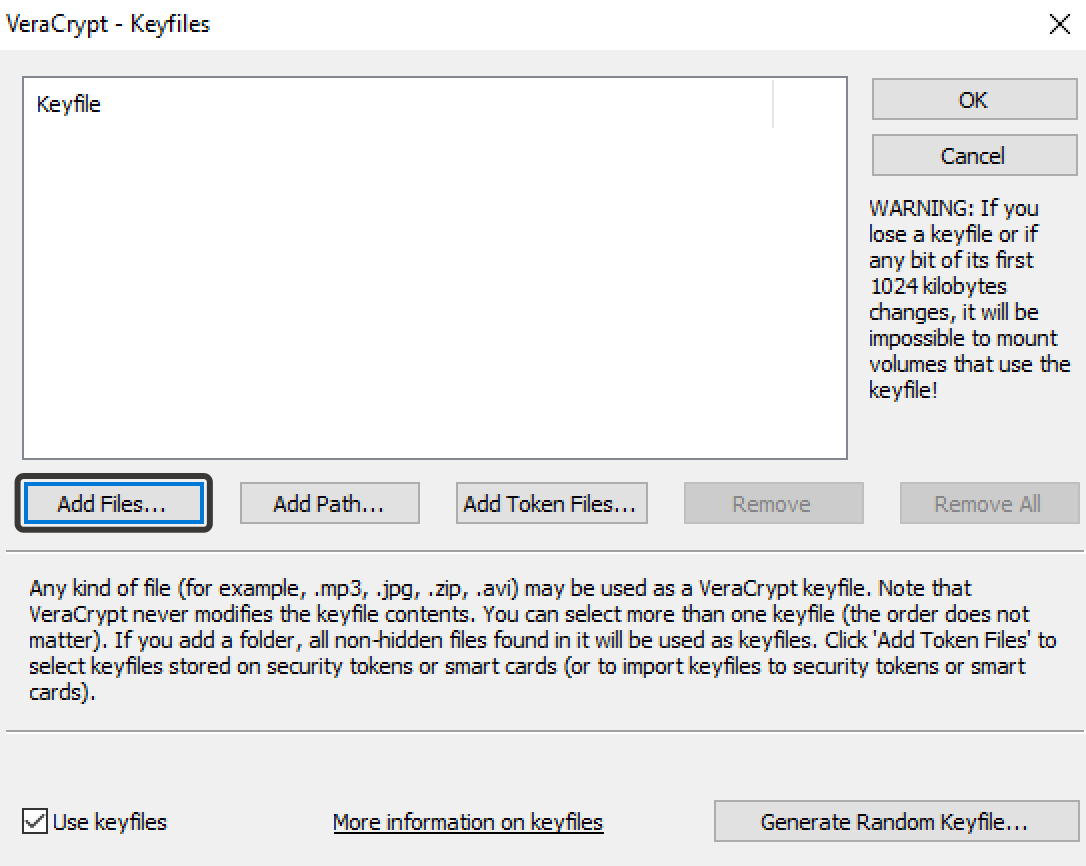

Перед созданием пароля и файла-ключа рекомендуем познакомиться с этой главой. Для добавления ключа нажмите на кнопку Keyfiles.

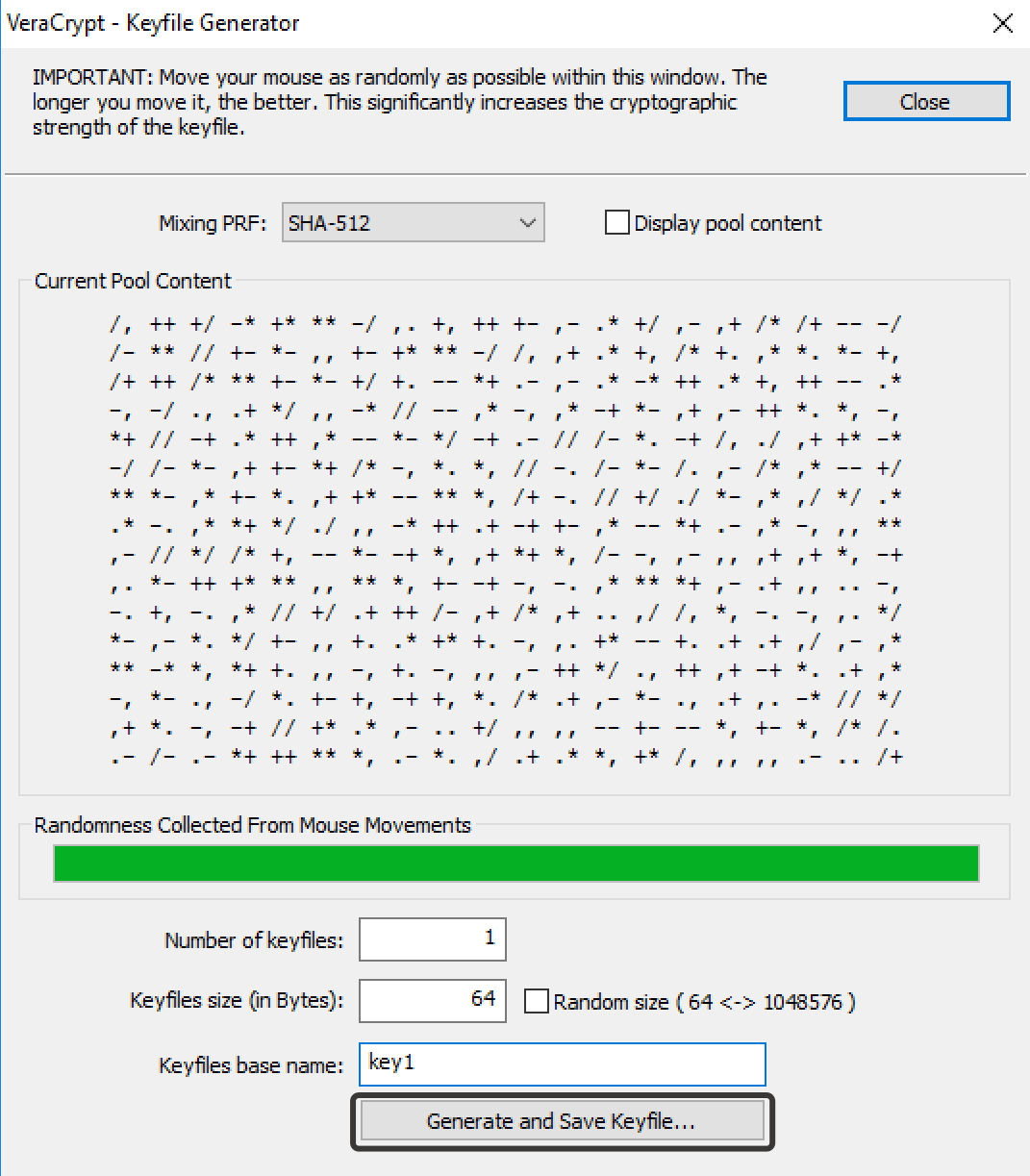

В открывшемся окне выберите Add Files, если вы хотите добавить свой файл в качестве ключа, или Generate Random Keyfile, если хотите создать файл-ключ.

Мы рекомендуем именно генерировать новый ключ. Водите мышкой по экрану, пока ключ не сгенерируется, затем укажите его имя и нажмите Generate and Save Keyfiles.Система спросит у вас место сохранения созданного файла-ключа.

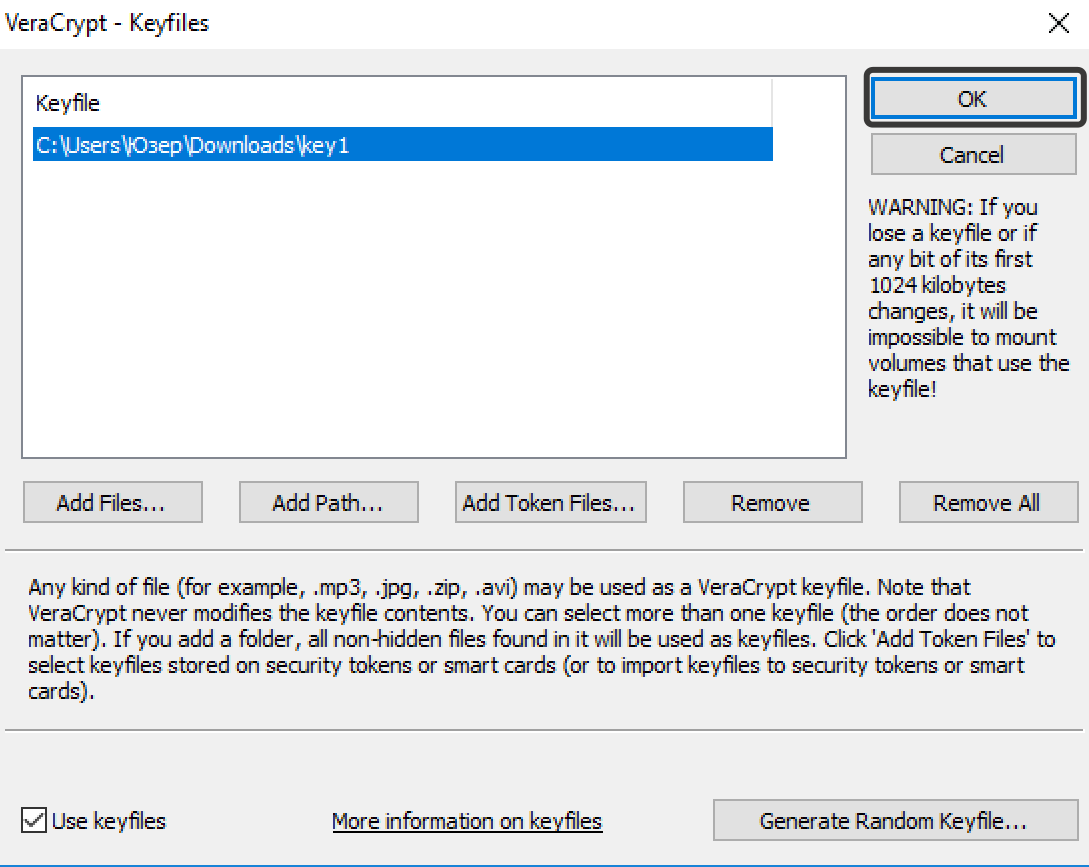

Закончив создание ключа, нажмите Add Files… и добавьте созданный ключ в список ключей VeraCrypt / TrueCrypt, затем выберите его в списке и нажмите ОК.

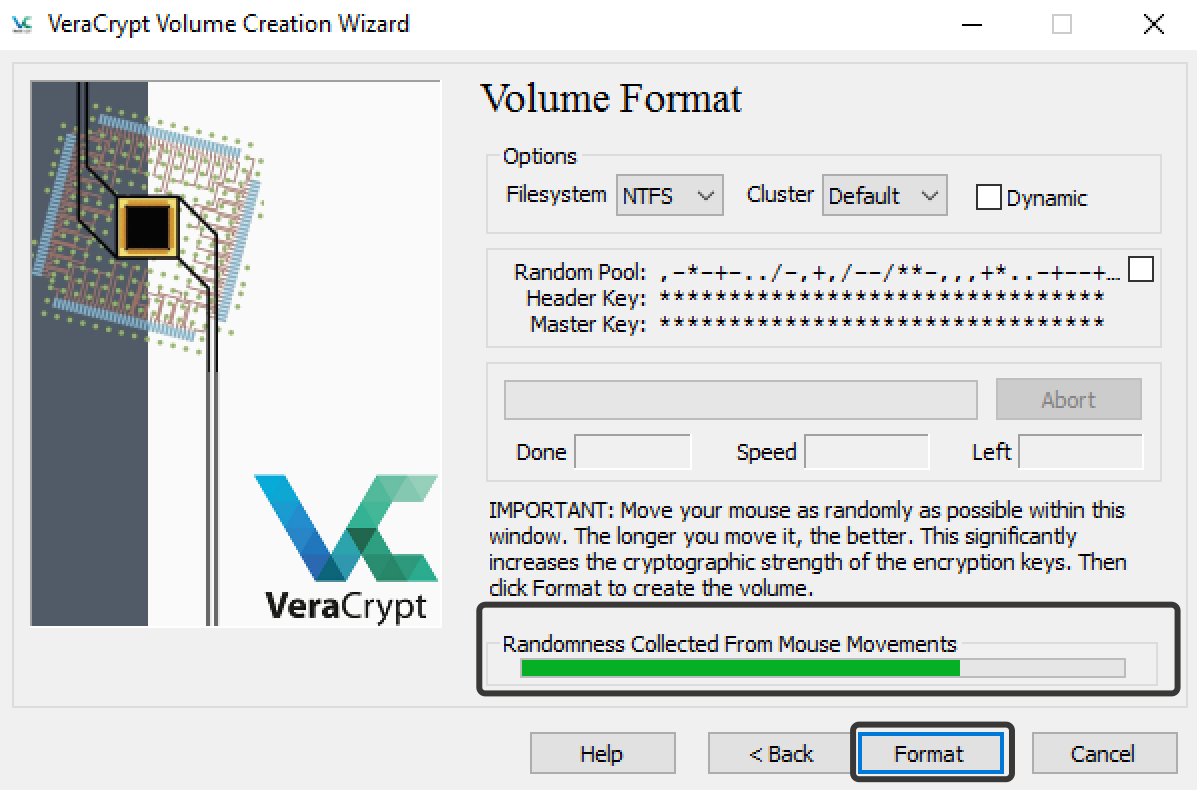

На следующем этапе программа предложит вам выбрать файловую систему. Пользователям Windows мы рекомендуем NTFS. После выбора файловой системы для создания криптоконтейнера нажмите Format.

Не забудьте основательно поводить мышкой, так как это повлияет на безопасность созданного криптоконтейнера (хотя и весьма косвенно).

Время создания криптоконтейнера зависит от его объема и используемых алгоритмов шифрования. По завершении программа предложит вам создать еще один криптоконтейнер. Многих новичков вводит в заблуждение данное окно, и они начинают сомневаться, создался криптоконтейнер или нет. На самом деле, это обычное для VeraCrypt / TrueCrypt завершение создания криптоконтейнера. Просто закройте окно и переходите к использованию созданного криптоконтейнера.

Как зашифровать папку, или диск с помощью TrueCrypt

Зашифровка уже существующей папки с помощью программы TrueCrypt невозможна, поскольку можно только зашифровать системный диск, в который потом вы будете помещать свои личные данные. По сути, это и есть шифрование папки с информацией. Аналогично происходит шифрование флешки, которая является съемным диском.

Итак, когда вы в программе, нажмите кнопку Создать том.

Выбираем вариант Создать зашифрованный файловый контейнер и выполняем все действия, описанные в предыдущем разделе.

Когда шифрование жесткого диска завершится и у вас будет готов том, вы можете его смонтировать в системе. Нажимаете кнопку Файл.

В главном окне приложения выбираете букву диска – она будет присвоена зашифрованному хранилищу, далее нажимаете кнопку Файл и указываете к нему путь с расширением .tc. Потом нажимаете Смонтировать, указываете уже придуманный ранее пароль.

Когда процесс завершится, том будет отображаться в главном окне TrueCrypt. Можно воспользоваться опцией Проводник или открыть Мой компьютер, чтобы увидеть созданный виртуальный диск.

Установка

Мы установим последнюю версию TrueCrypt из исходных кодов (на момент написания статьи последней версией была 6.2a, выпущенная 15 июня 2009 г.). Вы также можете скачать пакеты .deb и .rpm с сайта TrueCrypt, соответственно для Ubuntu и OpenSUSE. Безусловно, вы можете пойти этим путём, если у вас один из этих двух поддерживаемых Linux-дистрибутивов. Если нет, или если вы используете один из этих дистрибутивов, но предпочитаете сами компилировать ПО, которое будете использовать в своей системе, вам нужно загрузить исходный код для Linux/MacOS и следовать далее рекомендациям этого раздела. Замечание: содержимое пакетов .zip различается; если вы обнаружите файл .sln (Microsoft Visual Studio solution) вместо Makefile, значит, вы скачали версию для Windows.

Как следует из документации, наша система для успешной сборки этой программы должна соответствовать следующим требованиям:

- GNU Make

- Компилятор GNU C++ 4.0 или совместимый

- pkg-config

- Библиотека wxWidgets 2.8 с заголовочными файлами или исходные коды wxWidgets 2.8 (доступны на

) - Библиотека FUSE с заголовочными файлами ( и )

- Заголовочные файлы RSA Security Inc. PKCS #11 Cryptographic Token Interface (Cryptoki) 2.20 (ftp://ftp.rsasecurity.com/pub/pkcs/pkcs-11/v2-20), размещённые по стандартному пути поиска или в каталоге, определённом в переменой окружения PKCS11_INC.

В зависимости от вашего дистрибутива Linux, часть этих требований уже может быть удовлетворена (хотя, боюсь, далеко не всё из этого списка будет в вашем дистрибутиве по умолчанию). Установку недостающего вы можете выполнять как из пакетов вашего дистрибутива, так и из исходников — как вам больше нравится. Наиболее вероятно, что у вас не окажется заголовочных файлов FUSE и RSA. А также wxWidgets, если они не были нужны вам раньше. Ниже дано несколько подсказок и замечаний, прежде чем мы приступим к пошаговой процедуре установки:

- Скачивая пакеты FUSE, не забудьте, что вам нужны «fuse» или «libfuse», а также «libfuse-devel».

- Также учтите, что вам понадобятся исходные коды ядра, если вы будете компилировать FUSE; в большинстве дистрибутивов нужный пакет называется «kernel-devel».

- Основной заголовочный файл RSA (pkcs11.h) включает комментарии, указывающие, что нужно некоторый код раскомментировать перед использованием; не делайте этого, поскольку в этом нет необходимости. В файле Common/SecurityToken.h в исходном коде TrueCrypt все нужные строки #define уже есть.

- Если вы собираете NOGUI-версию TrueCrypt (без графической оболочки), как мы будем делать в этой статье-примере, имейте в виду, что вам всё равно потребуется исходный код библиотеки wxWidgets. Однако устанавливать её не обязательно.

Далее следуют пошаговые инструкции. Единственное сделанное предположение — что файлы «TrueCrypt 6.2a Source.tar.gz» и «wxX11-2.8.10.tar.gz» находятся в каталоге /tmp. Веб-сайт TrueCrypt, похоже, не предоставляет прямую ссылку для загрузки, а исходный код библиотеки wx размещается на Sourceforge.net, так что вам придётся сначала загрузить эти файлы с помощью веб-браузера. PKCS #11 включает файлы, которые будут загружены утилитой wget. Наконец, не все команды требуют прав суперпользователя, но в примерах ниже я все операции буду выполнять от имени root.

# # cd /tmp # mkdir pkcs11 # cd pkcs11 # wget ftp://ftp.rsasecurity.com/pub/pkcs/pkcs-11/v2-20/pkcs11.h # wget ftp://ftp.rsasecurity.com/pub/pkcs/pkcs-11/v2-20/pkcs11f.h # wget ftp://ftp.rsasecurity.com/pub/pkcs/pkcs-11/v2-20/pkcs11t.h # cd .. # tar xvfz wxX11-2.8.10.tar.gz # tar xvfz "TrueCrypt 6.2a Source.tar.gz" # cd truecrypt-6.2a-source/ # export PKCS11_INC=/tmp/pkcs11 # make NOGUI=1 WX_ROOT=/tmp/wxX11-2.8.10 wxbuild # make NOGUI=1 WXSTATIC=1 # cd Main # ./truecrypt --test # cp truecrypt /usr/local/bin/

Замечание: после запуска truecrypt с опцией —test, вы должны увидеть сообщение «Self-tests of all algorithms passed». Скомпилированный двоичный файл TrueCrypt приходится копировать в системный каталог вручную, поскольку Makefile не предоставляет цель «install».

.

Секрет 3. Минимум необходимых прав.

В IT-безопасности есть одно правило, которое может называться каноническим: никогда не предоставлять прав больше, чем требуется. Существует и другой вариант данного правила: всегда предоставлять только необходимый минимум прав.

Когда вы приходите в музей, вам запрещено трогать экспонаты, такие права есть только у некоторых сотрудников организации. Вам дано право смотреть, слушать, обсуждать, так как этот минимум прав вам необходим. Дав вам права производить какие-либо действия с экспонатами, музей подвергнет неоправданному риску свое имущество. Надеюсь, смысл этого правила понятен. Теперь предлагаю спроецировать его на работу с криптоконтейнерами TrueCrypt и VeraCrypt.

Всегда ли вы изменяете файлы в смонтированном криптоконтейнере? Иногда нужно смонтировать криптоконтейнер лишь для того, чтобы посмотреть какую-либо ценную информацию или показать ее кому-нибудь. Зачем давать в этом случае системе права редактировать или удалять данные?

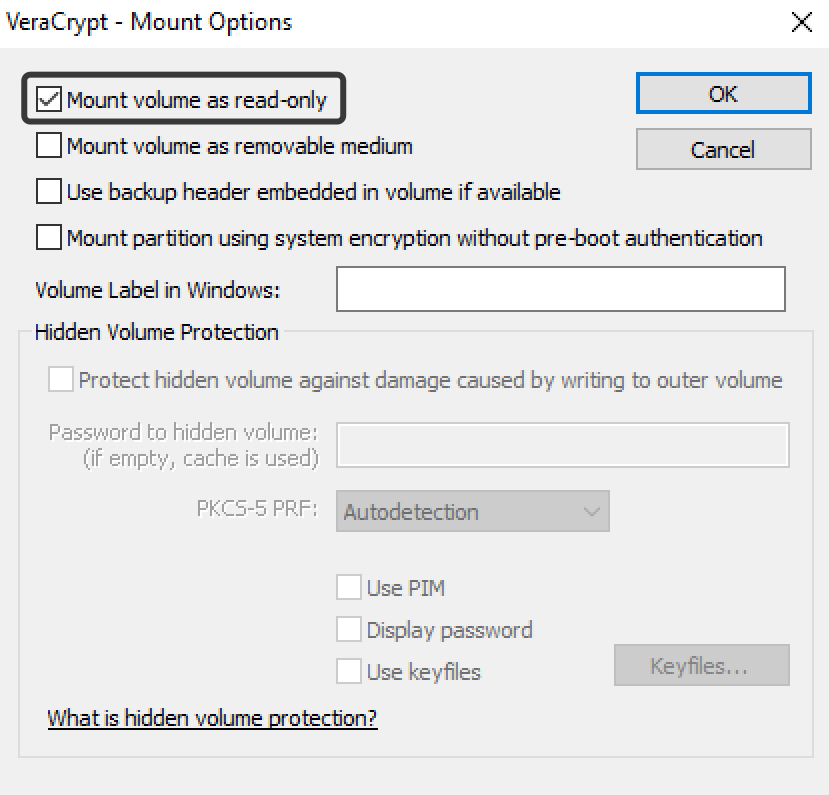

Mount volume as read-only — опция монтирования криптоконтейнера с возможностью только чтения решает эту проблему. Вы монтируете криптоконтейнер, получаете доступ к файлам, но не можете вносить какие-либо изменения в содержимое криптоконтейнера.

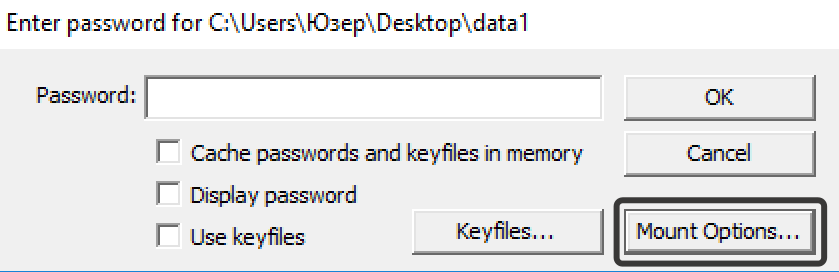

Как смонтировать криптоконтейнер с опцией «только чтение»? Начните процедуру монтирования криптоконтейнера, на этапе ввода пароля к криптоконтейнеру выберите Mount Options в VeraCrypt и Options в TrueCrypt.

Выберите опцию Mount volume as read-only и нажмите OK.

Теперь введите пароль, укажите файл-ключ, если вы его используете, и смонтируйте криптоконтейнер в режиме «только чтение».

Совет

Никогда не предоставляйте приложениям больше прав, чем это требуется. Если приложению достаточно чтения файла, не надо давать ему право редактировать или удалять файл.

System Encryption

July 30, 2015 by admin

TrueCrypt can on-the-fly encrypt a system partition or entire system drive, i.e. a partition or drive where Windows is installed and from which it boots.

System encryption provides the highest level of security and privacy, because all files, including any temporary files that Windows and applications create on the system partition (typically, without your knowledge or consent), hibernation files, swap files, etc., are always permanently encrypted (even when power supply is suddenly interrupted). Windows also records large amounts of potentially sensitive data, such as the names and locations of files you open, applications you run, etc. All such log files and registry entries are always permanently encrypted as well.

System encryption involves pre-boot authentication, which means that anyone who wants to gain access and use the encrypted system, read and write files stored on the system drive, etc., will need to enter the correct password each time before Windows boots (starts). Pre-boot authentication is handled by the TrueCrypt Boot Loader, which resides in the first track of the boot drive and on the TrueCrypt Rescue Disk (see below).

Note that TrueCrypt can encrypt an existing unencrypted system partition/drive in-place while the operating system is running (while the system is being encrypted, you can use your computer as usual without any restrictions). Likewise, a TrueCrypt-encrypted system partition/drive can be decrypted in-place while the operating system is running. You can interrupt the process of encryption or decryption anytime, leave the partition/drive partially unencrypted, restart or shut down the computer, and then resume the process, which will continue from the point it was stopped.

The mode of operation used for system encryption is XTS (see the section Modes of Operation). For further technical details of system encryption, see the section Encryption Scheme in the chapter Technical Details.

To encrypt a system partition or entire system drive, select System > Encrypt System Partition/Drive and then follow the instructions in the wizard. To decrypt a system partition/drive, select System > Permanently Decrypt System Partition/Drive.

Note: By default, Windows 7 and later boot from a special small partition. The partition contains files that are required to boot the system. Windows allows only applications that have administrator privileges to write to the partition (when the system is running). TrueCrypt encrypts the partition only if you choose to encrypt the whole system drive (as opposed to choosing to encrypt only the partition where Windows is installed).

Comments Off on System Encryption

Verifying the integrity

There are four keyfiles that the TrueCrypt developers have released.

-

- This is the first key, used only for version 1.0 and 1.0a.

- pgpdump:

-

- This key has been used for version 2.0 and later.

- pgpdump:

-

- This key has the same fingerprint as the previous key, but pgpdump reveals that it is composed differently.

- Both Foundation keys can verify the same files.

- Same creation time as the previous key, but the date can be seen in pgpdump output. Presumably this is when this file was released (the day after 4.3 was released).

-

- This file was released with version 7.2. It is actually identical with .

- It was most likely renamed to avoid attention to the Foundation, so that people would focus on the message that was released along with 7.2, and not the authors.

This is all very interesting, but let’s get on to verifying the signature files.

Importing keys

You can import too, if you’d like.

Alternatively, you can import the keys from a key server directly (via HKP protocol), using the id from the keyfile you verified previously:

Verify the files

Mac/Linux

I made a bash script, like so:

- Save as

- Just run to verify all files.

- Run to save the output to file.

If you want a one-liner, you can try this::

Windows

You can use this bat script:

Save it as and put it in , e.g. the Windows directory.

It can also be useful to associate .sig files with this bat script:

Save it as and associate .sig files with it. Then simply double-click a .sig file to verify it.

Repeat until all keys are gone.

Установка TrueCrypt в macOS

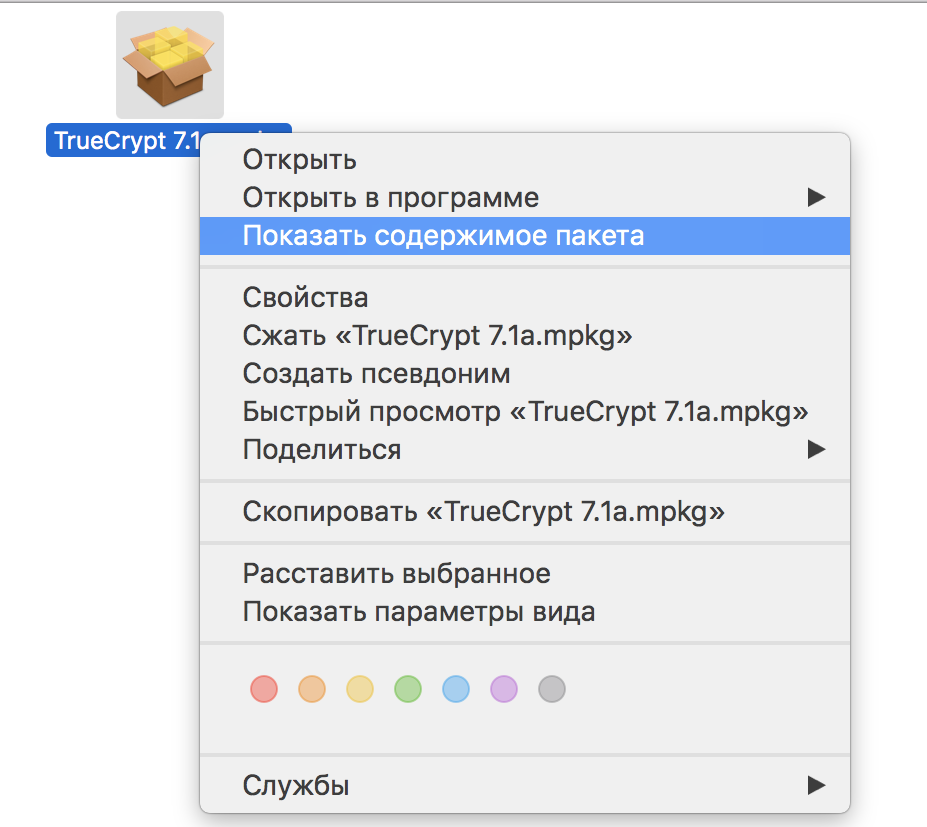

Если вы скачаете TrueCrypt и попробуете установить программу, наверняка столкнетесь с подобной ошибкой: «TrueCrypt requires Mac OS X 10.4 or later». Программа не может опознать вашу версию macOS, это общая проблема для всех пользователей.

Для работы программы нам придется внести небольшие изменения в TrueCrypt

Скопируйте установочный файл на рабочий стол или в какую-нибудь папку (это важно, иначе вы не сможете внести нужные изменения). Кликните по файлу TrueCrypt 7.1a.mpkg правой кнопкой мышки и выберите «Показать содержимое пакета»

Затем откройте файл «distribution.dist» из папки «Contents» в программе для редактирования TextEdit и удалите из кода строки, выделенные ниже красным цветом (вы без проблем найдете их в верхней части документа). После этого сохраните изменения и запустите файл TrueCrypt 7.1a.mpkg. Ошибка больше не побеспокоит вас.

<?xml version=»1.0″ encoding=»utf-8″?>

<installer-script minSpecVersion=»1.000000″ authoringTool=»» authoringToolVersion=»» authoringToolBuild=»»>

{

return system.sysctl(‘hw.machine’) != ‘x86_64’ && system.compareVersions(system.version.ProductVersion, ‘10.7.0’) < 0;

}

function pm_install_check() {

if(!(system.version.ProductVersion >= ‘10.4.0’)) {

my.result.title = ‘Error’;

my.result.message = ‘TrueCrypt requires Mac OS X 10.4 or later.’;

my.result.type = ‘Fatal’;

return false;

}

return true;

}

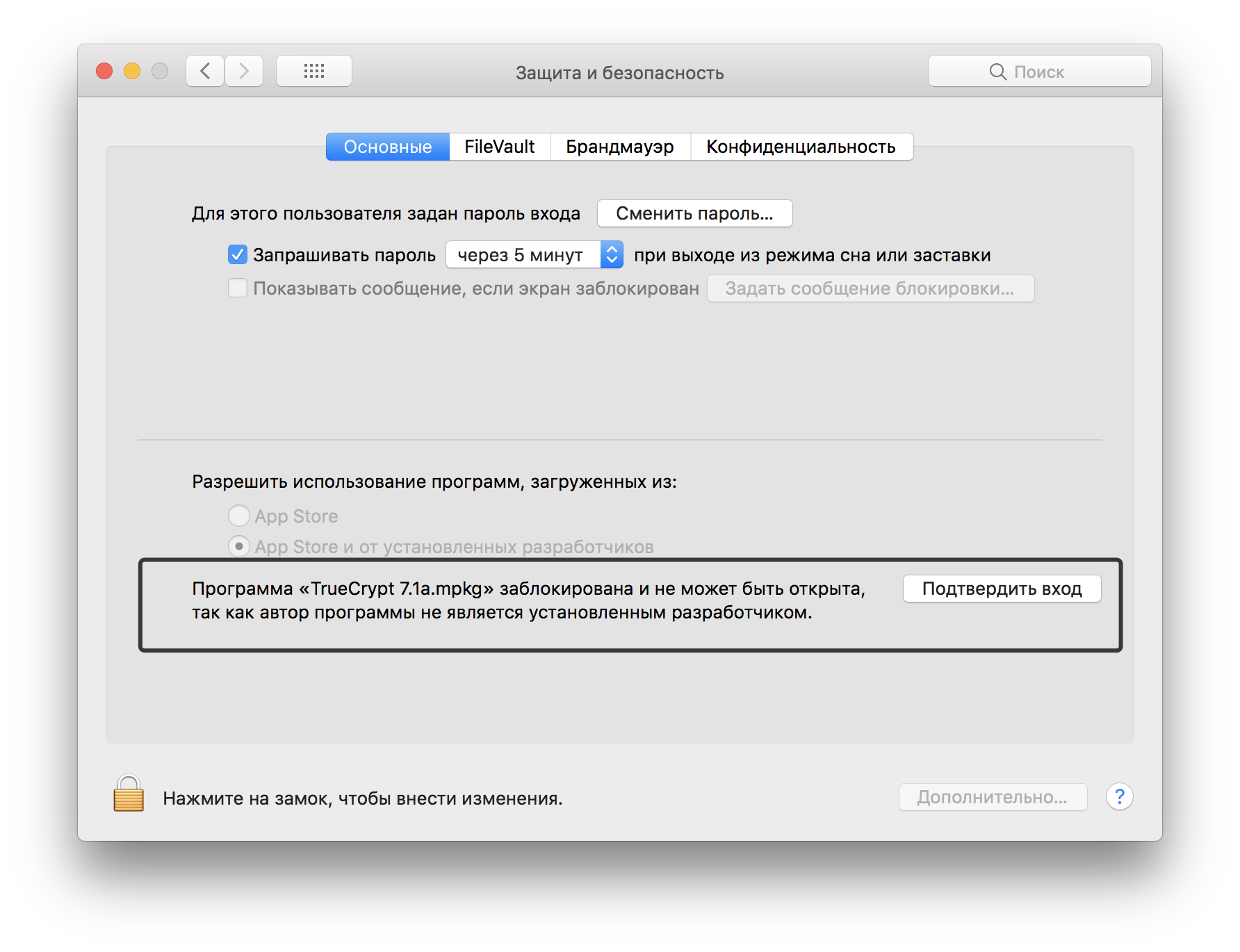

При установке вам, возможно, потребуется зайти в настройки безопасности и подтвердить установку TrueCrypt. Apple по умолчанию блокирует установку приложений от неустановленных разработчиков.

Монтирование криптоконтейнера TrueCrypt / VeraCrypt

Обычно пользователи путают понятия монтирования криптоконтейнера с расшифрованием информации. Монтирование — это запуск криптоконтейнера в программе, дающий возможность прочтения, записи и удаления информации, записанной в криптоконтейнере. Расшифрование / дешифрование — это просто получение доступа к зашифрованной информации внутри криптоконтейнера.

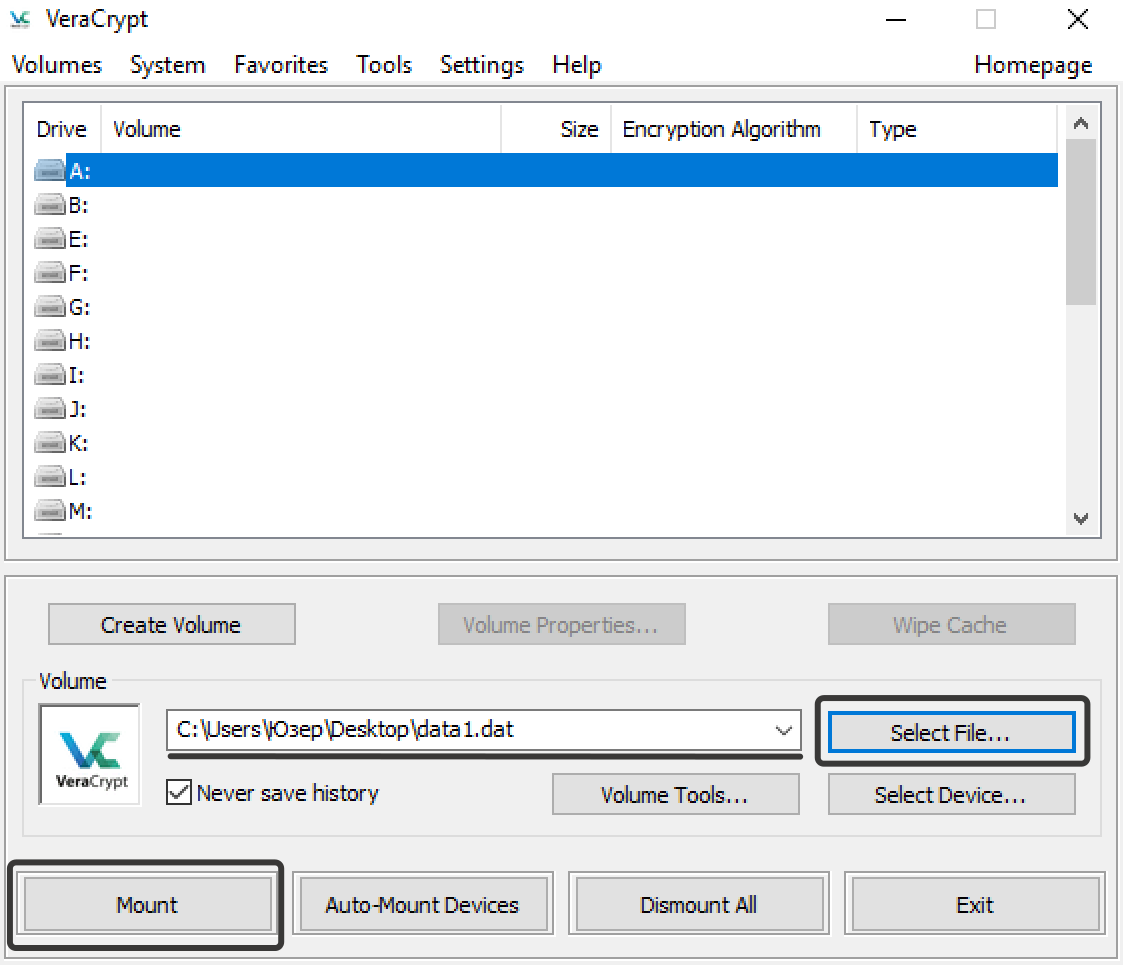

В этой статье мы расскажем, как монтировать криптоконтейнеры в программах VeraCrypt и TrueCrypt. Программы не могут похвастаться впечатляющим уровнем юзабилити, поэтому пользователя встречает подобный экран.

Он может отличаться, вместо букв могут быть цифры, грамотно это называется Список дисков. Не пугайтесь и не теряйтесь, выбирайте любую свободную букву / цифру и жмите кнопку Select File. Выберите созданный ранее криптоконтейнер и нажмите Открыть / Open.

Теперь смонтируйте криптоконтейнер, нажав кнопку Mount.

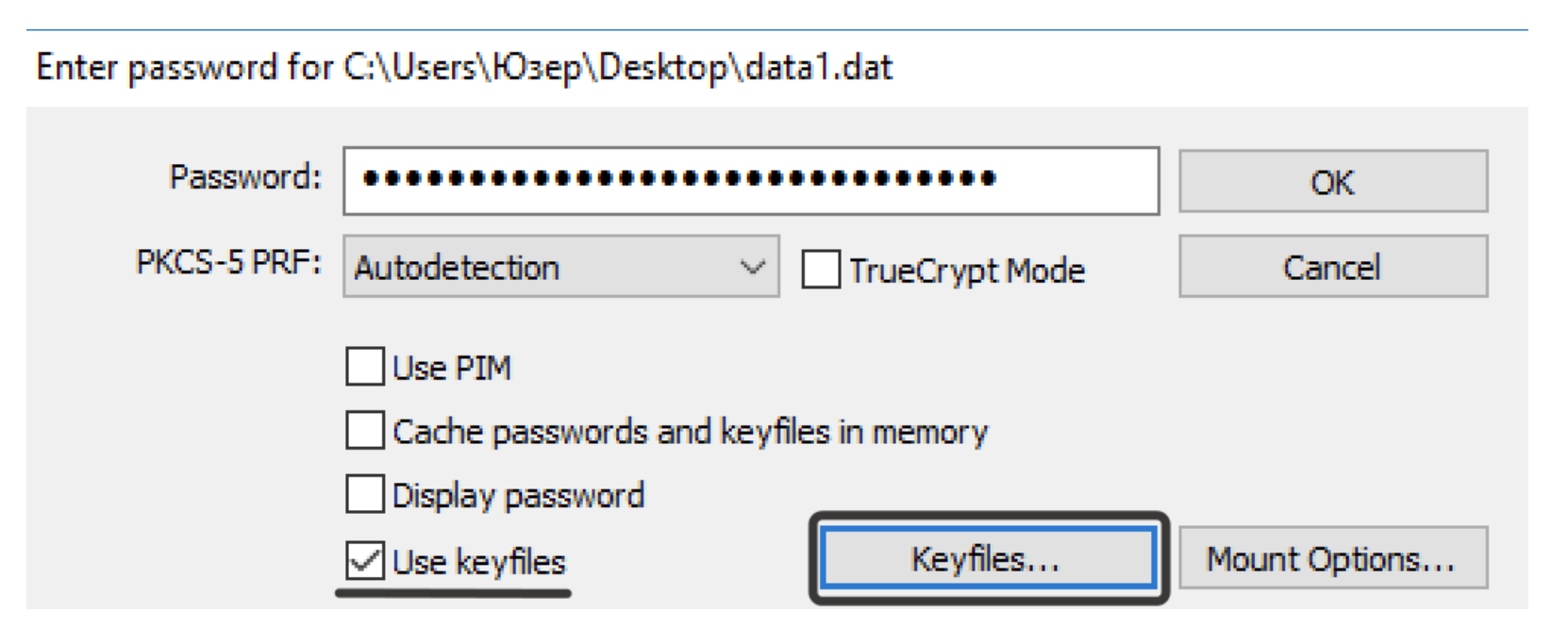

Для монтирования криптоконтейнера необходимо ввести корректный пароль. Если вы использовали файл-ключ, необходимо указать к нему доступ. Для этого около Use keyfiles ставим галочку, затем жмем на кнопку Keyfiles.

Перед вами появится форма с файлами-ключами. Если созданного ключа там нет, добавьте его, нажав Add Files, а затем выберите в списке и нажмите OK.

Если пароль и ключ указаны верно, криптоконтейнер появится в списке смонтированных дисков. Двойным кликом по смонтированному криптоконтейнеру вы сможете перейти к его содержимому.

Пользователи, которые скачивали ТруКрипт — TrueCrypt, также скачивали:

Мы рады посоветовать вам программы которые понравились другим пользователям ТруКрипт — TrueCrypt. Вот список программ, аналогичных ТруКрипт — TrueCrypt:

Camera Card Recovery Software

3.0.1.5

Восстановите поврежденные и утерянные фото и видео

скачать

Резервирование и восстановление

Рейтинг пользователей

Camera Card Recovery

3.0.1.5

Восстановите удаленные фотографии с вашего цифрового фотоаппарата

скачать

Резервирование и восстановление

Рейтинг пользователей

Repair NTFS File System

4.0.1.6

Восстановите файлы, которые вы считали утерянными.

скачать

Резервирование и восстановление

Рейтинг пользователей

Recover iPod Missing Files

4.0.1.6

Восстанавливайте удаленные файлы с вашего iPod

скачать

Резервирование и восстановление

Рейтинг пользователей

[править] TrueCrypt и I2P

Главная польза программы TrueCrypt для пользователя I2P — она позволяет сохранить в зашифрованном виртуальном томе папку docroot, содержащую ваш eepsite (для этого найдите файл jetty.xml и измените там адрес вашего eppsite’a на новый, находящийся на зашифрованном томе), или ваш I2PFox, или вашу OperaTOR, или любые другие данные доступ к которым вы бы хотели оставить только себе.

Если вы перенесли на созданный TrueCrypt том свой eepsite (предварительно уничтожив его на старом месте с помощью программ вроде Eraser, разумеется), вам не потребуется перезапускать I2P после монтирования тома — сайт заработает сразу после монтирования.

Кроме того, TrueCrypt никогда не сохраняет на диске никаких данных в незашифрованном виде — такие данные временно хранятся только в ОЗУ (оперативной памяти). Даже когда том смонтирован, хранящиеся в нём данные по-прежнему остаются зашифрованными. При перезагрузке Windows или выключении компьютера том будет размонтирован, а хранящиеся в нём файлы станут недоступными (и зашифрованными). Даже в случае непредвиденного перебоя питания (без правильного завершения работы системы), хранящиеся в томе файлы останутся недоступными (и зашифрованными). Чтобы получить к ним доступ вновь, нужно смонтировать том (и правильно указать пароль и/или ключевой файл).

Более того, программе не нужно расширение, чтобы распознать «свои» файлы. Пока не будет выполнено дешифрование, раздел/устройство TrueCrypt выглядит не более чем как набор случайных данных (никакого рода «сигнатур» в нём не содержится)

Поэтому должно быть невозможно гарантированно утверждать, что раздел или устройство являются томом TrueCrypt или что они зашифрованы (при условии соблюдения требований, перечисленных в главе «Требования безопасности и меры предосторожности» «Официального русскоязычного руководства по TrueCrypt», которое можно скачать ниже). Правдоподобное объяснение наличия раздела/устройства, содержащего только случайные данные, может быть таким: вы уничтожили (стёрли с надёжным затиранием данных) содержимое раздела/устройства с помощью одной из программ, предназначенных для удаления информации с её перезаписью случайными данными (на самом деле TrueCrypt также можно использовать для надёжного стирания раздела/устройства — для этого нужно создать внутри него пустой зашифрованный раздел/том на основе устройства)

Установка TrueCrypt

После скачивания по вышеприведенной ссылке архива с файлами программы TrueCrypt получаем файл TrueCrypt.zip. Чтобы открыть этот файл, на компьютере должен быть установлен какой-нибудь архиватор, например, бесплатный архиватор 7-Zip.

Нажимаем на скачанный файл правой кнопкой мыши и в контекстном меню выбираем Распаковать в TrueCrypt, как показано на снимке: Получаем папку TrueCrypt, в которой находится несколько файлов. Для начала установки программы нажимаем на файл (1), как показано на снимке:В начале установки нужно принять соглашение:

Получаем папку TrueCrypt, в которой находится несколько файлов. Для начала установки программы нажимаем на файл (1), как показано на снимке:В начале установки нужно принять соглашение: Если Вы устанавливаете программу впервые, то интерфейс установки будет на английском языке. Далее я покажу установку на русском языке (я уже русифицировал программу раньше), так что можете проследить, что означает каждый шаг.

Если Вы устанавливаете программу впервые, то интерфейс установки будет на английском языке. Далее я покажу установку на русском языке (я уже русифицировал программу раньше), так что можете проследить, что означает каждый шаг.

Рассмотрим стандартный случай, когда программа устанавливается прямо в операционную систему в общую папку программных файлов: Показывается, где будет установлен TrueCrypt. Это место можно не менять. А вот значок программы на рабочем столе не обязательно оставлять, чтобы не захламлять рабочий стол лишними ярлыками (далее я покажу, как запускать программу через меню Пуск). Жмем Установить:

Показывается, где будет установлен TrueCrypt. Это место можно не менять. А вот значок программы на рабочем столе не обязательно оставлять, чтобы не захламлять рабочий стол лишними ярлыками (далее я покажу, как запускать программу через меню Пуск). Жмем Установить: Программа установлена! Жмем Ок:

Программа установлена! Жмем Ок: В следующем окне жмем сначала Готово, далее предлагается ознакомиться с Руководством пользователя, но оно на английском языке. Это Руководство на русском языке рассмотрим позже, поэтому жмем Нет:

В следующем окне жмем сначала Готово, далее предлагается ознакомиться с Руководством пользователя, но оно на английском языке. Это Руководство на русском языке рассмотрим позже, поэтому жмем Нет:

Установка TrueCrypt

TrueCrypt представляет собой одну из мощнейших программ для шифрования данных. При этом, пользователи могут самостоятельно выбрать, что нужно скрыть от посторонних глаз — отдельные папки или носитель полностью. Программа позволяет выбрать несколько алгоритмов шифрования, что значительно снизит шансы получения доступа к данным пользователя. При этом, шифрование TrueCrypt можно использовать как для хранения личной информации, располагающейся на компьютере пользователя, так и конфиденциальных документов отдельной организации. Стоит отметить, что зашифрованные скрытые файлы не подвергаются атакам вирусов-вымогателей, так как те попросту не смогут их найти, а значит, вы не потеряете важные данные даже в случае заражения ПК.

TrueCrypt доступна для скачивания с официального сайта, а пользователи найдут здесь версии как для Windows и MacOS, так и для ОС Linux. Если вы пользуетесь последней операционной системой, тогда установку можно произвести прямо через терминал.

Для этого:

- откройте терминал и добавьте официальный репозиторий, где хранятся файлы программы, используя команду sudo add-apt-repository ppa:stefansundin/truecrypt;

- далее, обновите информацию о файлах в репозиториях, командой sudo apt-get update;

- по окончании индексации выполните установку программы sudo apt-get install truecrypt.